标签:恶意代码 总结 巩固 for 不同 inf 方式 利用 web安全

xss,前几天做实验做过了,还是再弄一遍巩固一下,明天开始刷题,真开心

它是通过对网页注入可执行代码且成功地被浏览器 执行,达到攻击的目的,形成了一次有效XSS攻击,一旦攻击成功,它可以获取用户的联系人列表,然后向联系人发送虚假诈骗信息,可以删除用户的日志等等,有时候还和其他攻击方式同时实施比如SQL注入攻击服务器和数据库、Click劫持、相对链接劫持等实施钓鱼,它带来的危害是巨大的,是web安全的头号大敌。

emmm,包括了概念,为什么会产生xss,如何利用xss进行攻击,以及xss造成的后果,后面有一段代码写的过滤器,有时间再来看:https://www.cnblogs.com/shawWey/p/8480452.html

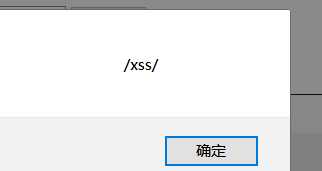

<script>alert(/xss/)</script>

弹框:

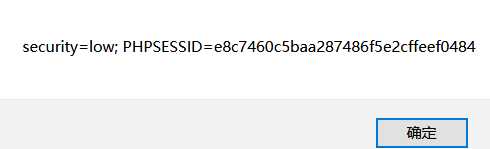

可利用document.cookie得到用户的cookie,输入<script>alert(document.cookie)</script>

echo ‘Hello ‘ . str_replace(‘<script>‘, ‘‘, $_GET[‘name‘]);

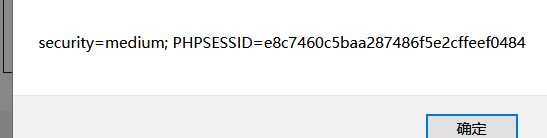

过滤了script标签,重写绕过,<sc<script>ript>alert(document.cookie)</script>

echo ‘Hello ‘ . htmlspecialchars($_GET[‘name‘]);

多了htmlspecialchars函数,https://baijiahao.baidu.com/s?id=1621553793329253809&wfr=spider&for=pc,标签的<和>被转义,所以无法弹框,该处不是xss漏洞

$query = "INSERT INTO guestbook (comment,name) VALUES (‘$message‘,‘$name‘);";

与反射型不同之处就在于该处恶意代码会被存储在服务器中,每次点击均会弹框之类的,攻击过程和反射型差不多

目前感觉只是理解各种漏洞的点,至于了解了的后续需要做题啊

明天去做题啦,啦啦啦啦啦

参考链接:

https://baijiahao.baidu.com/s?id=1621553793329253809&wfr=spider&for=pc

https://www.cnblogs.com/shawWey/p/8480452.html

标签:恶意代码 总结 巩固 for 不同 inf 方式 利用 web安全

原文地址:https://www.cnblogs.com/dx-yll/p/11967993.html