标签:war invoke 严格 start 系统 tty servlet 漏洞 jetty

(一) jBoss简介

jBoss是一个基于J2EE的开发源代码的应用服务器。 JBoss代码遵循LGPL许可,可以在任何商业应用中免费使用。JBoss是一个管理EJB的容器和服务器,支持EJB1.1、EJB 2.0和EJB3的规范。但JBoss核心服务不包括支持servlet/JSP的WEB容器,一般与Tomcat或Jetty绑定使用。

(二) 反序列化漏洞

1、 漏洞介绍及成因

Java序列化,简而言之就是把java对象转化为字节序列的过程。而反序列话则是再把字节序列恢复为java对象的过程,然而就在这一转一变得过程中,程序员的过滤不严格,就 可以导致恶意构造的代码的实现。

2、 漏洞复现

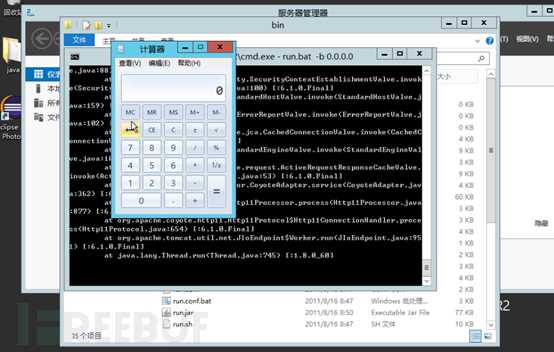

靶机启动jboss。

攻击机访问靶机服务:

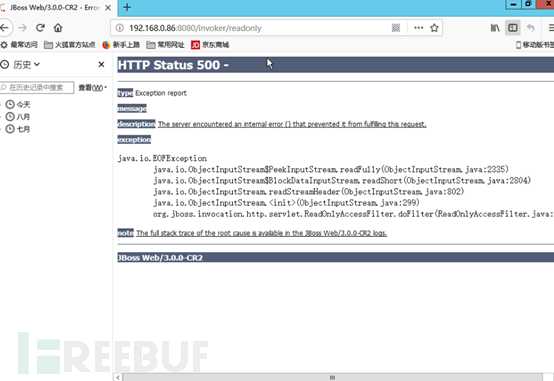

访问/invoker/readonly。

返回500,说明页面存在,此页面有反序列化漏洞

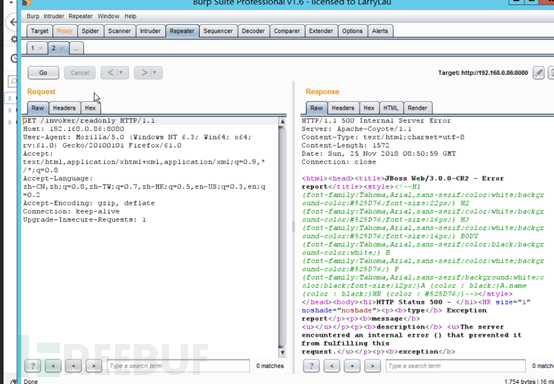

抓包:

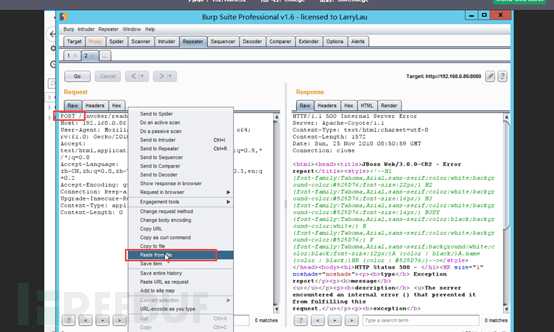

改包。

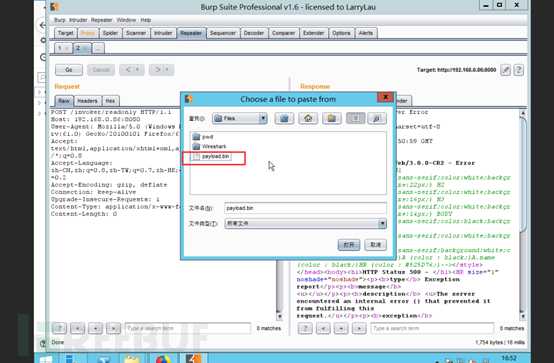

POST payload.bin中数据。

查看靶机,弹出计算器。

3、 漏洞修复

有效解决方案:升级到JBOSS AS7版本临时解决方案:

1)不需要http-invoker.sar 组件的用户可直接删除此组件;

2)用于对 httpinvoker 组件进行访问控制。

(三) war后门文件部署

1、 漏洞介绍及成因

jBoss后台管理页面存在弱口令,通过爆破获得账号密码。登陆后台上传包含后门的war包。

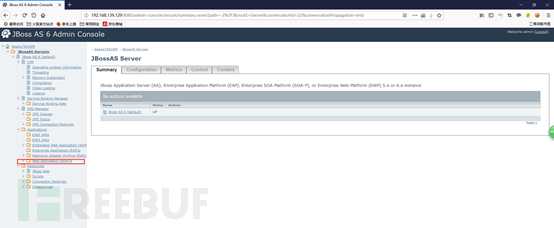

2、 漏洞复现

点击Web Application(war)s。

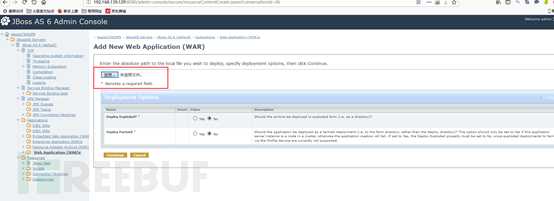

点击add a new resource。

选择一个war包上传,上传后,进入该war包,点击start。

查看status为sucessful。

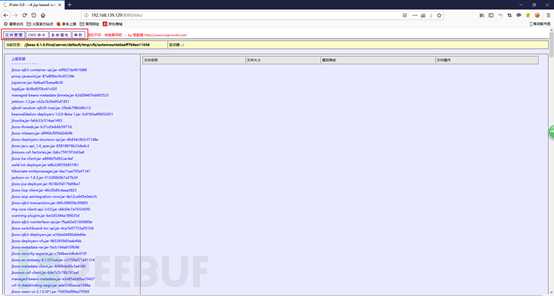

访问该war包页面,进入后门。

可进行文件管理和系统命令执行。

标签:war invoke 严格 start 系统 tty servlet 漏洞 jetty

原文地址:https://www.cnblogs.com/ssw6/p/12098631.html