标签:mic 服务器 读取 sgi 漏洞复现 工具 背景 实现 flask

uWSGI是一个Web服务器,它实现了WSGI协议、uwsgi、http等协议。Nginx中HttpUwsgiModule的作用是与uWSGI服务器进行交换。WSGI是一种Web服务器网关接口。它是一个Web服务器(如nginx,uWSGI等服务器)与web应用(如用Flask框架写的程序)通信的一种规范。

1、学会根据漏洞编号查找漏洞详情;

1、了解uWSGI CVE-2018-7490漏洞形成原理;

2、掌握uWSGI CVE-2018-7490漏洞利用方法;

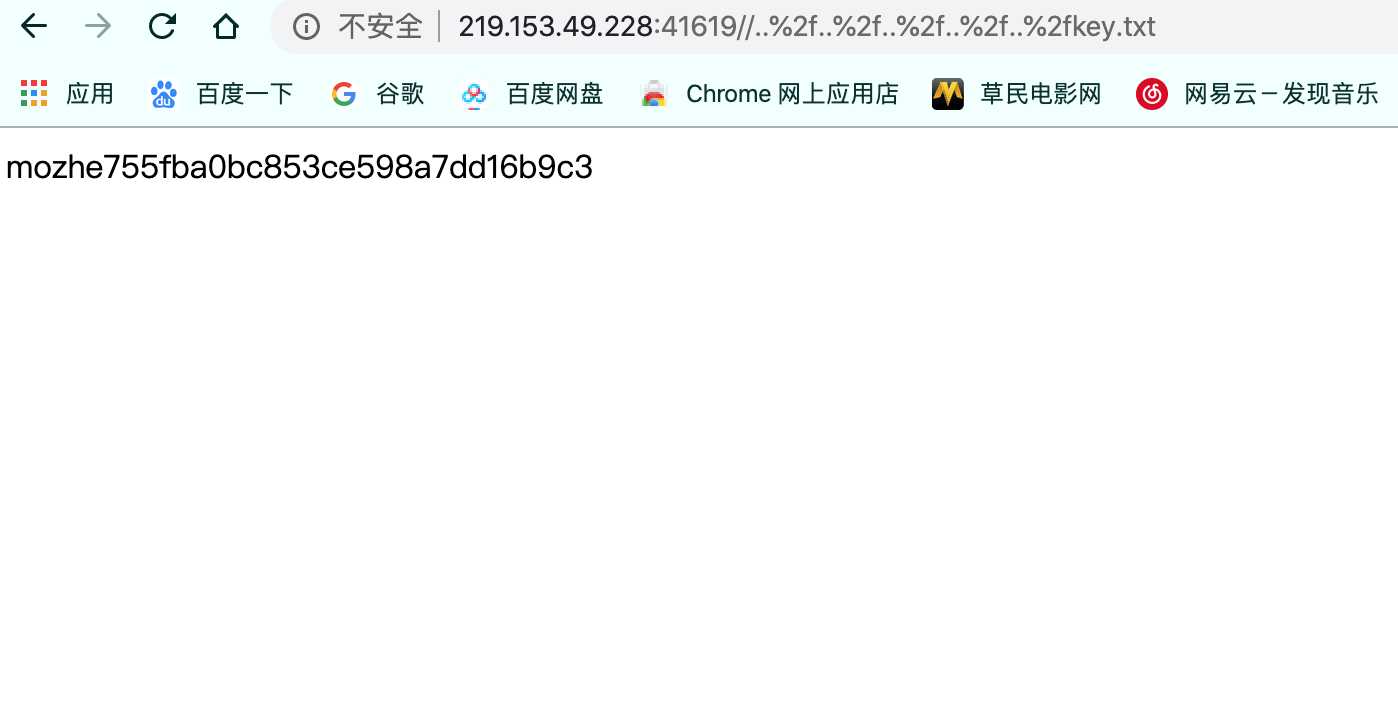

利用搜索工具了解CVE-2018-7490漏洞详情。再利用漏洞获取根目录key.txt的值。

开启靶场环境

/号被过滤,所以用%2f编码绕过

有点简单,以至于我试了一次就成功读取到key值。

标签:mic 服务器 读取 sgi 漏洞复现 工具 背景 实现 flask

原文地址:https://www.cnblogs.com/whoami123/p/12165673.html