标签:提示 url编码 之间 技巧 使用 地址 就是 password base64编码

结构:win2008+mysql+php+dedecms5.6-utf8

目标地址:172.16.12.101

1.信息收集--nmap扫描端口只开放80,御剑扫描目录未发现可用信息。

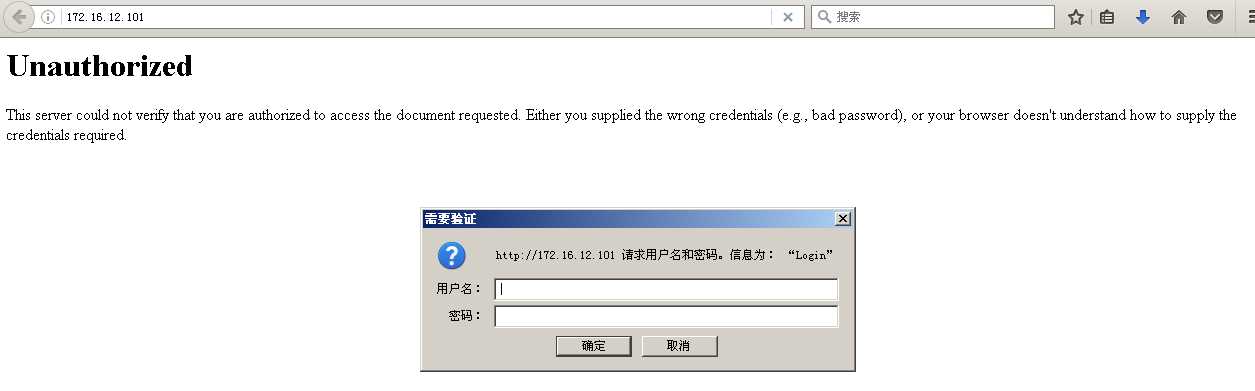

2.访问地址http://172.16.12.101直接弹出登入框,提示需要进行认证:

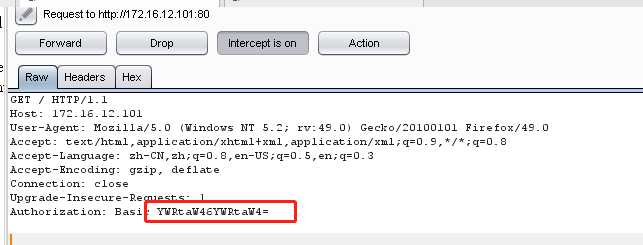

3.使用burp抓包,尝试进行爆破登入

1)请求头中Athorization出现一个basic和base64加密的认证,猜测是账号密码

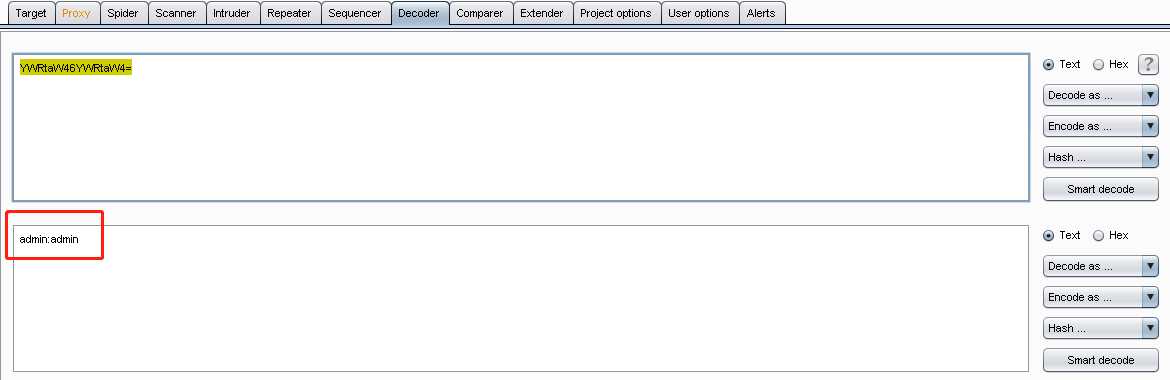

2)解码查看一下是admi:admin,这个时候发送到inruder进行爆破

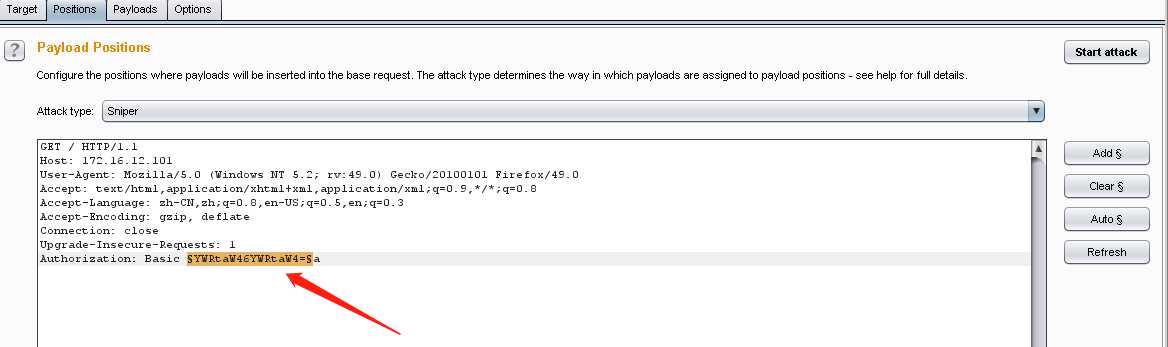

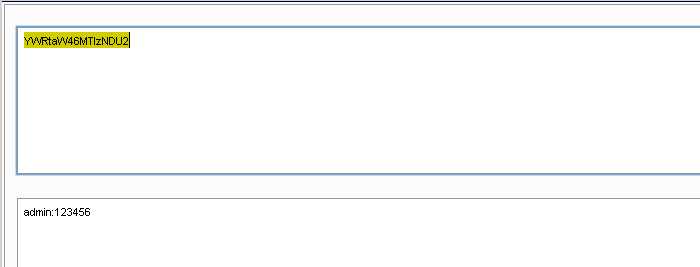

3)标记base64的部分为爆破的内容

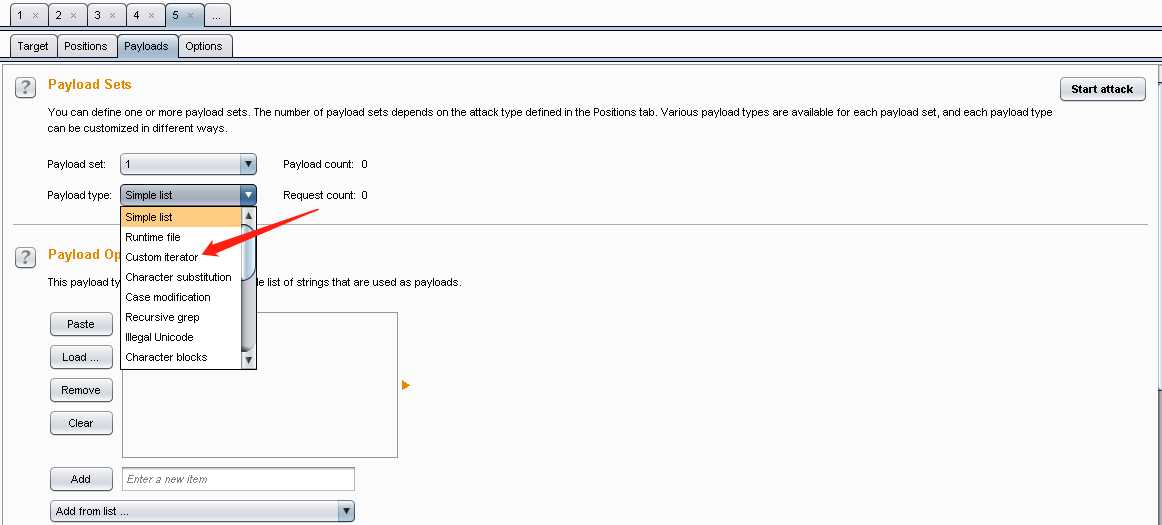

4)这里的爆破和平常的有所区别,设置payload为Custom iterator即自定义,该功能就是可以进行组合编辑爆破内容了

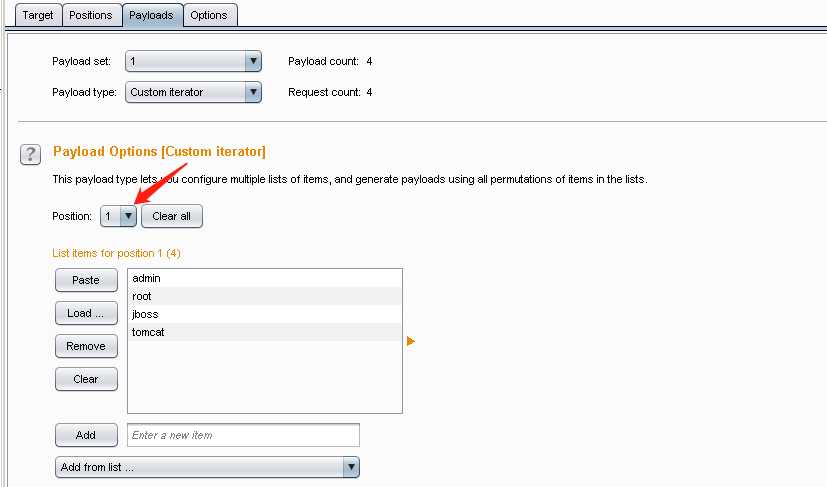

组合的第一部分:选择账号字典

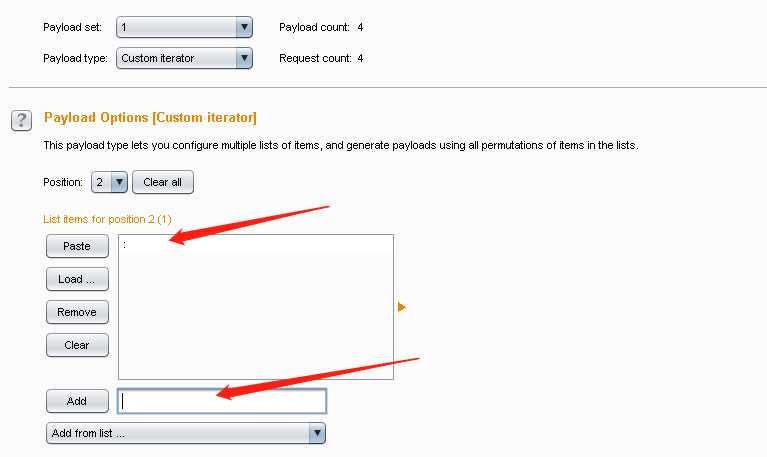

第二部分:直接添加冒号:,因为前面base64解码后账号密码之间有冒号:,然后进行添加点击add就好

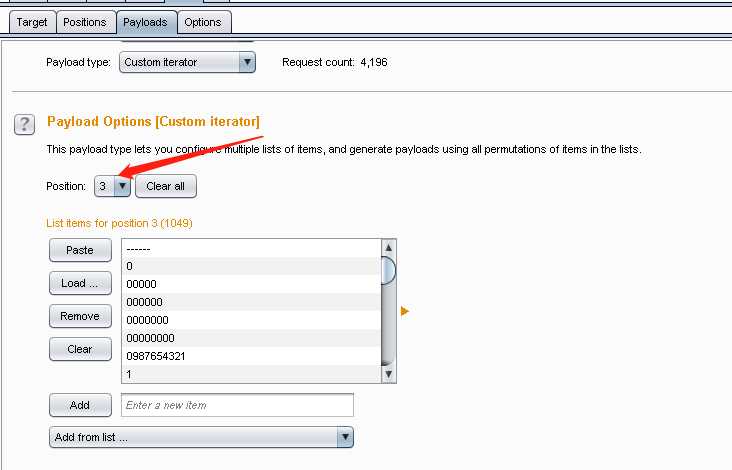

第三部分添加密码字典password

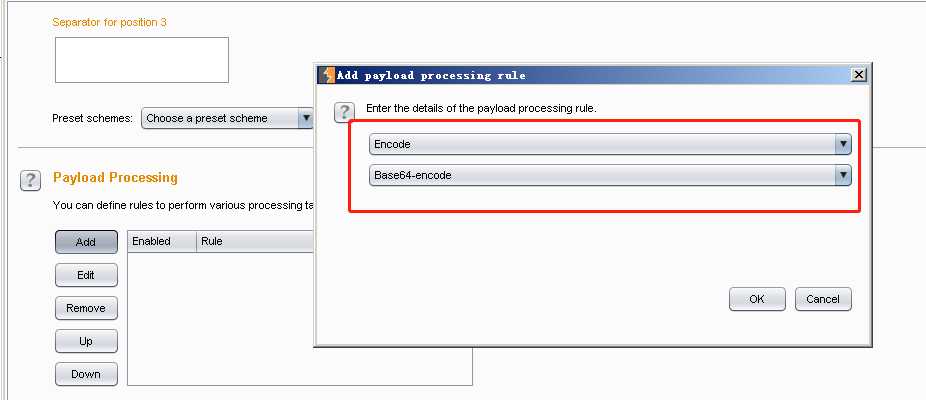

5)因为基础认证的识别是base64,需要进行转换

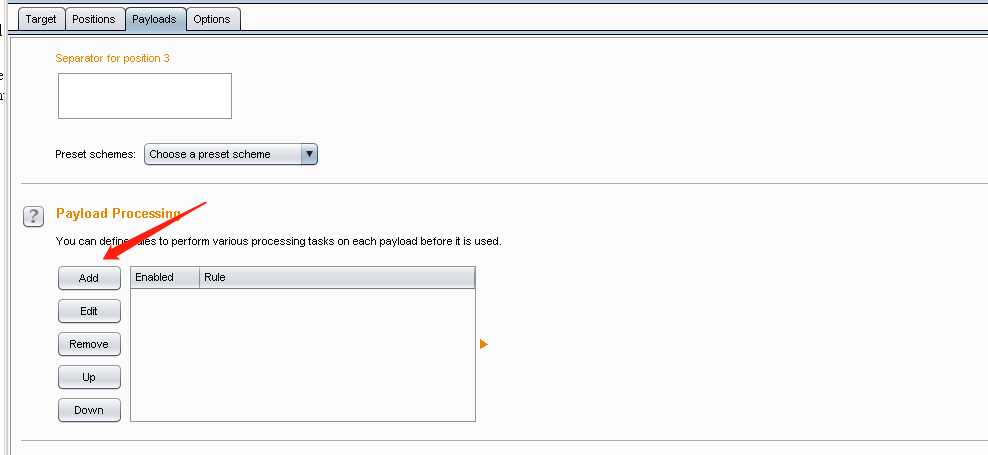

选择编码类型:payload processing中选择base64编码

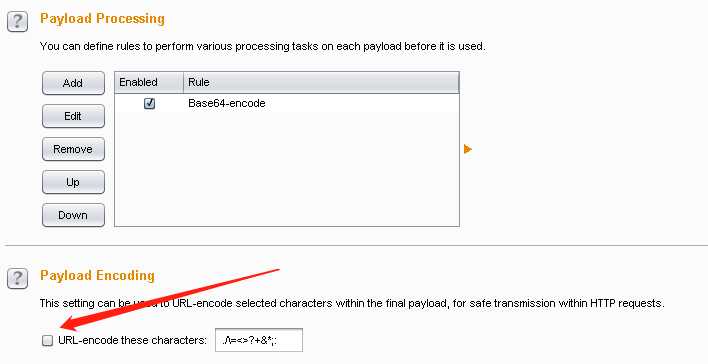

6)已经选择编码类型之后,将默认的url编码打钩进行取消

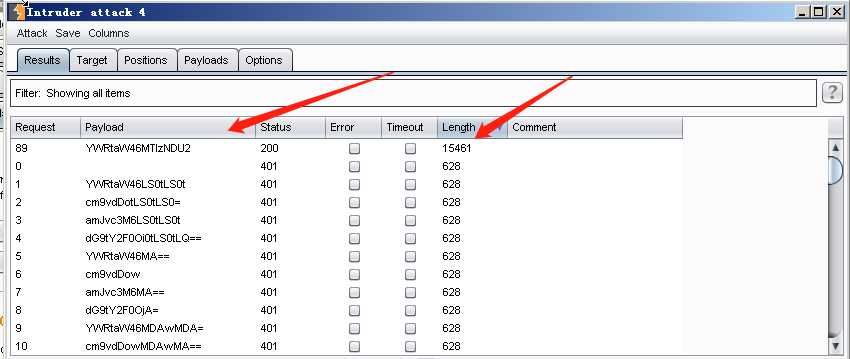

7)最后进行start attack爆破,查看爆破长度不一样的base64就是账号密码

8)再次进行base64解码得到账号密码admin:123456

4.使用账号密码admin/123456认证登入进入web

标签:提示 url编码 之间 技巧 使用 地址 就是 password base64编码

原文地址:https://www.cnblogs.com/loopkep/p/12174115.html