标签:之一 ems 特定 嗅探 seconds 参数 cipher 数据包 ESS

一、简介:

airodump-ng是aircrack-ng的套件之一,用于802.11帧的数据包捕获。

功能:嗅探数据包、扫描信号

二、命令格式

airodump-ng <options> <interface> [,<interface>, ...]

options:

--ivs:仅保存捕获的IV --gpsd:使用GPSd --write <前缀>:转储文件前缀 -w:与--write相同 --beacons:在转储文件中记录所有信标 --update <secs>:以秒为单位显示更新延迟 --showack:打印ack / cts / rts统计信息 -h:隐藏--showack的已知电台 -f <msecs>:跳跃通道之间的时间(以毫秒为单位) --berlin <secs>:删除AP /客户端之前的时间 从屏幕上没有更多数据包时 收到(默认:120秒) -r <文件>:从该文件读取数据包 -T:从文件中读取数据包时,模拟他们的到达率,好像他们是“活着的”。 -x <msecs>:主动扫描模拟 --manufacturer:IEEE OUI列表中的显示制造商 --uptime:从信标时间戳显示AP正常运行时间 --wps:显示WPS信息(如果有) - 输出格式 <formats>:输出格式。可能的值: pcap,ivs,csv,gps,kismet,netxml,logcsv --ignore-negative-one:删除显示以下内容的消息 固定通道<接口>:-1 --write-interval <seconds>:以秒为单位的输出文件写入间隔 --background <enable>:覆盖背景检测。 -n <int>:之前已接收的最少AP数据包,用于显示它

interface:

--encrypt <suite>:按密码套件过滤AP --netmask <netmask>:按掩码过滤AP --bssid <bssid>:按BSSID过滤AP --essid <essid>:按ESSID筛选AP --essid-regex <regex>:使用常规按ESSID过滤AP 表达 -a:过滤未关联的客户端 默认情况下,airodump-ng在2.4GHz信道上跳。 您可以使用以下方法在其他/特定渠道上捕获它: --ht20:将频道设置为HT20(802.11n) --ht40-:将通道设置为HT40-(802.11n) --ht40 +:将通道设置为HT40 +(802.11n) --channel <频道>:在特定频道上捕获 --band <abg>:airodump-ng应该跳到的频段 -C <频率>:使用以MHz为单位的这些频率来跳跃 --cswitch <方法>:设置通道切换方法 0:FIFO(默认) 1:循环赛 2:最后跳 -s:与--cswitch相同 --help:显示此用法屏幕

三、用法示例:

1、扫描信号/数据包嗅探/监控网络,命令:airodump wlan0mon

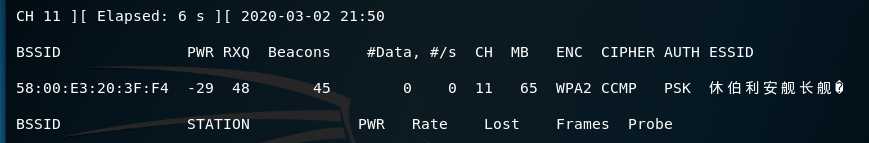

参数介绍:

BSSID:AP端的MAC地址,如果在Client Section中BSSID显示为“not associated”说明客户端没有和AP连接上

PWR:信号强度,越大越好

Beacons:AP发出的通告编号,每个接入点在最低速率(1M)时差不多每秒发送10个左右的Beacon

#Date:对应路由的吞吐量,越大说明数据上传量越大(数据越大说明正常使用下使用的人越多)

#/S:最近10秒钟内每秒数据包的数量。

CH:信道(对应路由所在频道)

MB:连接速度/ AP支持的最大速率,如果:

+MB=11,它是802.11b

+MB=22,它是802.11b+

+MB>22,它是802.11g

ENC:使用的加密算法体系

CIPHER:检测到的加密算法

AUTH:使用的认证协议

+MGT(WPA/WPA2使用独立认证的服务器,常见的802.1x、redius、eap等)

+SKA(WEP的共享密钥)

+OPN(WEP开放式)

ESSID:对应路由器名称

STATION:客户端MAC地址

LOST:过去10s丢失的数据分组

tip:丢包原因分析:

(1). 不能够同时发送和监听,在发送一些数据的时候在此间隔内不能监听到其它数据包。

(2). 太高的发射功率导致你丢包(可能离AP太近了)

(3). 在当前信道上受到了太多的干扰,干扰源可能是其它的AP,微波炉、蓝牙设备等,为了降低丢包率应该调整物理位置,使用各种天线调整信道、发包或者注入的速率。

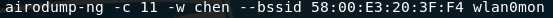

2、监听,命令:airodump-ng -c <AP信道> -w chen --bssid <AP的MAC> wlan0mon(先要开启监听模式:airmon-ng start wlan0)

参数补充介绍:

Probes :被客户端查探的ESSID,如果客户端正在试图连接一个AP但是没有连接上,那么就显示在这里。

RXQ :接受质量,用于衡量所有帧和管理所有帧

airodump-ng文档:http://www.aircrack-ng.org/doku.php?id=airodump-ng

标签:之一 ems 特定 嗅探 seconds 参数 cipher 数据包 ESS

原文地址:https://www.cnblogs.com/walkwaters/p/12398313.html