标签:端口号 dai 建议 period 协议类型 isp uri 华为 ***

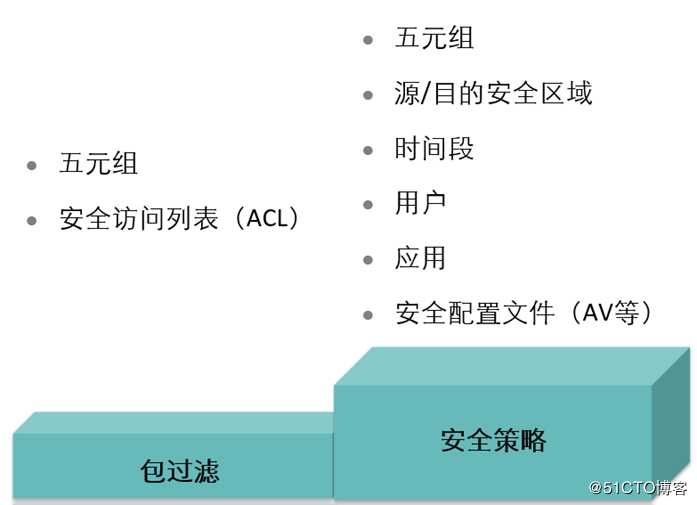

安全策略? 包过滤能够通过报文的源MAC地址、目的MAC地址、源IP地址、目的IP地址、源端口号、目的端口号、上层协议等信息组合定义网络中的数据流,其中源IP地址、目的IP地址、源端口号、目的端口号、上层协议就是在状态检测防火墙中经常所提到的五无组,统防火墙根据五元组的包过滤规则来控制流量在安全区域间的转发

? 下一代防火墙的安全策略不仅可以完全替代包过滤的功能,还进一步实现了基于用户和应用的流量转发控制,而且还可以对流量的内容进行安全检测和处理,在源/目的安全区域、时间段、用户、应用等多个维度对流量进行了更细粒度的控制

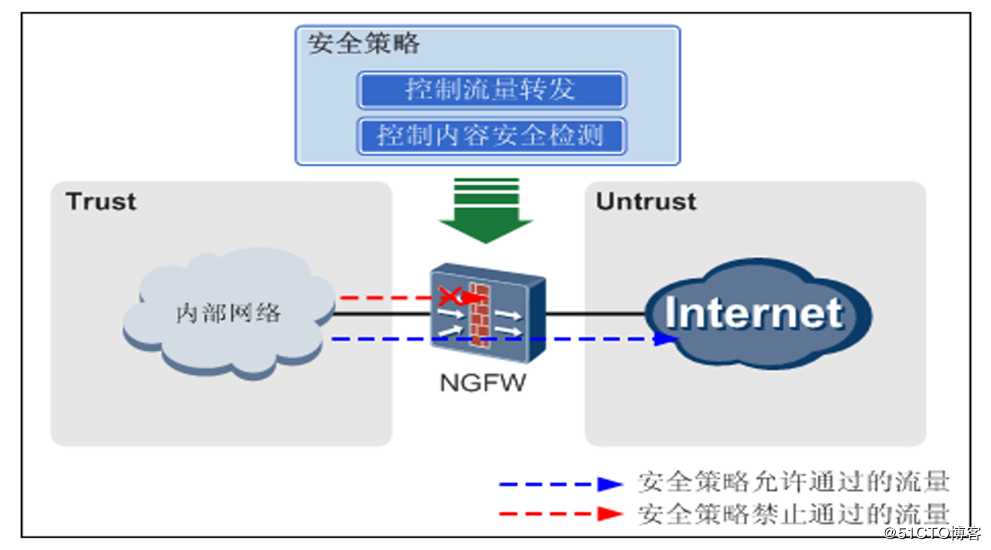

? 防火墙的基本作用是保护特定网络免受“不信任”的网络的***,但是同时还必须允许两个网络之间可以进行合法的通信

? 安全策略的作用就是对通过防火墙的数据流进行检验,符合安全策略的合法数据流才能通过防火墙

? 安全策略是控制设备对流量转发以及对流量进行内容安全一体化检测的策略

? 控制各个区域之间流量通信,默认所有区域之间不能通信

默认的安全策略是deny

<FW1>display security-policy all

11:30:03 2019/06/16

Total:1

RULE ID RULE NAME STATE ACTION HITTED

-------------------------------------------------------------------------------

0 default enable deny 54

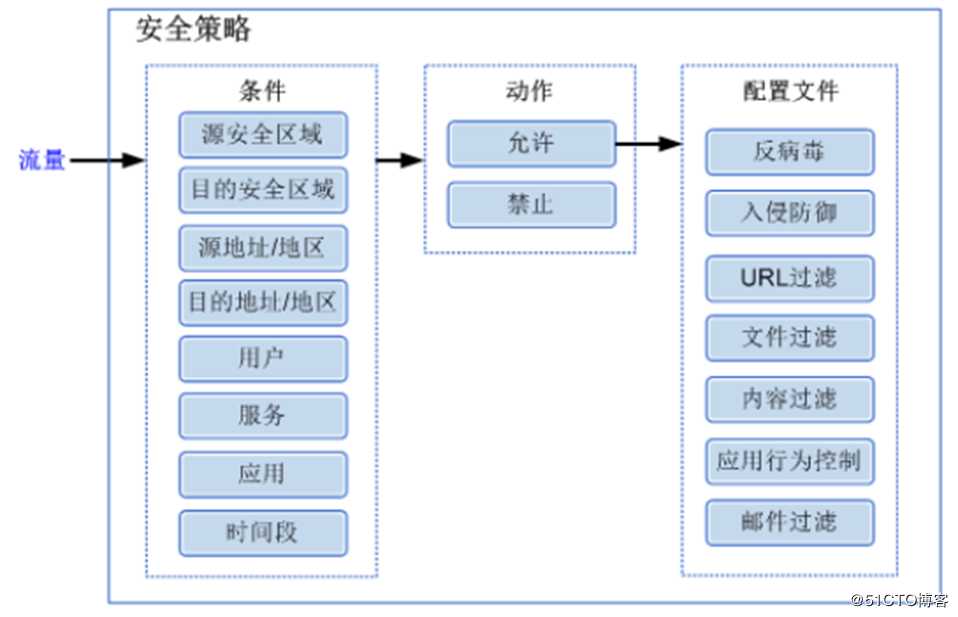

? 策略匹配条件:

? 源安全域,目的安全域,源地址,目的地址,用户,服务,应用,时间段

? 策略动作:

? 允许,禁止

? 内容安全profile:(可选,策略动作为允许的时候执行)

? 反病毒,***防御,URL过滤,文件过滤,内容过滤,应用行为控制,邮件过滤

1) NGFW会对收到的流量进行检测,检测出流量的属性,包括:源安全区域、目的安全区域、源地址/地区、目的地址/地区、用户、服务(源端口、目的端口、协议类型)、应用和时间段

2) 如果所有条件都匹配,则此流量成功匹配安全策略。如果其中有一个条件不匹配,则继续匹配下一条安全策略。以此类推,如果所有安全策略都不匹配,则NGFW会执行缺省安全策略的动作(默认为禁止)

3) 如果流量成功匹配一条安全策略,NGFW将会执行此安全策略的动作。如果动作为禁止,则NGFW会阻断此流量。如果动作为允许,则NGFW会判断安全策略是否引用了安全配置文件。如果引用了安全配置文件,则继续进行步骤4的处理;如果没有引用安全配置文件,则允许此流量通过

4) 如果安全策略的动作为“允许”且引用了安全配置文件,则NGFW会对流量进行内容安全的一体化检测

5) 一体化检测是指根据安全配置文件的条件对流量的内容进行一次检测,根据检测的结果执行安全配置文件的动作。如果其中一个安全配置文件阻断此流量,则NGFW阻断此流量。如果所有的安全配置文件都允许此流量转发,则NGFW允许此流量转发

执行security-policy命令进入安全策略视图

执行rule name rule-name命令创建一个安全策略并进入该策略视图

action { permit | deny } 配置安全策略执行动作 必须配置

source-zone { zone-name &<1-6> | any } 指定源安全区域

source-address {ipv4-address ipv4-mask-length} 指定源地址

destination-zone { zone-name &<1-6> | any } 指定目的安全区域

destination-address {ipv4-address ipv4-mask-length} 指定目的地址

service { service-name &<1-6> | any } 指定服务类似

application { any | app app-name &<1-6> | app-group app-group-name &<1-6> | category category-name [ sub-category sub-category-name ] &<1-6 } 配置安全策略规则的应用

user { user-name &<1-6> | any } 配置用户信息

profile { app-control | av | data-filter | file-block | ips | mail-filter | url-filter } name 配置安全策略规则引用安全配置文件

在安全视图下可对已配置的规则进行调整:建议在图形化界面完成

rule copy rule-name new-rule-name 复制安全策略规则

rule move rule-name1 { after | before } rule-name2 移动安全策略规则,从而改变安全策略规则的优先级

rule rename old-name new-name 重新命名安全策略规则

? 安全策略配置举例:

[sysname] security-policy

[sysname-policy-security] rule name policy_sec

[sysname-policy-security-rule-policy_sec] source-address 1.1.1.1 24

[sysname-policy-security-rule-policy_sec] source-zone untrust

[sysname-policy-security-rule-policy_sec] destination-address geo-location BeiJing

[sysname-policy-security-rule-policy_sec] service h323

[sysname-policy-security-rule-policy_sec] action permit

[sysname-policy-security-rule-policy_sec] profile av profile_av默认4个,可以自定义

firewall zone name XXX

set priority X(不能配置5 50 85 100)

ip address-set trust_network type object

address 0 10.1.1.0 mask 24

address 1 10.1.2.0 mask 24

address 2 10.1.3.0 mask 24

address 3 10.1.4.0 mask 24

#

ip address-set dmz_network type object

address 0 192.168.1.1 mask 32

address 1 192.168.1.2 mask 32

ip address-set key type object

address 0 range 192.168.1.3 192.168.1.13

ip address-set all_network type group

address 0 address-set dmz_network

address 1 address-set trust_network

? 预定义服务和自定义服务

1) 预定义服务直接被调用

2) 自定义服务需要先定义

ip service-set ospf type object ----服务

service 0 protocol 89

ip service-set all_service type group ----服务组

service 0 service-set ftp

service 1 service-set http

service 2 service-set https

? 自定义应用和预定义应用

application-group name test

add application Thunder

add application BT

add application eDonkey_eMule

add application KuGoo

add application PPGou

time-range 上班时间

period-range 09:00:00 to 17:00:00 working-day

1) 可选:必须动作为允许才能配置内容安全

2) 如果动作是允许,并且配置了内容安全的时候,就要执行内容安全

3) 如果内容安全禁止,那就禁止

4) 包含:反病毒 ***防御 URL过滤 内容过滤 文件过滤 邮件过滤 应用行为控制

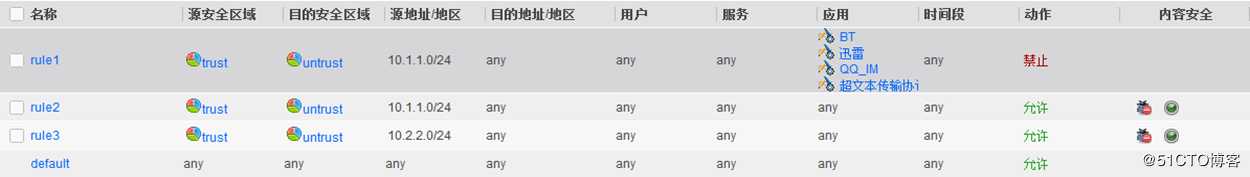

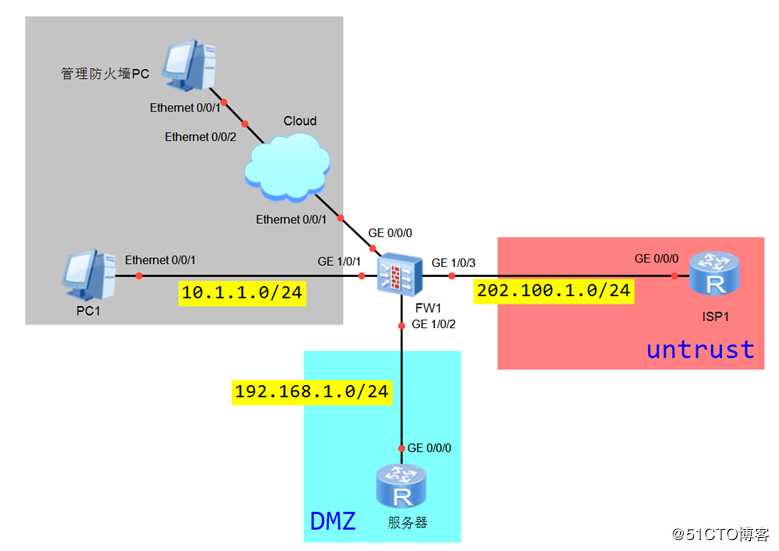

? 题目需求:

a) Trust区域在工作时间(周一到周五09:00-21:00)禁止访问untrust区域的娱乐类应用

b) 允许trust区域访问untrust区域的其余流量

c) 允许任意区域访问DMZ区域的http、https、ftp服务(使用服务组)

先定义对象,再调用

time-range 上班时间

period-range 09:00:00 to 17:00:00 daily

ip service-set all_service type group

service 0 service-set ftp

service 1 service-set http

service 2 service-set https

security-policy

rule name deny_trust_intrrust

source-zone trust

destination-zone untrust

source-address 10.1.1.0 mask 255.255.255.0

application category Entertainment

time-range 工作时间

action deny

rule name permit_trust_untrust

source-zone trust

destination-zone untrust

action permit

rule name permit_any_dmz

destination-zone dmz

service all_service

action permit查看所有的安全策略

[FW1]display security-policy all

17:17:54 2019/10/20

Total:4

RULE ID RULE NAME STATE ACTION HITTED

-------------------------------------------------------------------------------

0 default enable deny 762

1 deny_trust_intrrust enable deny 108

2 permit_trust_untrust enable permit 696

3 permit_any_dmz enable permit 4

------------------------------------------------------------------------------- 注意: 安全策略要有匹配,安全策略的执行顺序是从上往下,不是按照rule id的从小往大执行 匹配条件越多,安全策略越精确

[FW1]display security-policy rule deny_trust_intrrust

17:18:29 2019/10/20

(108 times matched) ---------------一定要匹配项

rule name deny_trust_intrrust

source-zone trust

destination-zone untrust

source-address 10.1.1.0 mask 255.255.255.0

application category Entertainment

time-range 上班时间

action deny检查:

[FW1]display security-policy all

20:06:37 2019/03/12

Total:4

RULE ID RULE NAME STATE ACTION HITTED

-------------------------------------------------------------------------------

0 default enable deny 4123

3 deny_trust_untrust enable deny 33 ----一定要有命中

4 permit_trust_any enable permit 1453

5 permit_untrust_dmz enable permit 2 注意:安全策略的执行是从上往下的(图形化界面是从上往下 但是命令行这一块的话 是从下往上进行匹配的),当匹配其中一个就会往下执行,如果都不匹配,就匹配默认的default(deny any)

标签:端口号 dai 建议 period 协议类型 isp uri 华为 ***

原文地址:https://blog.51cto.com/13817711/2484181