标签:style blog http io ar os 使用 sp strong

Wireshark简介:

Wireshark是一款最流行和强大的开源数据包抓包与分析工具,没有之一。在SecTools安全社区里颇受欢迎,曾一度超越Metasploit、Nessus、Aircrack-ng等强悍工具。该软件在网络安全与取证分析中起到了很大作用,作为一款网络数据嗅探与协议分析器,已经成为网络运行管理、网络故障诊断、网络应用开发与调试的必用工具。

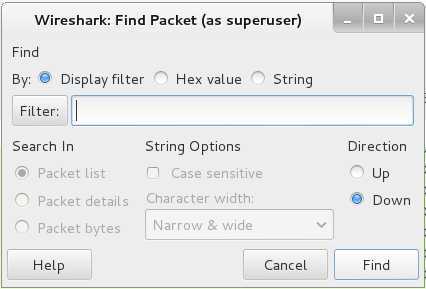

查找数据包:

按ctrl+N打开查找对话框

可以看到有三种查询条件:

按ctrl+N向下查找,按ctrl+B向前查找。其实wireshark的使用说明已经做的非常非常的人性化的,它的所有设置窗口都有在线的帮助说明,上面是左下角的“Help”就是。而且是英文的,那么问题来了,你是到底啥不懂呢?

标记数据包:

在Packet List中选中一个数据包,右键选择Mark Packet就可以将该数据包标记,标记后该数据包会高亮显示。快捷键是选中一个数据包,按ctrl+M,取消标记同样是ctrl+M,

在多个被标记的数据之间切换可用shift+ctrl+N、shift+ctrl+B。

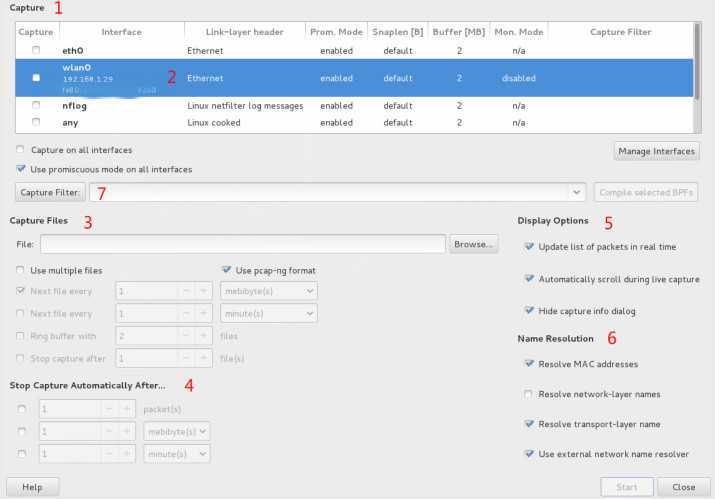

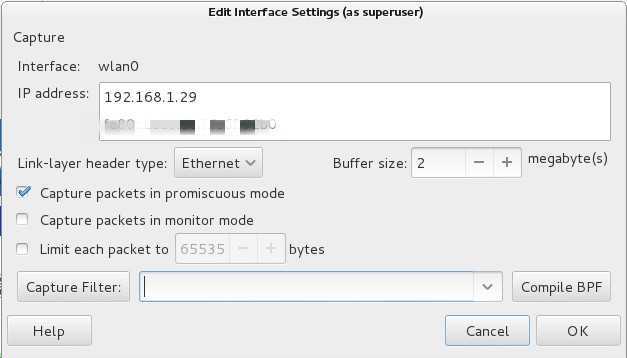

捕获设置:

启动Wireshark后,在左边的网络接口里的Capture Optiion可以用来设置各种数据包抓取规则。

过滤器:

过滤器算是高级的设置了,它可以按照设置的要求来捕获数据包,功能十分强大好用。Wireshark提供了两种数据包的过滤规则:

(1)捕获过滤

当处理的数据包较大或者需要捕获指定的数据包时,可以采用这种设置。其设置在上图是Capture Filter里可以设置。

捕获所使用的BPF(Berkeley Packet Filter)语法表达式:

| host、net、port | 名字或是数字 |

| src、dst | 传输方向 |

| ether、ip、tcp、udp、http、ftp | 匹配的协议 |

三种逻辑运算符:

通过BPF限定词与逻辑运算符可以组合出很多高级实用的过滤规则。例如:

(2)显示捕获

显示过滤可以在主菜单下面的过滤框里设置,在右边的“Expression”里列举了所有的协议及其可用的过滤规则,其设置功能十分强大灵。设置成功后会自动给出过滤表达式,对于熟悉的使用者,可以直接使用过滤表达式来筛选。

相关比较操作符:

| == | 等于 |

| != | 不等于 |

| > | 大于 |

| < | 小于 |

| >= | 大于等于 |

| <= | 小于等于 |

逻辑操作符:

| and | 两个条件同时满足 |

| or | 其中一个条件满足 |

| xor | 有且仅有一个条件满足 |

| not | 没有条件满足 |

相关表达式实例:

当然,对于常用的过滤表达式,可以保存起来一便再次使用,在主菜单的Capture->Capture Filters里有相关设置。

标签:style blog http io ar os 使用 sp strong

原文地址:http://www.cnblogs.com/lingerhk/p/4075239.html