标签:基于 使用 emd mon info 证书 sub img 4行

Docker-TLS 加密通讯在公司的docker业务中,一般为了防止链路劫持、会话劫持等问题导致docker通信时被中间人***,C/S两端应该通过加密方式通讯。

如果公司使用的是自己的镜像源,可以跳过此步;否则,至少需要验证:baseimage的md5 等特征值,确认一致后再基于 baseimage 进一步构建。

一般情况下,要确保只从受信任的库中获取镜像,并且不建议使用--insecure-registy=[] 参数,推荐使用harbor私有仓库。

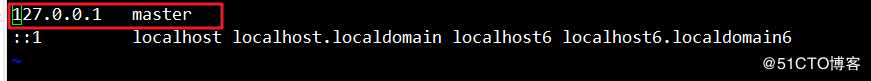

【1】更改主机名和hosts文件

hostnamectl set-hostname master

su

vim /etc/hosts

127.0.0.1 master

ping master // 可以解析

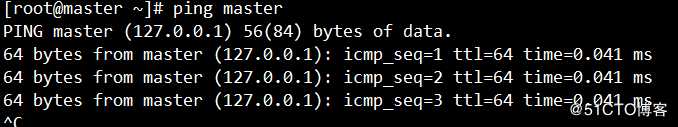

【2】创建tls

mkdir /root/tls

cd /root/tls/

【3】创建ca密码----ca-key.pem // -aes256指密钥长度

openssl genrsa -aes256 -out ca-key.pem 4096 // 输入123123

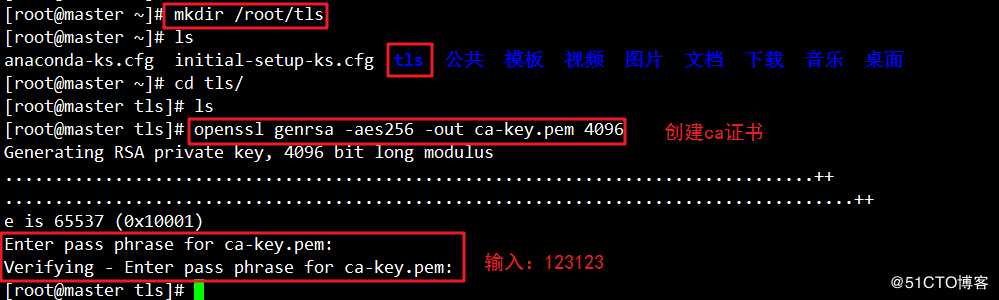

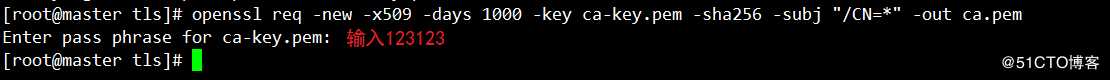

【4】创建ca证书----ca.pem // -sha256 指哈希算法

openssl req -new -x509 -days 1000 -key ca-key.pem -sha256 -subj "/CN=*" -out ca.pem // 输入123123

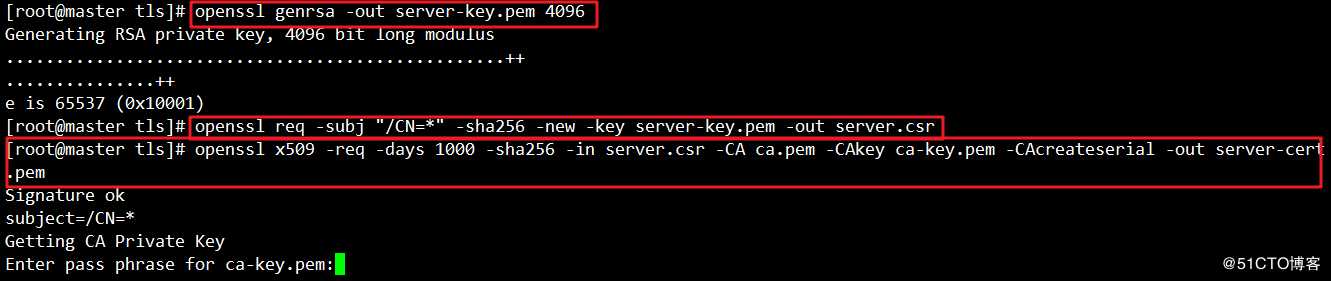

【5】创建服务器私钥----server-key.pem

openssl genrsa -out server-key.pem 4096

【6】创建私钥签名----server.csr

openssl req -subj "/CN=*" -sha256 -new -key server-key.pem -out server.csr

【7】使用ca证书与私钥签名,创建server-cert.pem,生成ca.srl

openssl x509 -req -days 1000 -sha256 -in server.csr -CA ca.pem -CAkey ca-key.pem -CAcreateserial -out server-cert.pem

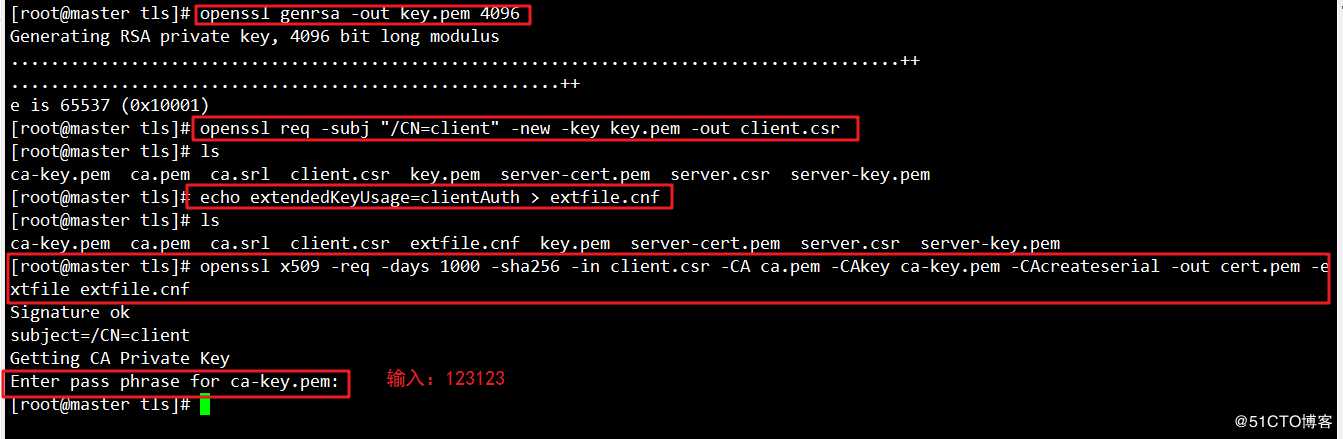

【8】生成客户端密钥----key.pem

openssl genrsa -out key.pem 4096

【9】生成客户端签名----client.csr

openssl req -subj "/CN=client" -new -key key.pem -out client.csr

【10】创建配置文件----extfile.cnf

echo extendedKeyUsage=clientAuth > extfile.cnf

【11】创建签名证书----cert.pem,需要(签名客户端,ca证书,ca密钥)

openssl x509 -req -days 1000 -sha256 -in client.csr -CA ca.pem -CAkey ca-key.pem -CAcreateserial -out cert.pem -extfile extfile.cnf

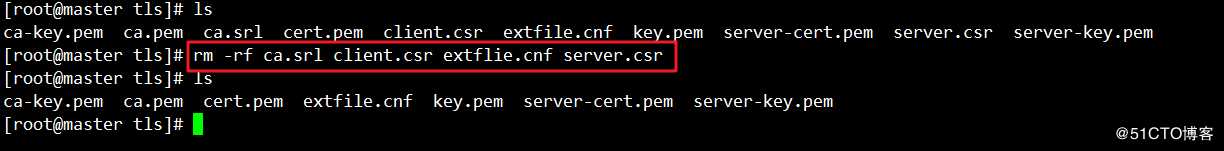

【12】删除多余文件

rm -rf ca.srl client.csr extflie.cnf server.csr

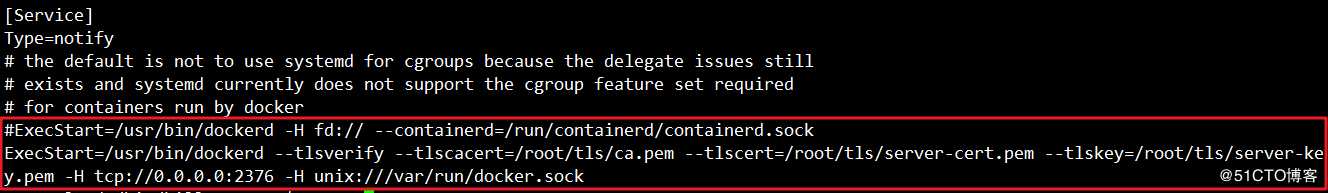

【13】配置docker文件,并且重启服务

vim /usr/lib/systemd/system/docker.service

// 14行先注销,在添加

#ExecStart=/usr/bin/dockerd -H fd:// --containerd=/run/containerd/containerd.sock

ExecStart=/usr/bin/dockerd --tlsverify --tlscacert=/root/tls/ca.pem --tlscert=/root/tls/server-cert.pem --tlskey=/root/tls/server-key.pem -H tcp://0.0.0.0:2376 -H unix:///var/run/docker.sock

systemctl daemon-reload

systemctl restart docker

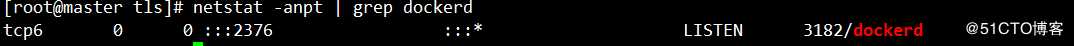

//查看端口是否开启

netstat -anpt | grep dockerd

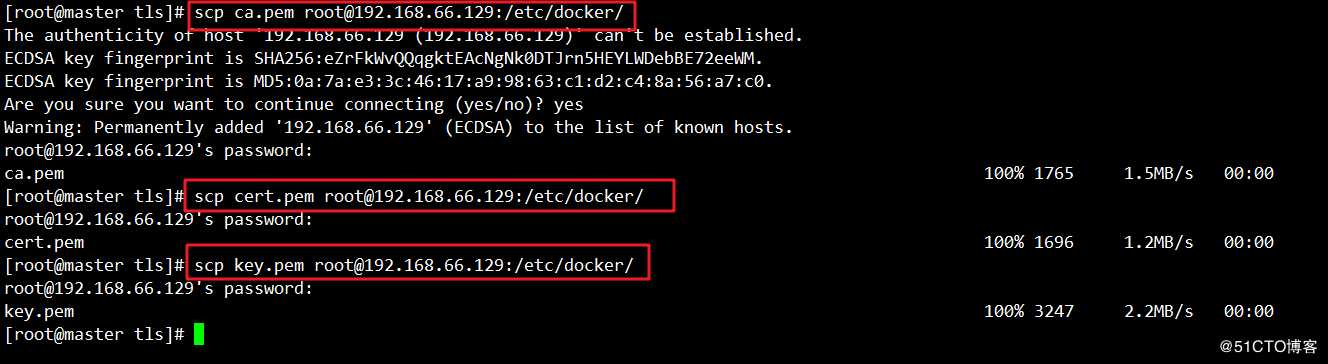

【14】将(ca.pem)ca证书、(cert.pem)签名证书、(key.pem)客户端密钥复制到client客户端的/etc/docker目录下,使client客户端可以通过证书来访问

scp ca.pem root@192.168.66.129:/etc/docker/

scp cert.pem root@192.168.66.129:/etc/docker/

scp key.pem root@192.168.66.129:/etc/docker/

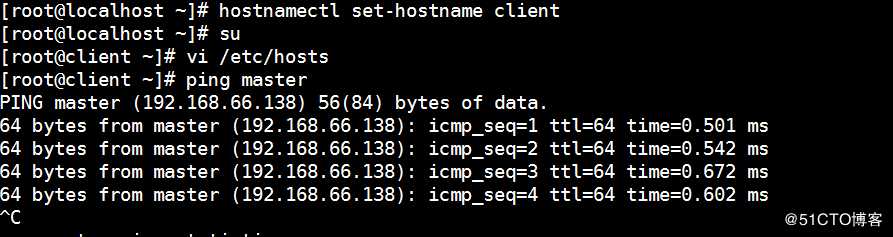

【1】更改主机名和hosts文件

hostnamectl set-hostname client

su

vi /etc/hosts //末尾添加

192.168.66.138 master

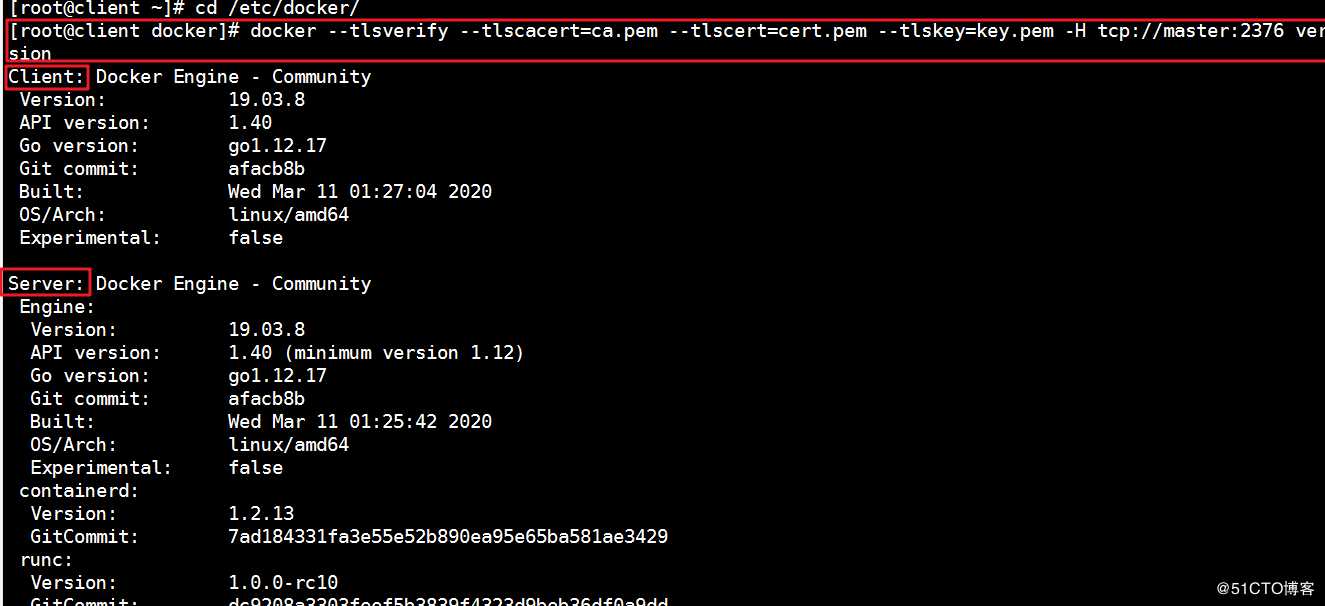

【2】查看server端的docker版本

//需要进入/etc/docker这个目录才可以执行下列命令

cd /etc/docker/

docker --tlsverify --tlscacert=ca.pem --tlscert=cert.pem --tlskey=key.pem -H tcp://master:2376 version

标签:基于 使用 emd mon info 证书 sub img 4行

原文地址:https://blog.51cto.com/14557584/2491356