标签:cin ast 破密码 png master ror 上网 卡住了 就是

配置好vmbox网络环境,运行DC2靶机

打开kali,改用桥接模式。可以ping通物理机,可以上网。

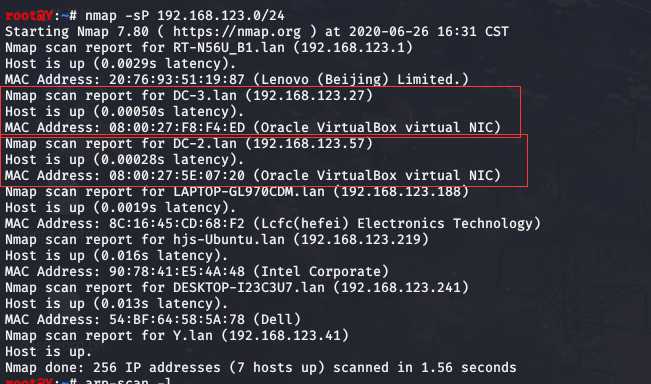

用nmap扫描存活主机

nmap -sP 192.168.123.0/24

可以看到有DC-2,DC-3(这是我另外开的,暂时不用管)

DC-2靶机ip:192.168.123.57

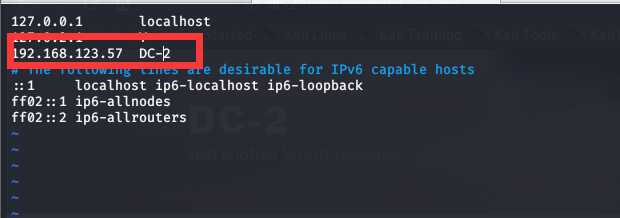

得到了靶机ip,根据制作者提示,在windows下host文件中加入

192.168.123.57 dc-2

用于DNS解析

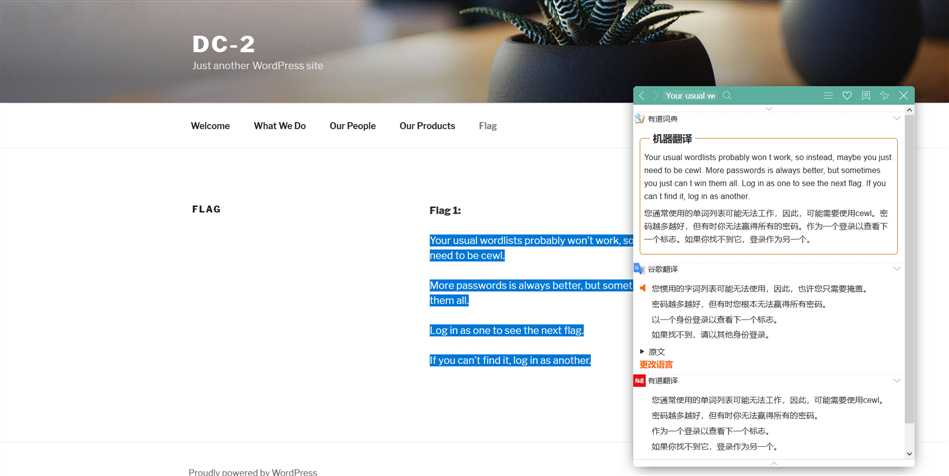

打开dc-2

提示我们要用字典,cewl,应该是后台爆破

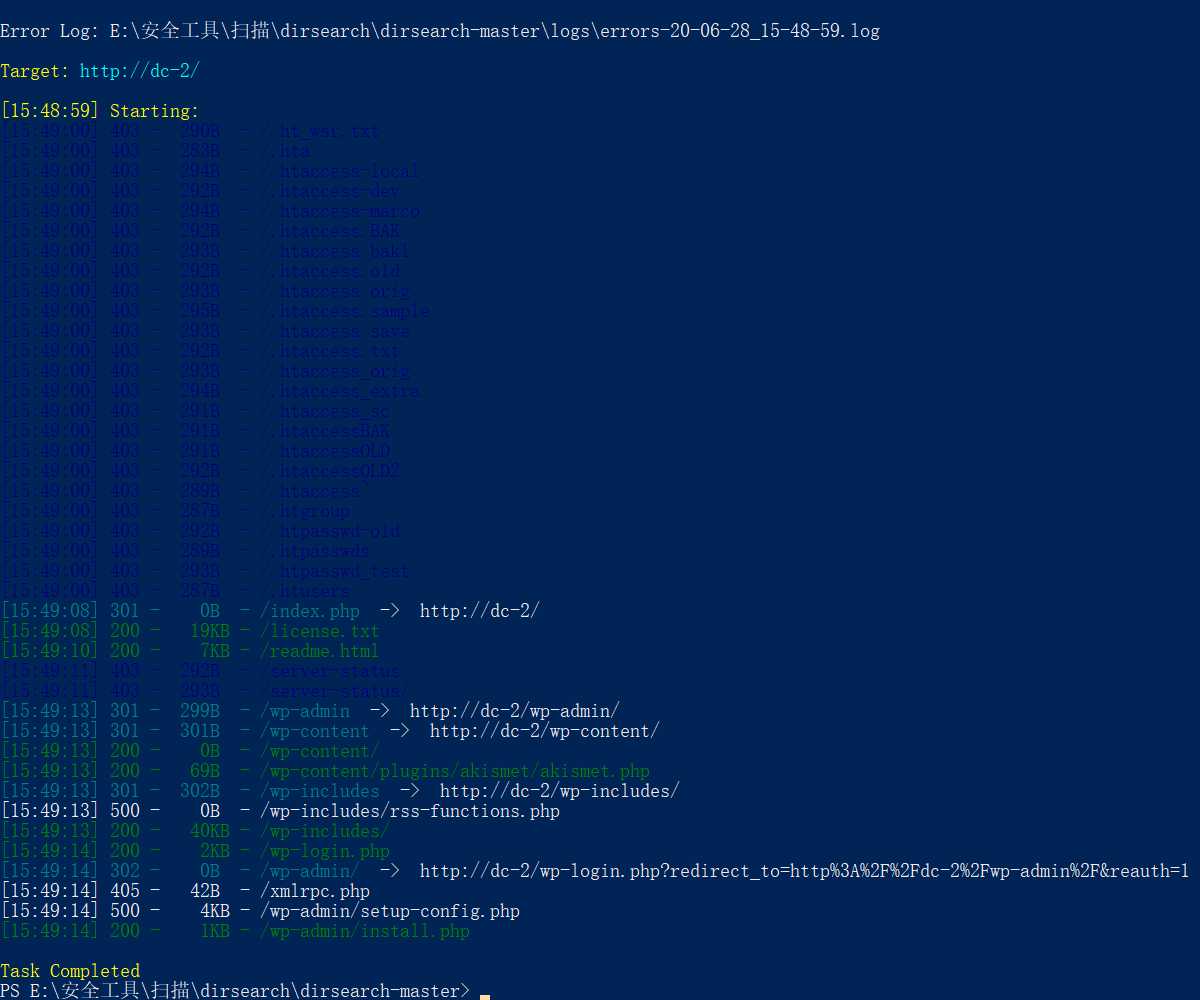

用dirsearch 爆破后台

回到kali,用cewl生成字典

直接在kali下用cewl是用没用的,因为kali下访问dc-2得不到任何结果,需要配置kali下的hosts文件,

vim /etc/hosts

:wq保存退出,浏览器访问dc-2正常表示配置成功

然后开始使用cewl获取网页信息同时生成字典

根据提示,我们通过cewl获得的应该只是密码字典,要登陆后台,还需要用户名。

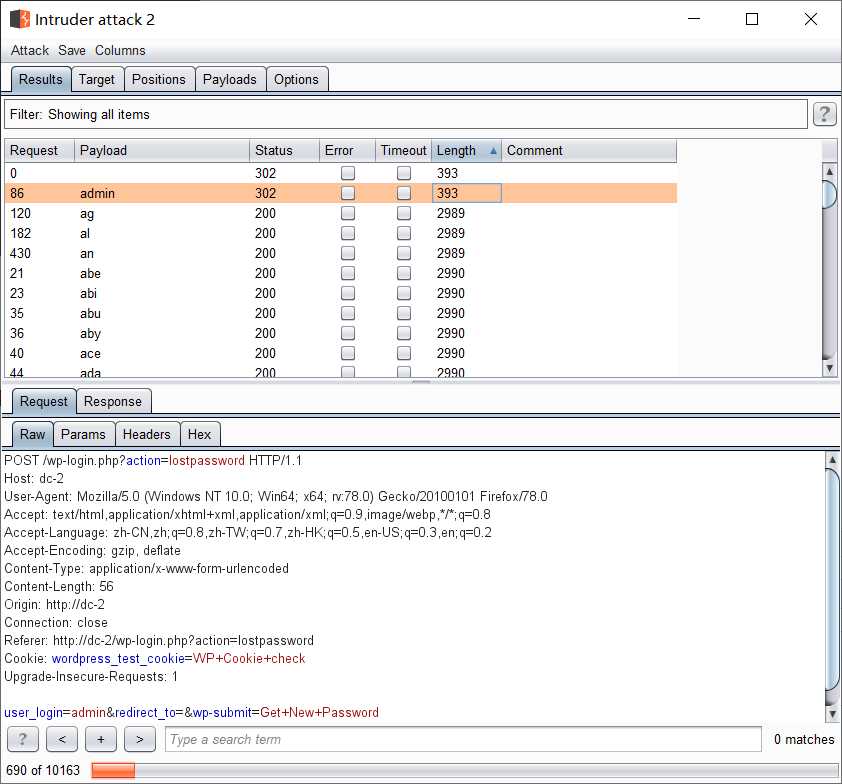

发现在忘记密码这里没有做验证码,而且当填写admin和其他乱七八糟数据时,回显不同(填写admin,直接跳转了,其他的则是提示ERROR: Invalid username or email.)考虑从忘记密码这里爆破获取可用用户名

打开bp,抓包,添加参数,导入字典。

这里我用的github上的一个字典,70kb的username,1w+条数据。等他跑一会。

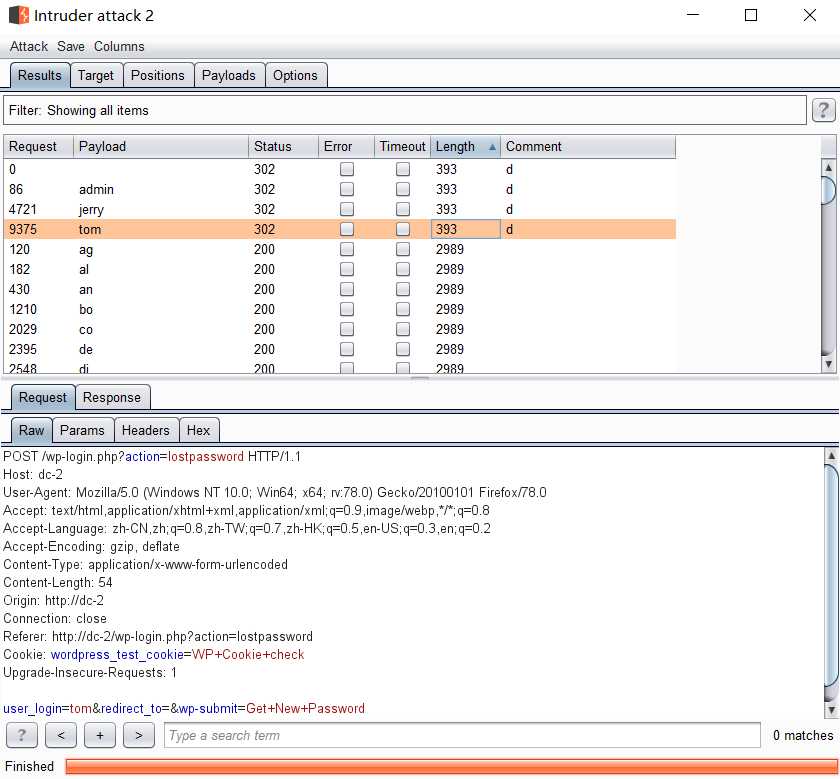

等了差不多10来分钟,跑出的结果有3个:

admin

jerry

tom

。。。。tom,jerry??!!

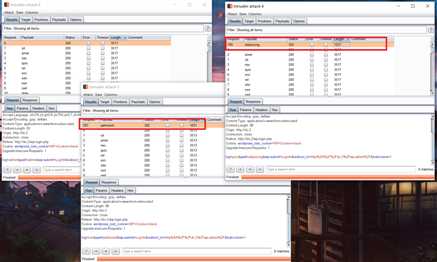

再分别对这3个用户爆破密码

admin爆破失败

tom:parturient

jerry:adipiscing

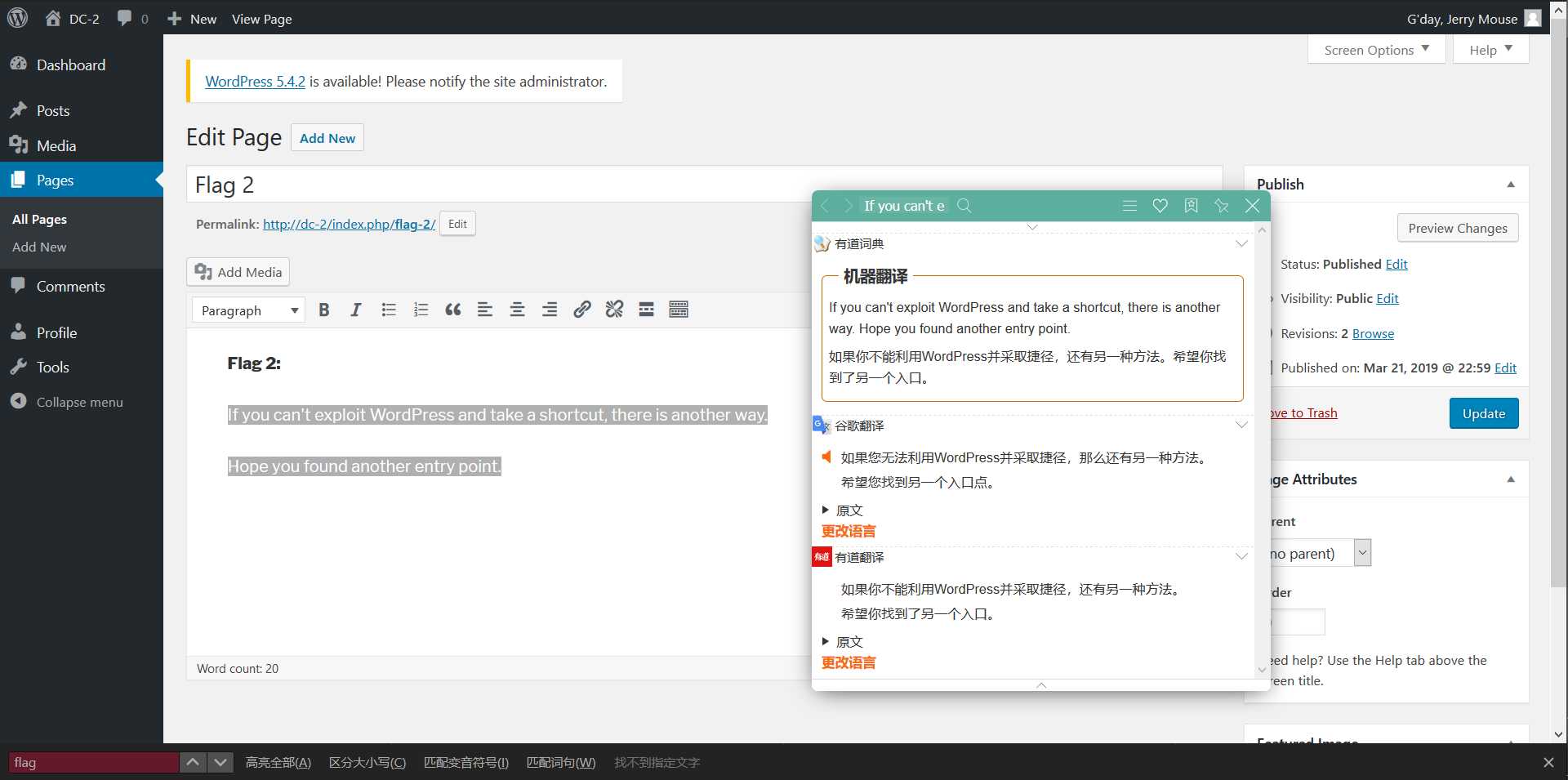

用jerry登陆到后台,找了找,发现flag2

这个只有jerry账户里面有,登陆tom可以看到page,但是打不开

根据flag的提示,应该要我们从别的地方突破

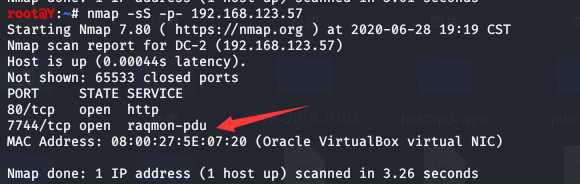

这里我卡住了,看别人的博客发现。用

nmap -sS -p- 192.168.123.57

可以扫出80,7744端口(我在这里卡住是因为我nmap就扫出来一个80端口,得好好再学学nmap了)

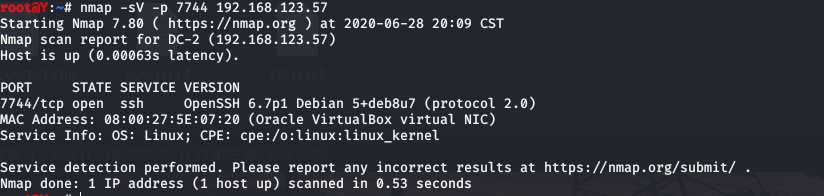

这里显示的服务看不懂,再用nmap扫一下确认服务

nmap -sV -p 7744 192.168.123.57

ssh。这应该就是flag说的另一个突破口了

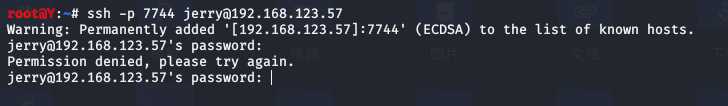

用jerry账户连接,被阻止

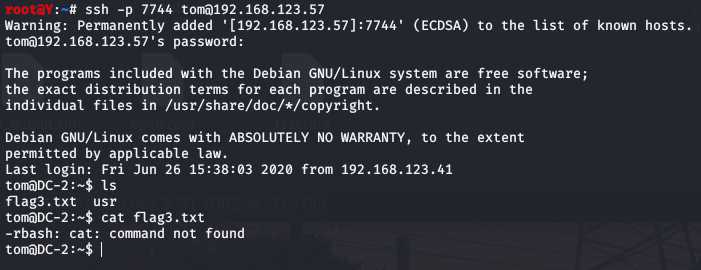

用tom连接,可以连接,目录下有一个flag3.txt文件,但是当前用户没有权限查看

标签:cin ast 破密码 png master ror 上网 卡住了 就是

原文地址:https://www.cnblogs.com/This-is-Y/p/13203455.html