标签:Opens decode ext span 获得 响应报文 image ast png

冰蝎是一款基于Java开发的动态加密通信流量的新型Webshell客户端。老牌 Webshell 管理神器——中国菜刀的攻击流量特征明显,容易被各类安全设备检测,实际场景中越来越少使用,加密 Webshell 正变得日趋流行。

由于通信流量被加密,传统的 WAF、IDS 设备难以检测,给威胁狩猎带来较大挑战。冰蝎其最大特点就是对交互流量进行对称加密,且加密秘钥是由随机数函数动态生成,因此该客户端的流量几乎无法检测。

冰蝎通信大致分为两个阶段

第一阶段:

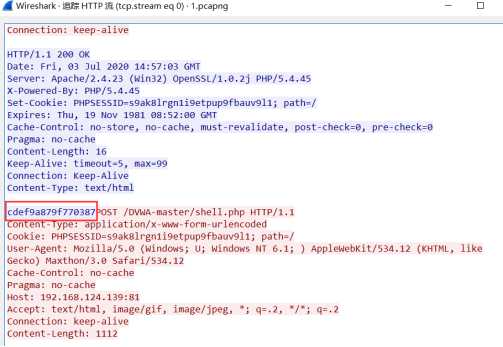

Attacker通过GET方法或者POST方法形如下图这样请求服务器密钥

服务器使用随机数MD5的高16位作为密钥,存储到会话的SESSIONID中,并返回密钥给attacker。密钥可通过wireshark抓包看到,见下图。

第二阶段:

1.客户端把待执行命令作为输入,利用AES算法或XOR运算进行加密,并发送至服务端;

2.服务端接受密文后进行AES解密或者XOR运算解密,执行解密后的命令

3.执行结果通过AES加密后返回给attacker

关于上述内容和抓包详情和可绕过字段的具体详情可看下面链接大佬写的文章,本人在此就不CV了

https://cloud.tencent.com/developer/article/1621021

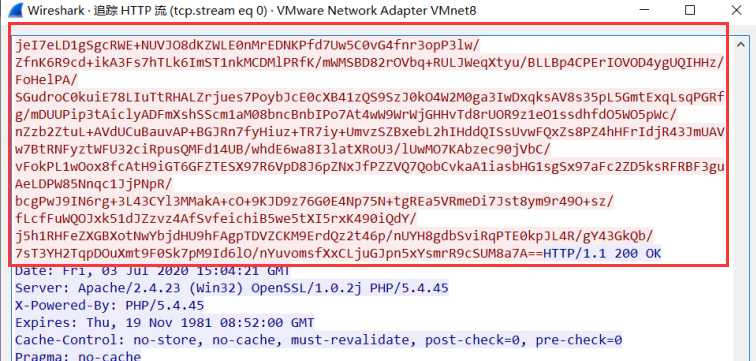

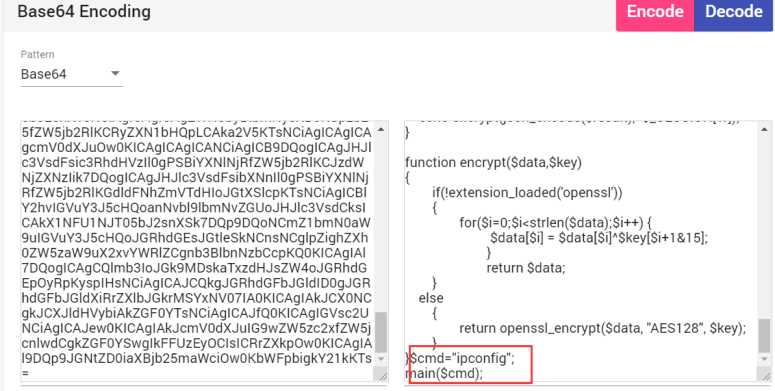

在服务器开启 PHP OpenSSL 扩展脚本的情况下,冰蝎密文采用对称加密算法AES加密,加密后还会进行 base64 编码。在客户端发起密钥协商后,会返回16位明文随机密钥。在安全监控设备采集流量较全的情况下,可截获密文流量和密钥,通过解密解码平台即可获取冰蝎密文详情。

大体也是根据shell.php代码审计得出来的,关于冰蝎简单的协商加密部分代码审计可以看下面的链接

https://www.freesion.com/article/2118538292/

这次主要还是奔着解密数据包内容去的,之前有一次搞了好久没搞出来就搁置了,这次正好又看到了两个大佬的文章就抓回来重新搞一次,详细的解密还原报文步骤如下

物理机 作为attacker使用冰蝎连接shell.php

Win2003 server 作为 attacked 在DVWA-master目录下提前放置了shell.php

打开wireshark 监听虚拟网卡(我用的NAT模式也就是VM8)

首先attacker连接了http://192.168.124.139:81/DVWA-master/shell.php

并随意执行两个命令

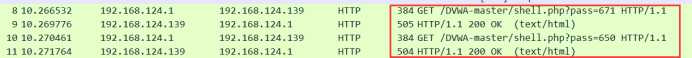

打开wireshark页面停止监听 在头部就可以看到4个http的包 追踪流查看

因为冰蝎是动态二进制协商加密 数据包可看作被进行了2次加密

第一层加密为AES128加密

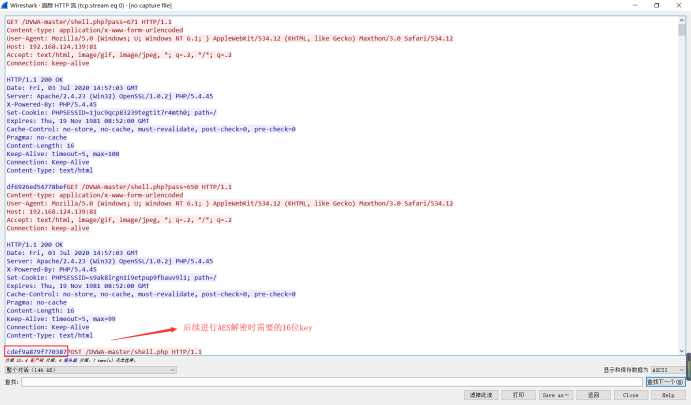

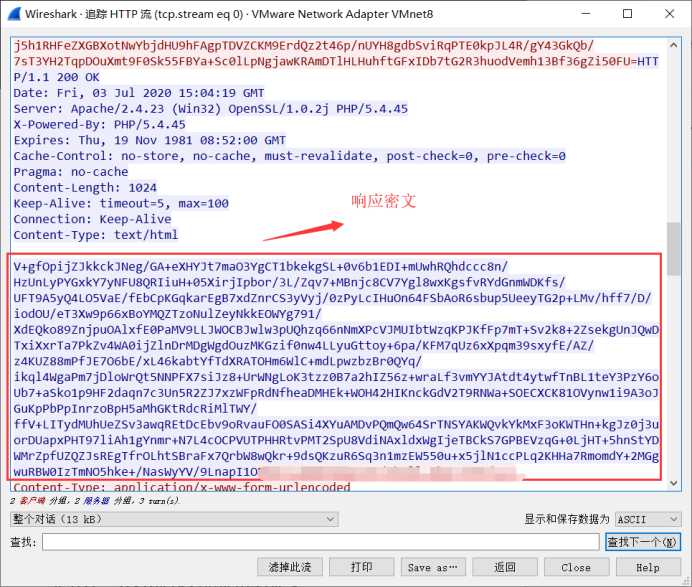

AES解密时需要一个16位的key,而冰蝎的脚本会进行与attacked协商一个key保存在SESSIONID中,如下图这个16位的数据就是解密所需的key

接下来需要一个在线解密AES的网站。(一开始我用的是CaptfEncoder这个工具,但是在AES解密时总是报错不知道为什么,通过查阅网上大佬的资料get了这个站)

http://tools.bugscaner.com/cryptoaes/

PS:本人之前也找过很多的站包括CaptfEncoder这个工具,只有用上面这个站解密成功了。(不知道是本人操作问题还是脸黑 Orz)

请求密文就是类似于下图的红字部分

进行解密:

将解密之后base64_decode()中的内容丢去base64解密就好了,可以网上找个在线的站。我用的是CaptfEncoder

这时就可以看到冰蝎加密前的内容是什么了

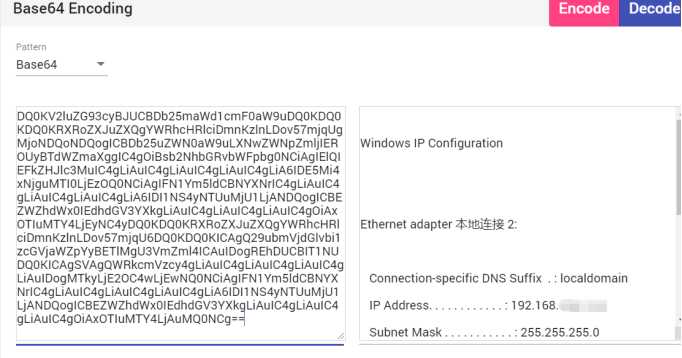

同样响应内容也可以进行解密:

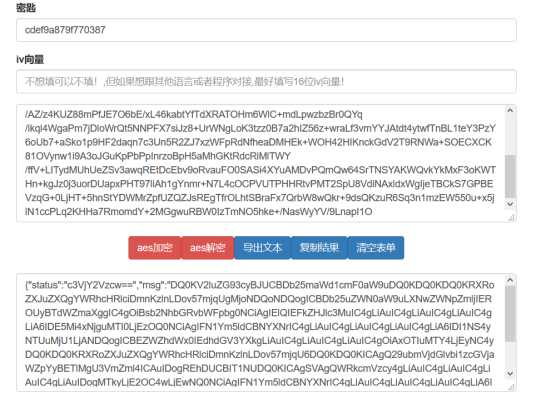

将响应密文丢到刚才AES解密的站,还是原先的16位key

{"status":"c3VjY2Vzcw==","msg":"DQ0KV2luZG93cyBJUCBDb25maWd1cmF0aW9uDQ0KDQ0KDQ0KRXRoZXJuZXQgYWRhcHRlciDmnKzlnLDov57mjqUgMjoNDQoNDQogICBDb25uZWN0aW9uLXNwZWNpZmljIEROUyBTdWZmaXggIC4gOiBsb2NhbGRvbWFpbg0NCiAgIElQIEFkZHJlc3MuIC4gLiAuIC4gLiAuIC4gLiAuIC4gLiA6IDE5Mi4xNjguMTI0LjEzOQ0NCiAgIFN1Ym5ldCBNYXNrIC4gLiAuIC4gLiAuIC4gLiAuIC4gLiA6IDI1NS4yNTUuMjU1LjANDQogICBEZWZhdWx0IEdhdGV3YXkgLiAuIC4gLiAuIC4gLiAuIC4gOiAxOTIuMTY4LjEyNC4yDQ0KDQ0KRXRoZXJuZXQgYWRhcHRlciDmnKzlnLDov57mjqU6DQ0KDQ0KICAgQ29ubmVjdGlvbi1zcGVjaWZpYyBETlMgU3VmZml4ICAuIDogREhDUCBIT1NUDQ0KICAgSVAgQWRkcmVzcy4gLiAuIC4gLiAuIC4gLiAuIC4gLiAuIDogMTkyLjE2OC4wLjEwNQ0NCiAgIFN1Ym5ldCBNYXNrIC4gLiAuIC4gLiAuIC4gLiAuIC4gLiA6IDI1NS4yNTUuMjU1LjANDQogICBEZWZhdWx0IEdhdGV3YXkgLiAuIC4gLiAuIC4gLiAuIC4gOiAxOTIuMTY4LjAuMQ0NCg=="}

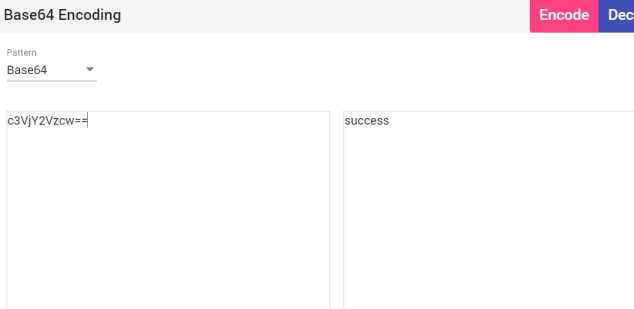

上面经过AES解密后的红体字还需要丢到base64解密一下

成功获得响应报文

标签:Opens decode ext span 获得 响应报文 image ast png

原文地址:https://www.cnblogs.com/Zh1z3ven/p/13233359.html