标签:问题 clone 安全性 ref 测试 解决 目录 客户 需要

业务系统的管理后台往往数量众多,且各自需要一套用户名密码来进行登录,不方便使用。因此花了点时间研究如何实现一套单点登录系统。

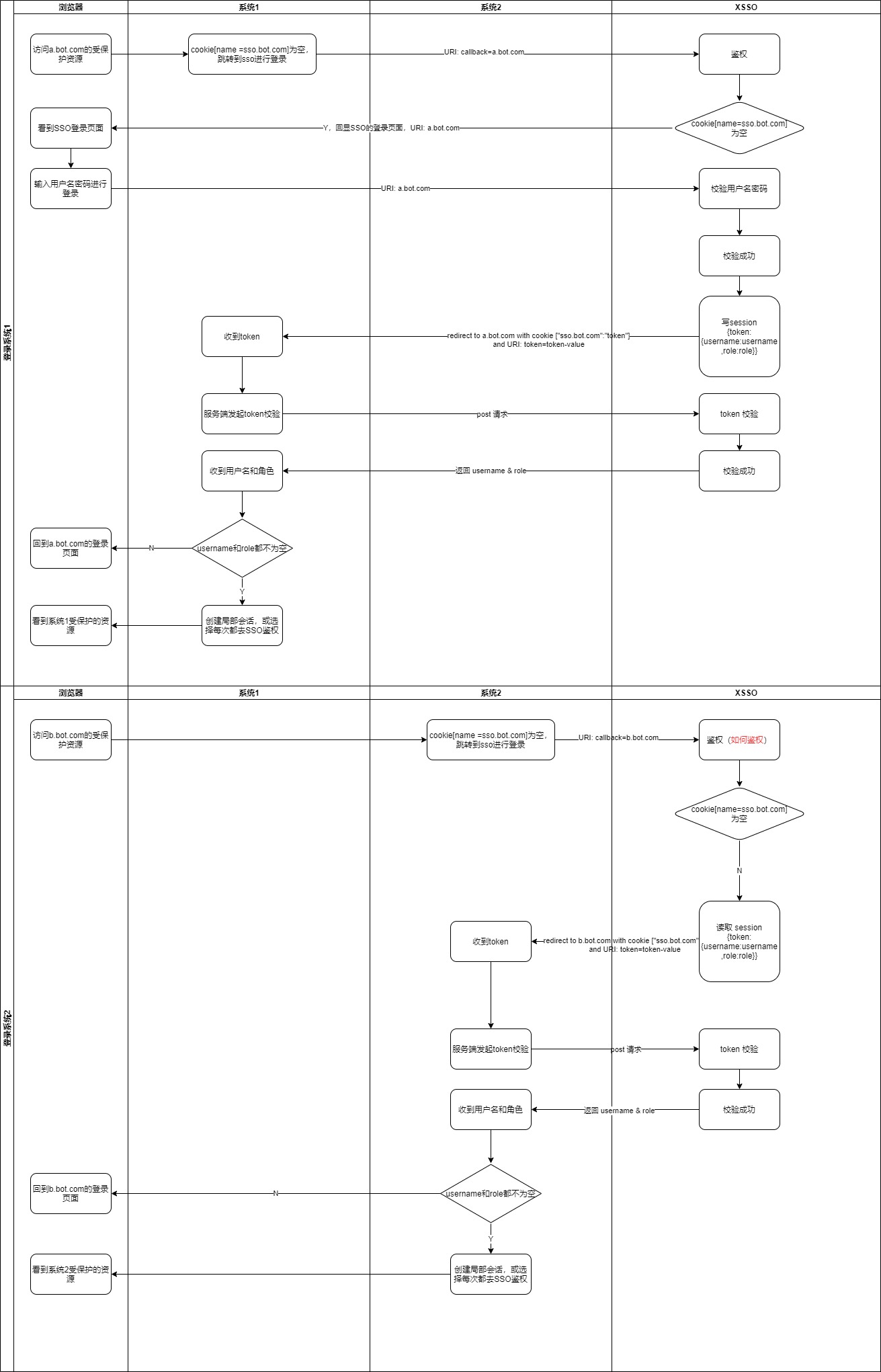

众所周知,SSO系统设计中,往往需要想办法解决cookie不能跨域的问题,因此本系统要求各个需要接入SSO的业务系统,也进行cookie写入。整体工作流程如下:

实际上在实现的时候,为了代码逻辑更加清晰易于维护,SSO本身做了前后端分离。

该项目基于springboot,前端使用了vue,后端端口9999,前端端口8080

https://github.com/scaventz/x-sso

如果你对该项目感兴趣,并且进行了clone,为了能跑起来,你需要做如下工作:

也做了一个用于模拟业务系统的demo,地址如下,访问端口为8888,该项目跑起来后,访问项目根路径会看到两个登录按钮,一个普通的登录,和一个用于跳转到SSO登录的按钮,由于demo的目的是测试SSO能否正常工作,因此demo中未对普通登录进行实现

https://github.com/scaventz/x-sso-client-demo

要完成一套堪用的SSO,还有许多需要做的工作是本项目没有完成的,比如以下两个非常重要的点

标签:问题 clone 安全性 ref 测试 解决 目录 客户 需要

原文地址:https://www.cnblogs.com/heben/p/13781692.html