标签:服务 青春 地址 工作 pre 用户 说明 思科 word

IP 和 TCP 抓包分析实验

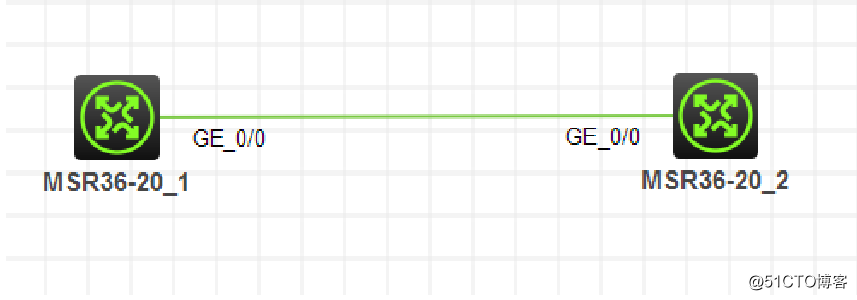

实验拓扑

图 1-1

注:如无特别说明,描述中的 R1 或 SW1 对应拓扑中设备名称末尾数字为 1 的设备, R2 或 SW2 对应拓扑中设备名称末尾数字为 2 的设备,以此类推

实验需求

配置 IP 地址,R1 的 g0/0 口是 1.1.1.1/24,R2 的 g0/0 口是 1.1.1.2/24

在该链路上开启抓包

在 R1 上 ping R2

开启 wireshark,查看抓取的 ping 包的内容

在 R2 上开启 FTP 服务

在 R1 上访问 R2 的 FTP

实验解法

1.修改设备名称

步骤 1 :在 R1 上进入系统视图,修改设备名称为 R1

<H3C>system-view System View: return to User View with Ctrl+Z. [H3C]sysname R1 [R1] 步骤 2 :在 R2 上进入系统视图,修改设备名称为 R2

<H3C>system-view System View: return to User View with Ctrl+Z. [H3C]sysname R2 [R2] 2.配置 IP 地址

步骤 1 :在 R1上进入 g0/0接口的接口视图,配置 IP地址为1.1.1.1/24

[R1]interface g0/0 [R1-GigabitEthernet0/0]ip address 1.1.1.1 24 步骤 2 :在 R2上进入 g0/0接口的接口视图,配置 IP地址为1.1.1.1/24

[R2]interface g0/0 [R2-GigabitEthernet0/0]ip address 1.1.1.2 24 3.开启抓包

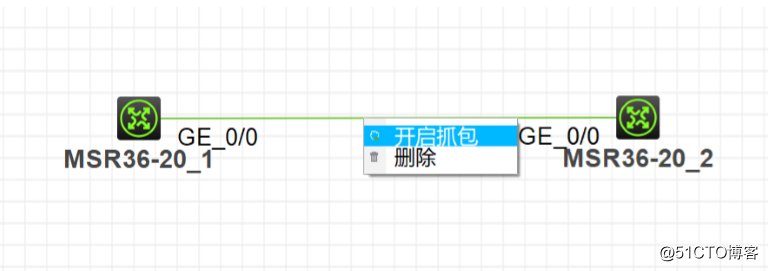

步骤 1 :右键点击 R1和 R2相连的链路,点击 开启抓包,如图 1-2所示

图 1-2

4.在 R1 上 PING R2

[R1]ping 1.1.1.2 Ping 1.1.1.2 (1.1.1.2): 56 data bytes, press CTRL_C to break 56 bytes from 1.1.1.2: icmp_seq=0 ttl=255 time=1.000 ms 56 bytes from 1.1.1.2: icmp_seq=1 ttl=255 time=1.000 ms 56 bytes from 1.1.1.2: icmp_seq=2 ttl=255 time=0.000 ms 56 bytes from 1.1.1.2: icmp_seq=3 ttl=255 time=1.000 ms 56 bytes from 1.1.1.2: icmp_seq=4 ttl=255 time=1.000 ms

5.开启 Wireshark,查看抓取的 Ping 包内容

步骤 1 :点开 HCL右侧边栏,右键点击GE0/0接口,并点击 启动 Wireshark,如图 1-3所示

图 1-3

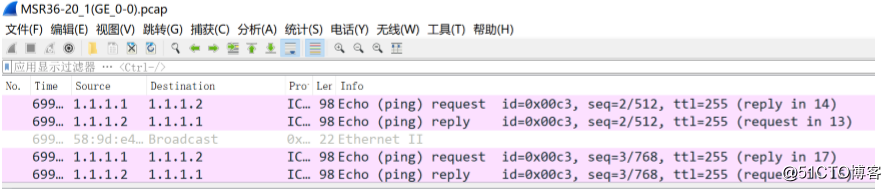

步骤 2 :在 Wireshark中可以看到抓到的数据包,紫色高亮的就是 Ping包,如图 1-4所示

图 1-4

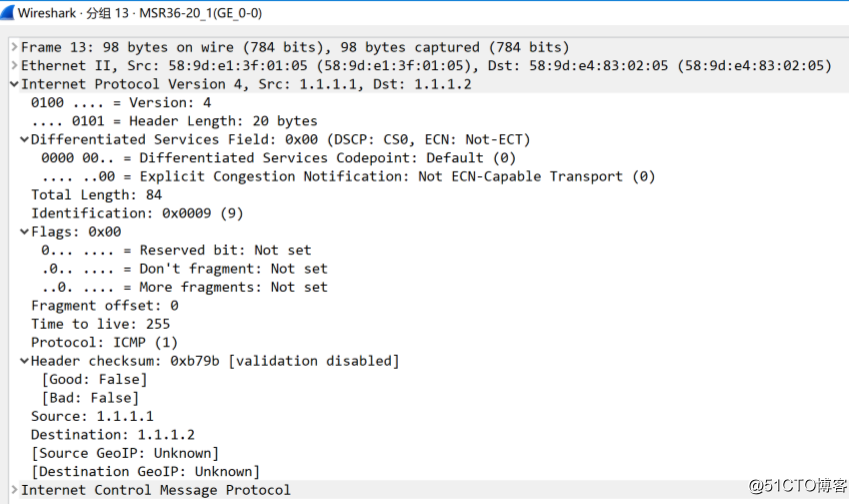

步骤 3 :双击某个 Ping包,查看数据包详细内容,展开Internet Protocol Version 4,可以查看到详细的 IP头部格式,如图 1-5所示

图 1-5

6.在 R2 上开启 FTP 服务,创建用户 wangdaye,密码 123456

[R2]ftp server enable [R2]local-user wangdaye class manage New local user added. [R2-luser-manage-wangdaye]password simple 123456 [R2-luser-manage-wangdaye]authorization-attribute user-role level-15 [R2-luser-manage-wangdaye]service-type ftp7.在 R1 上访问 FTP 服务,输入用户名和密码

注意::FTP登录功能只能在用户视图下使用

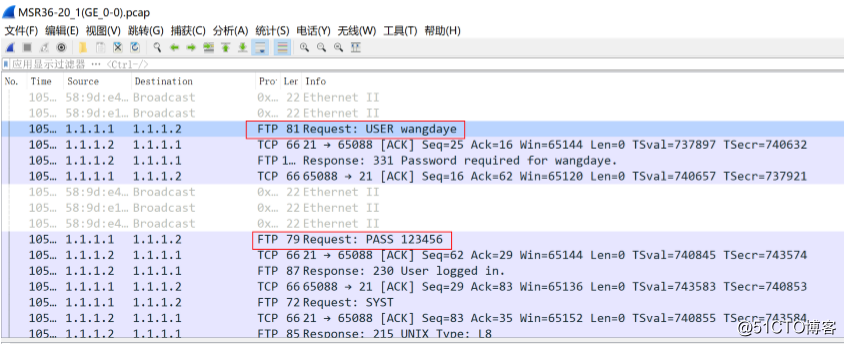

<R1>ftp 1.1.1.2 Press CTRL+C to abort. Connected to 1.1.1.2 (1.1.1.2).220 FTP service ready. User (1.1.1.2:(none)): wangdaye331 Password required for wangdaye. Password: 230 User logged in. Remote system type is UNIX.Using binary mode to transfer files. 8.刷新 Wireshark,发现已经抓取到 FTP 的登录名和密码,如图 1-6 所示

图 1-6

技

术

是

用

来

学

的

,

不

是

用

来

收

藏

的

!

瑞哥建了一个微信群,不在群的朋友,可以加瑞哥微信(备注单位+姓名)

进群前先转发本图文至朋友圈,添加后截图给瑞哥,立即拉群!

一个有态度的优质教程集聚地

帮助过上万位网友解决教程需求问题

教程仅用于学习交流,禁止用于商业交易?

猜您喜欢

往期精选▼

思科模拟器GNS3将路由器变成交换机的方法

从零开始学习华为路由交换 | OSPF静默接口

努力学习,勤奋工作,让青春更加光彩

再长的路,一步步也能走完,再短的路,不迈开双脚也无法到达

标签:服务 青春 地址 工作 pre 用户 说明 思科 word

原文地址:https://blog.51cto.com/15047492/2560693