标签:usr 组织单元 client desc 系统目录 形式 passwd host download

系统环境:CentOS7

一、OpenLDAP

1,开始安装(使用yum源码安装)

##启动 OpenLDAP 服务并设置开机启动

dn: olcDatabase={0}config,cn=config

changetype: modify

add: olcRootPW

olcRootPW: {SSHA}uOw+Jr617NnLvrXcZryPfTp76vaarGkk

SASL/EXTERNAL authentication started

SASL username: gidNumber=0+uidNumber=0,cn=peercred,cn=external,cn=auth

SASL SSF: 0

modifying entry "olcDatabase={0}config,cn=config"

dn: olcDatabase={1}monitor,cn=config

changetype: modify

replace: olcAccess

olcAccess: {0}to * by dn.base="gidNumber=0+uidNumber=0,cn=peercred,cn=external,cn=auth"

read by dn.base="cn=Manager,dc=tsing,dc=com" read by * none

dn: olcDatabase={2}hdb,cn=config

changetype: modify

replace: olcSuffix

olcSuffix: dc=tsing,dc=com

dn: olcDatabase={2}hdb,cn=config

changetype: modify

replace: olcRootDN

olcRootDN: cn=Manager,dc=tsing,dc=com

dn: olcDatabase={2}hdb,cn=config

changetype: modify

add: olcRootPW

olcRootPW: {SSHA}SdsZ+VWv9W/sMXBj0b8lxFOx5One5KC7

dn: olcDatabase={2}hdb,cn=config

changetype: modify

add: olcAccess

olcAccess: {0}to attrs=userPassword,shadowLastChange by

dn="cn=Manager,dc=tsing,dc=com" write by anonymous auth by self write by * none

olcAccess: {1}to dn.base="" by * read

olcAccess: {2}to * by dn="cn=Manager,dc=tsing,dc=com" write by * read

写入:

SASL/EXTERNAL authentication started

SASL username: gidNumber=0+uidNumber=0,cn=peercred,cn=external,cn=auth

SASL SSF: 0

modifying entry "olcDatabase={1}monitor,cn=config"

modifying entry "olcDatabase={2}hdb,cn=config"

modifying entry "olcDatabase={2}hdb,cn=config"

modifying entry "olcDatabase={2}hdb,cn=config"

modifying entry "olcDatabase={2}hdb,cn=config"

dn: dc=tsing,dc=com

objectClass: top

objectClass: dcObject

objectclass: organization

o: tsing com

dc: tsing

dn: cn=Manager,dc=tsing,dc=com

objectClass: organizationalRole

cn: Manager

description: Directory Manager

dn: ou=People,dc=tsing,dc=com

objectClass: organizationalUnit

ou: People

dn: ou=Group,dc=tsing,dc=com

objectClass: organizationalUnit

ou: Group

Enter LDAP Password:

adding new entry "dc=tsing,dc=com"

adding new entry "cn=Manager,dc=tsing,dc=com"

adding new entry "ou=People,dc=tsing,dc=com"

adding new entry "ou=Group,dc=tsing,dc=com"

Enter LDAP Password:

dn: dc=tsing,dc=com

objectClass: top

objectClass: dcObject

objectClass: organization

o: tsingcom

dc: tsing

dn: cn=Manager,dc=tsing,dc=com

objectClass: organizationalRole

cn: Manager

description: Directory Manager

dn: ou=People,dc=tsing,dc=com

objectClass: organizationalUnit

ou: People

dn: ou=Group,dc=tsing,dc=com

objectClass: organizationalUnit

ou: Group

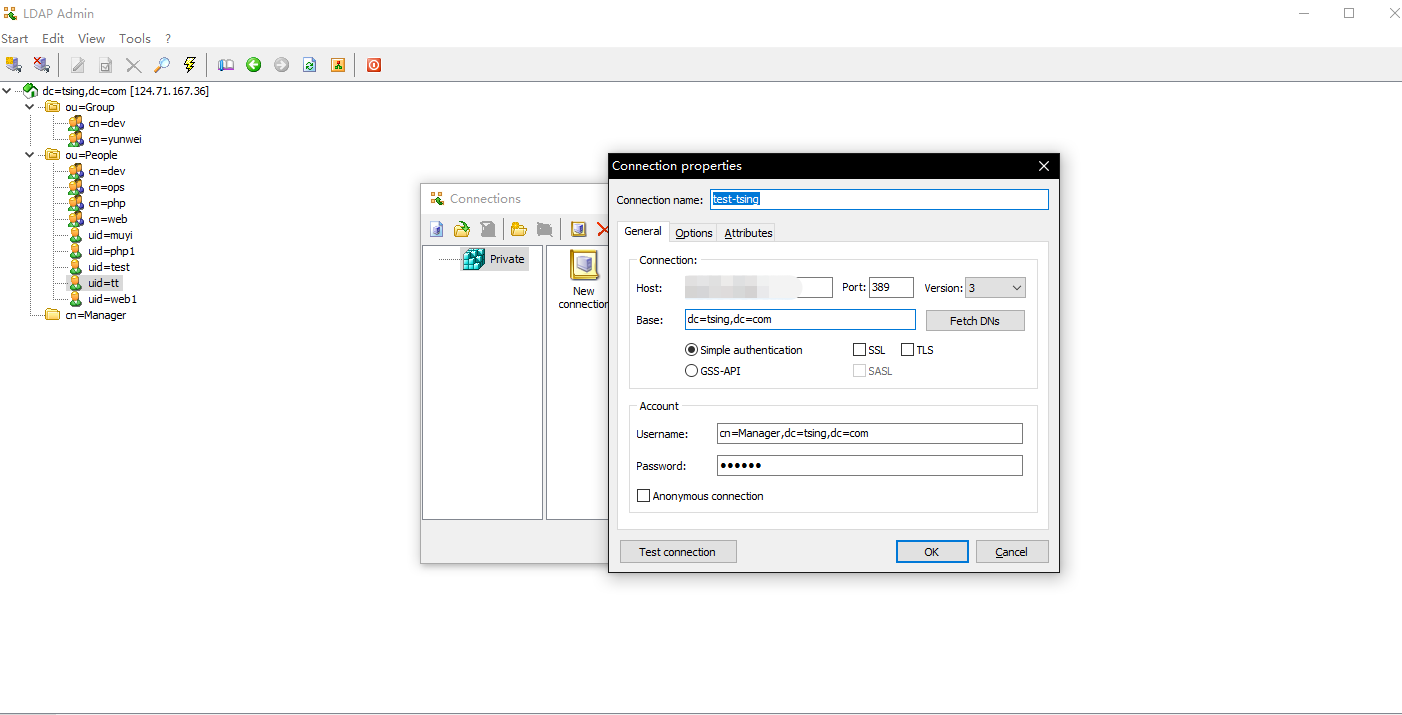

OpenLDAP服务至此部署完成,以下为其管理工具的使用

功夫再高,也怕菜刀,加油!打工人

转载请标明出处,让我们一起维护互联网信息之源。

标签:usr 组织单元 client desc 系统目录 形式 passwd host download

原文地址:https://www.cnblogs.com/muyi-yang/p/14379156.html