标签:star any uname nis 目标 蓝色 并且 筛选 let

主机IP:

靶机IP:

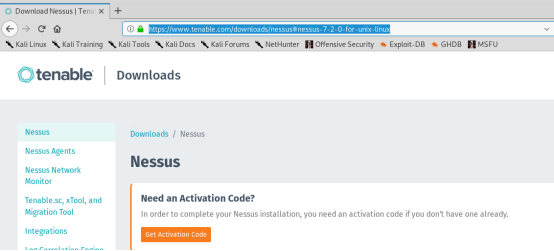

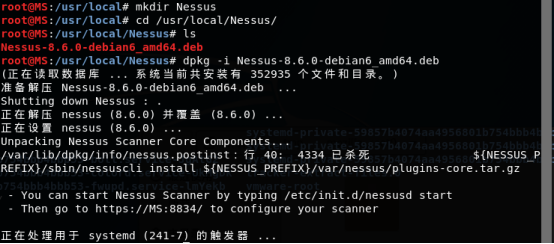

访问https://www.tenable.com/downloads/nessus#nessus-7-2-0-for-unix-linux根须系统版本下载相对应的Nessus安装包(下载之前使用uname -a查看系统架构)

显示的是64位操作系统,然后到官网下载相对应的版本

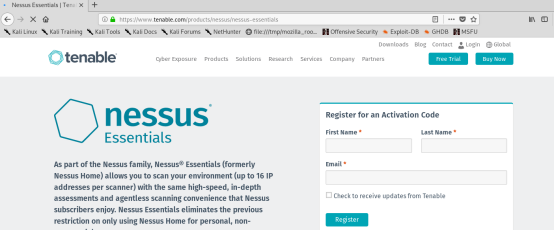

通过访问https://www.tenable.com/products/nessus/activation-code选择Nessus Home Free 下面Register Now按钮进行注册

https://www.tenable.com/products/nessus/nessus-essentials

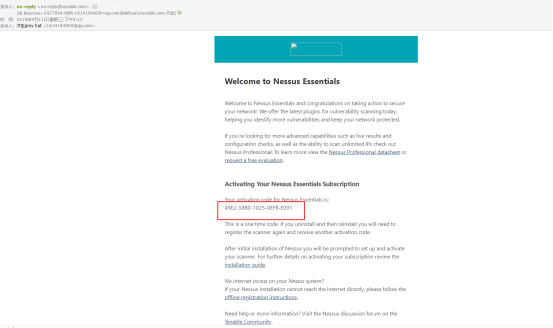

查看获得的激活码(预先申请好的激活码已经存放在/usr/local/nessus目录下)

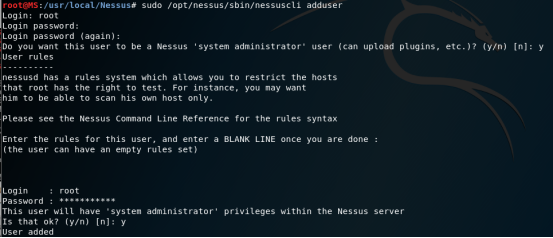

使用sudo /opt/nessus/sbin/nessuscli adduser命令窗机爱你一个Nessus用户,并设置密码以及相关

1、设置用户名

2、创建密码

3、确认当前用户为管理系统管理员(支持上传、插件等功能

4、设置用户规则

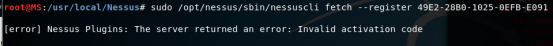

使用sudo /opt/nessus/sbin/nessuscli fetch --register xxxx-xxxx-xxxx-xxxx

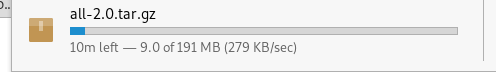

输入获取的激活码,保持网络连接状态,系统将会开始检查并安装更新.

因为没有外网使用导入插件的安装包即可。

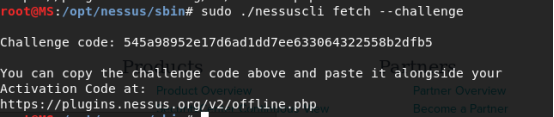

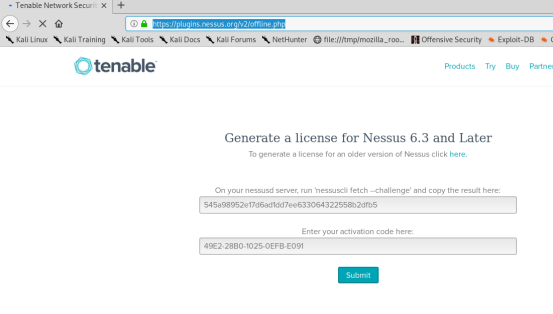

访问网址:https://plugins.nessus.org/v2/offline.php

输入:Challenge code(挑战者代码)

获取挑战者代码

在输入激活码

hack

点击链接:

https://plugins.nessus.org/v2/nessus.php?f=all-2.0.tar.gz&u=e2c0d16d21cf4b1bf06681985e5edc81&p=98b1c0fdd215f3b5f60e0fcfc927db4f

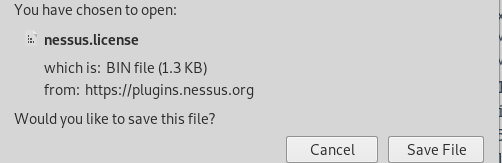

然后保存文件

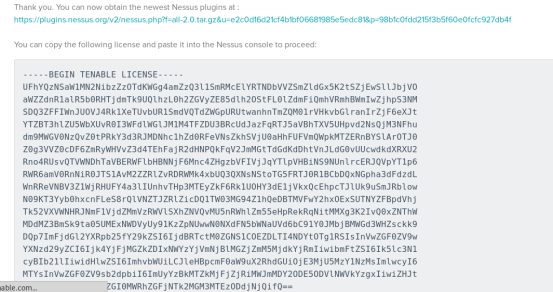

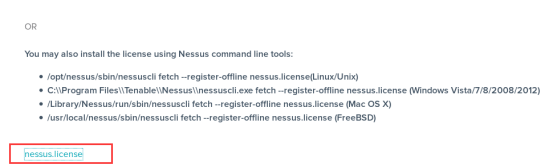

把下载的插件和nessus.license拷贝到opt/nessus/sbin/目录下开始导入license执行:./nessuscli fetch --register-offline nessus.license

![]()

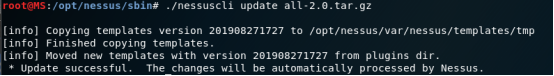

然后加载插件:./nessuscli update all-2.0-tar.gz

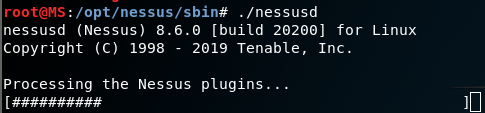

启动nessus:./nessusd

然后静静的等待就行咯

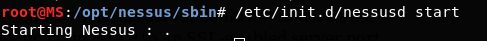

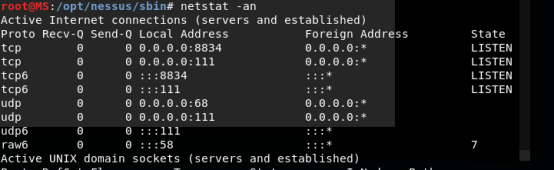

使用命令/etc/init.d/nessusd start启动Nessus扫描服务器

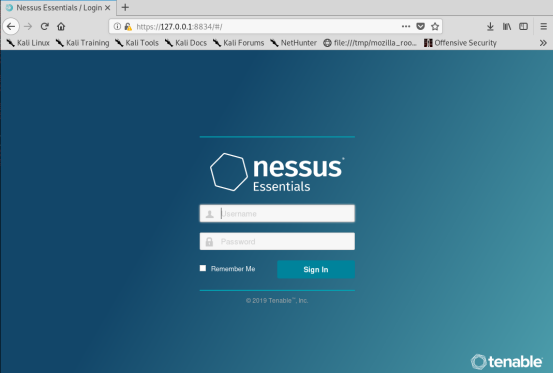

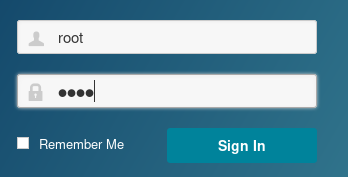

访问https://127.0.0.1:8834,并使用用户名root和密码123456来登录

点击继续的高级选项

然后选择Add Exception...

点击Confirm Security Exception允许安全例外访问

就可以访问了

登录完成后自动转到Nessus首页

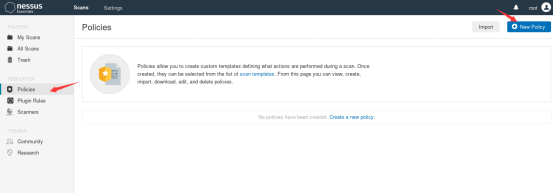

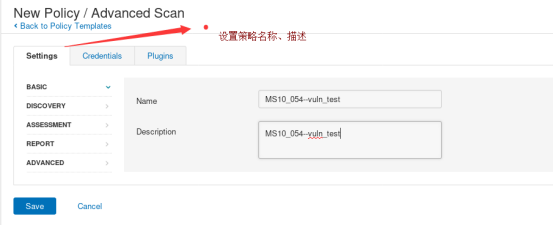

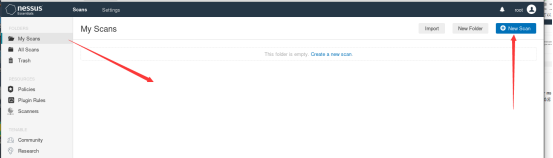

Nessus扫描漏洞的流程很简单:需要先”制定策略”,然后在这个策略的基础上建立”扫描任务”,然后执行任务。点击Policeies进入策略窗机爱你栏目,点击New Policy开始配置策略我们先建立一个policy

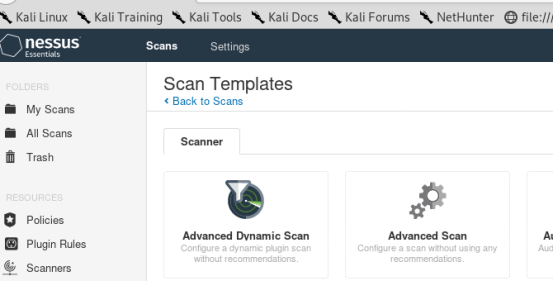

点击New policy之后就会出现很多扫描策略,这里我们在扫描模块栏目中选择Advanced Scan(高级扫描)

配置完成后,对上面这个图,Permissions是权限管理,是否准许其他的nessus用户使用定义的这个策略,san use表示其他用户也可以使用该策略,No sccess表示仅创建者可以使用该策略

书上面有一个权限的分配由于版本问题所以没有找到权限分配的地方

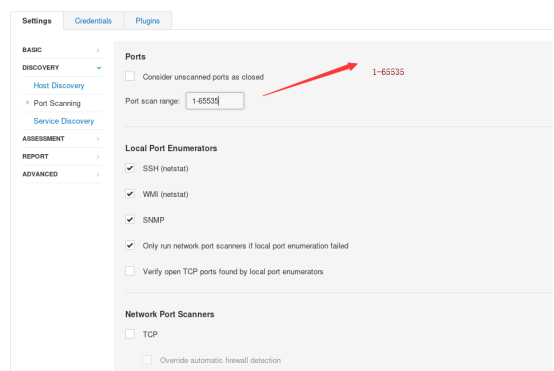

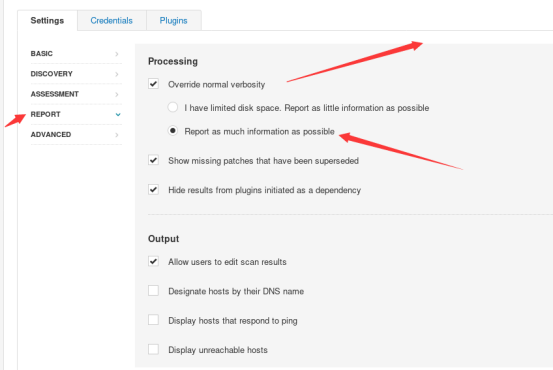

DISCOVERY中的PortSanning扫描端口范围设置为1-65535,并且卑职Report中报告尽可能的显示详细

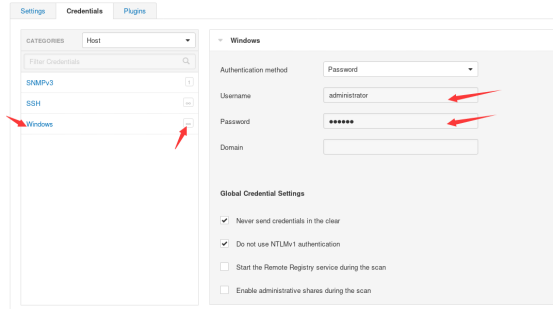

点击Credentials启动带凭证的扫描,并添加windows的鞥路用户名administrator和密码123456

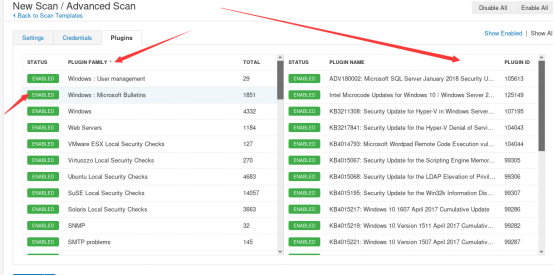

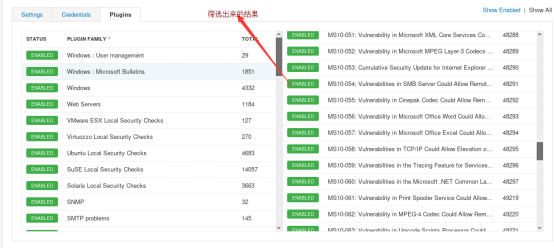

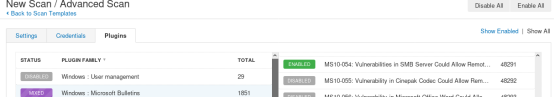

点击Plugins(插件)开始配置漏洞的扫描插件,选择Disable All,关闭所有扫描插件,然后根据CVE漏洞编号在Filter过虑器中进行定位,在Match一栏中选择Any,然后选择Cve对应漏洞编号(可以点击后面的加号来匹配多个漏洞编号),设置完成后点击Apply,等待筛选结果(如:MS10-054SMB服务允许远程代码执行。)

注释:这里用的是人工筛选,没有按照书上的来

得到筛选结果后,插件状态为DISABLED的,所有选择左侧的Plugin Family,然后在右侧将所有相关的Plugin Name 点击灰色位置,开启插件,变成ENABLED,为了试验效果以微软公告所有楼栋作为扫描的目标,然后点击SAVE

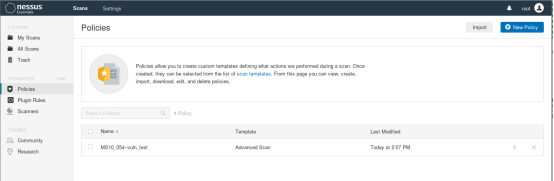

保存后在Policies可以看到策略名称,在主界面可以对策略进行导出删除。

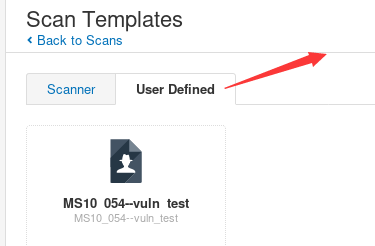

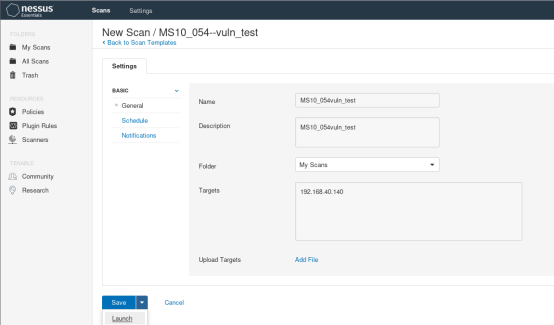

新建扫描任务并在User Defined选择刚创建的任务ms10——054vuln_test的策略,然后按照正常创建好扫描任务,点击launch启动扫描器

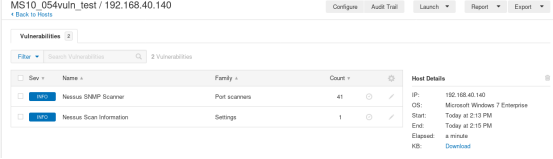

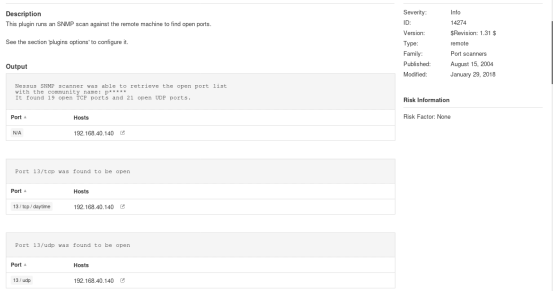

扫描完毕之后我们就能看见一个反馈结果,发现信息为红色的致命漏洞(具体的颜色代表,在旁边有描述,例子里这些蓝色的info代表没有重大漏洞,点击一下蓝色,还会出现更加详细的信息,包括IP地址、操作系统类型、扫描的起始时间和结束时间)

端口也扫描完毕,此时需要分析漏洞报告复现漏洞,查看端口开放的服务

由于本实验靶机没有这个漏洞,但实验成功

标签:star any uname nis 目标 蓝色 并且 筛选 let

原文地址:https://www.cnblogs.com/muyezi/p/Nessus.html