标签:跳转 exe port alt 熊猫 方式 文件的 格式 虚拟

标题:熊猫烧香病毒分析

作者:断桥烟雨旧人伤

参考书籍:《C++反汇编与逆向分析技术揭秘》

为了培养我们独自分析病毒能力,老师发了一个病毒文件给我们分析,并要求写一份病毒分析报告,正因为这是我第一次写这种报告,所以我打算把过程记录下来。

病毒文件如下:

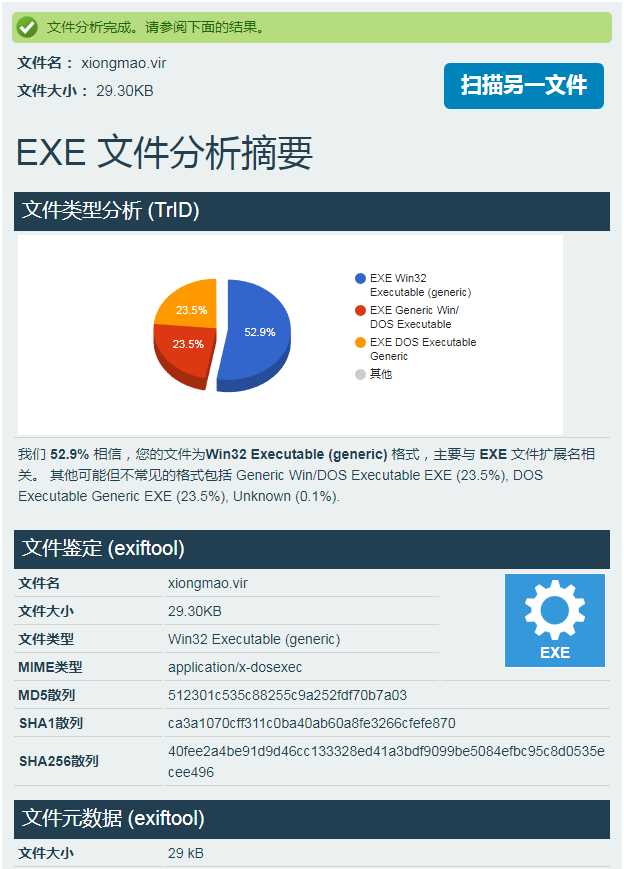

由上图可知,该文件为一个 vir 文件,很明显是一份病毒文件,为了探知原病毒文件的真实格式,这里我用了一个在线检测 vir 文件的第三网站,检测结果如下:

由图可知,该文件有 52.9% 概率为 win32 可执行格式,也就是 exe 格式,所以把它的后缀改为 exe 格式,不出所料,改完后为如下:

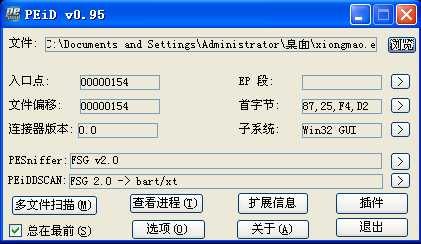

看到这,你们也明白这是著名一时的熊猫烧香病毒,切忌,不要在真机下直接双击,后果自负。把它拖到虚拟机里,按照以往的套路,先查壳,结果如下:

由上图可知,该病毒加了一个 FSG 壳,版本 2.0,如果你不放心,可以用其他查壳软件对此进行查壳,从中再做出决定。我们知道,FSG 壳 为压缩壳,你可以用脱壳机去脱,你也可以手工脱,这里我用手工方式对其进行脱壳,顺便提升下自己的脱壳能力。

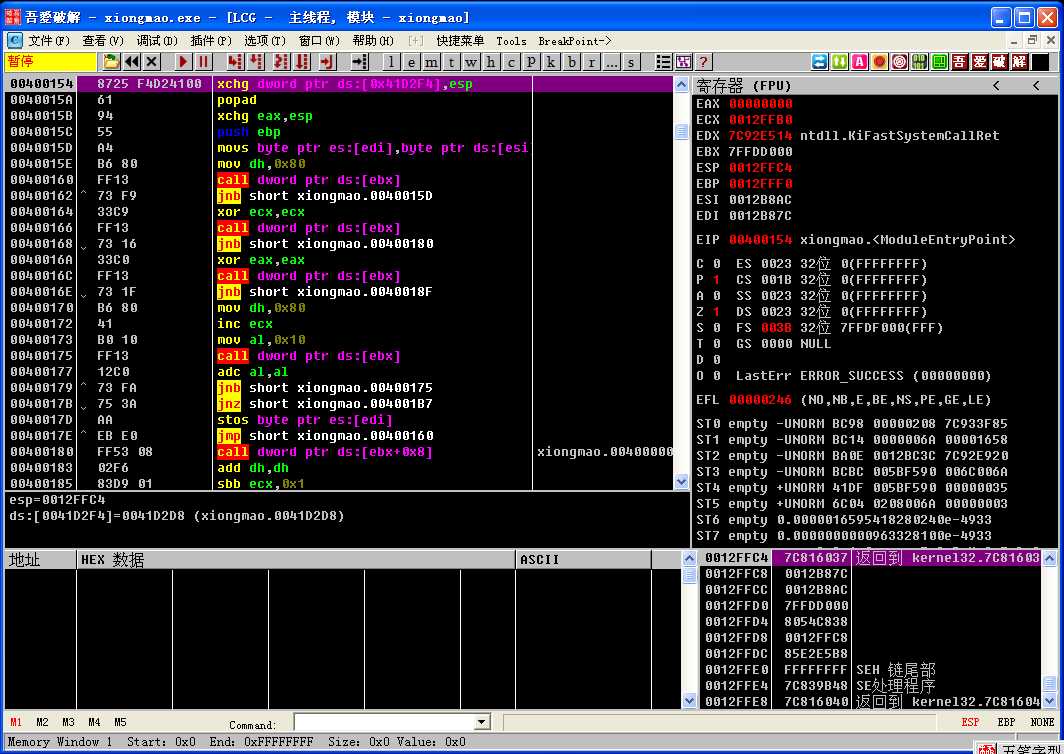

把 xiongmao.exe 拖放到 OD 中,如下:

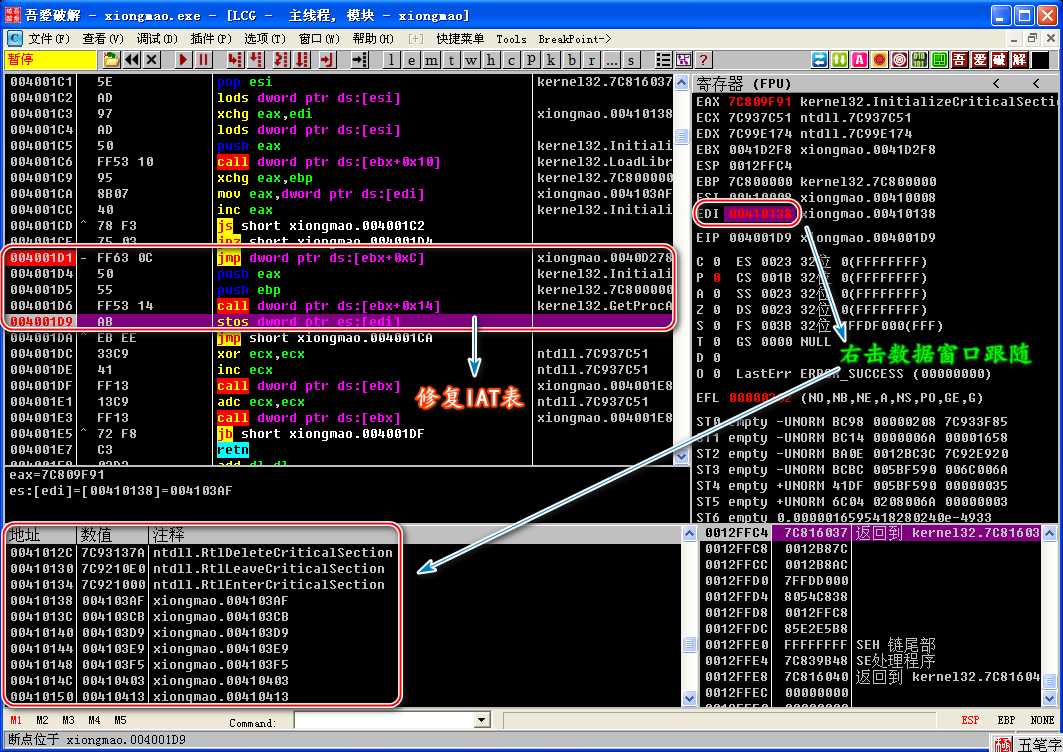

然后一路 F8 下去,会发现一直处在一个来回循环中,经过初步分析,程序在地址 0x004001D1 和 0x004001D9 处之间在修复 IAT 表,如下:

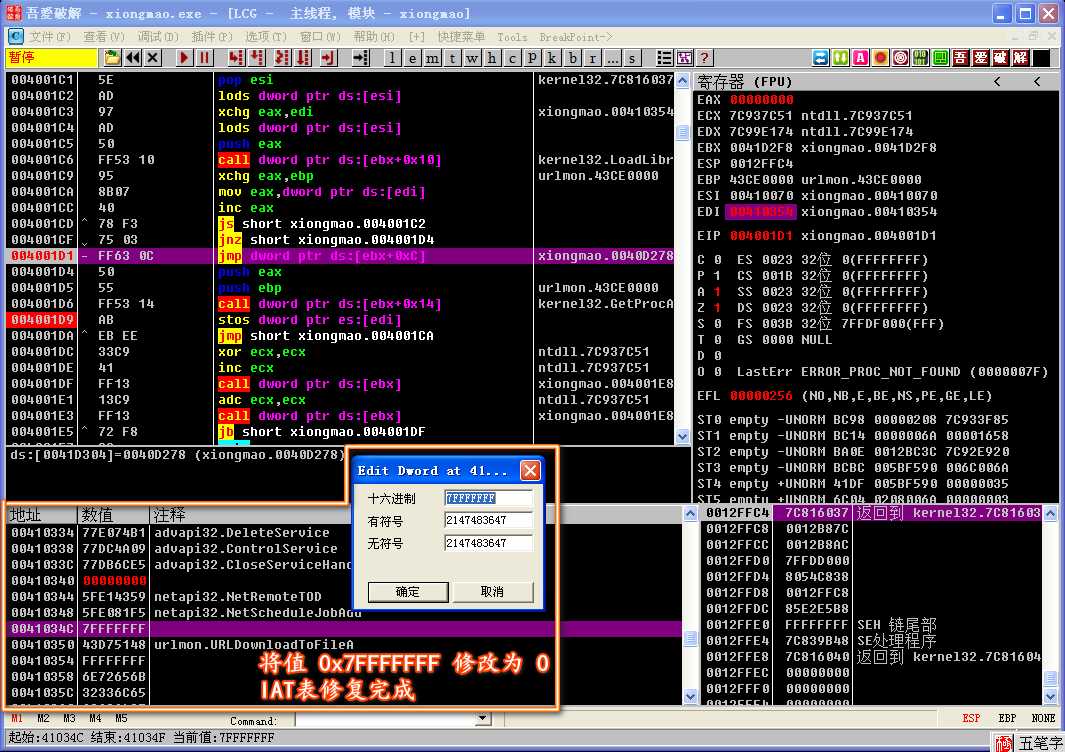

在修复 IAT 表完成后,需将值 0x7FFFFFFF 依次修改为 0,如下:

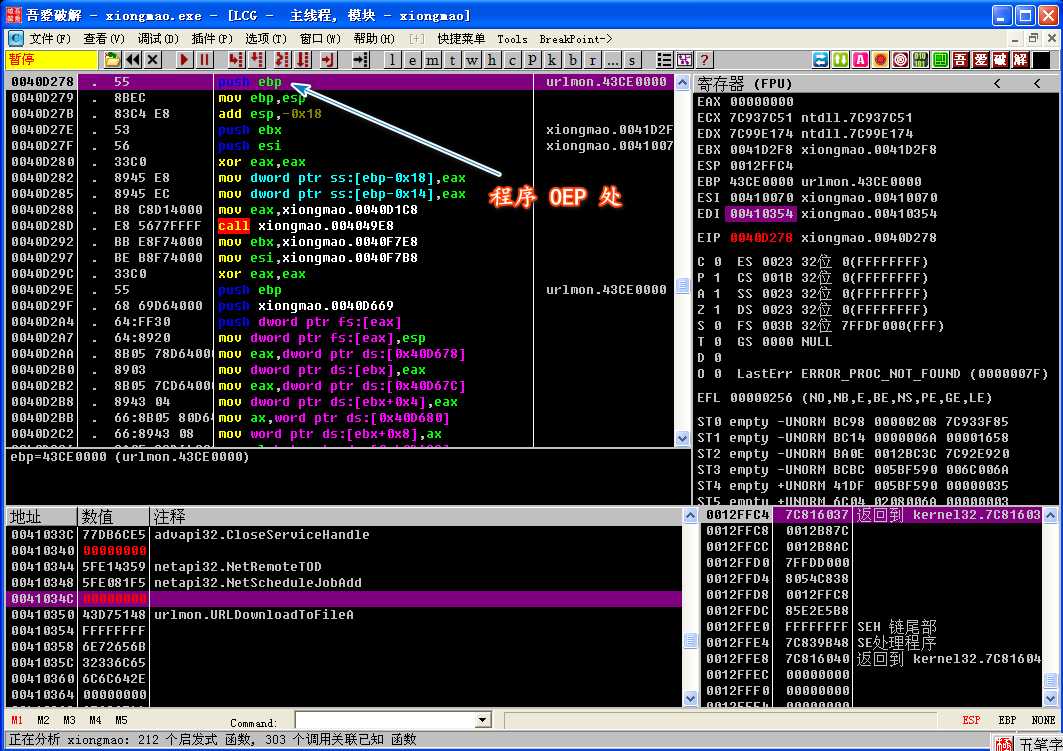

待壳修复完成后,在 JMP 处按 F7 跳转至 OEP 处,并按 Ctrl + A 强制分析,如下:

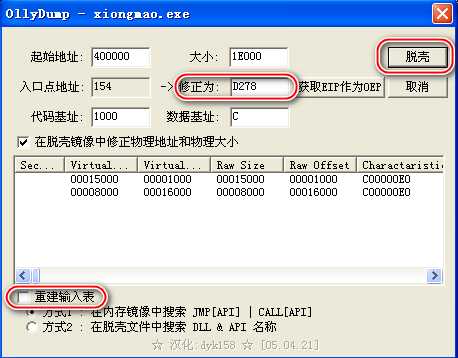

地址为 0x0040D278,我们用 OD 插件 OllyDump 脱壳,将入口点地址修正为 0xD278,如下:

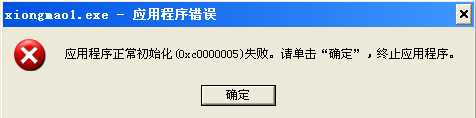

将文件名命名为 xiongmao1.exe,这时双击它并不会直接运行,如下:

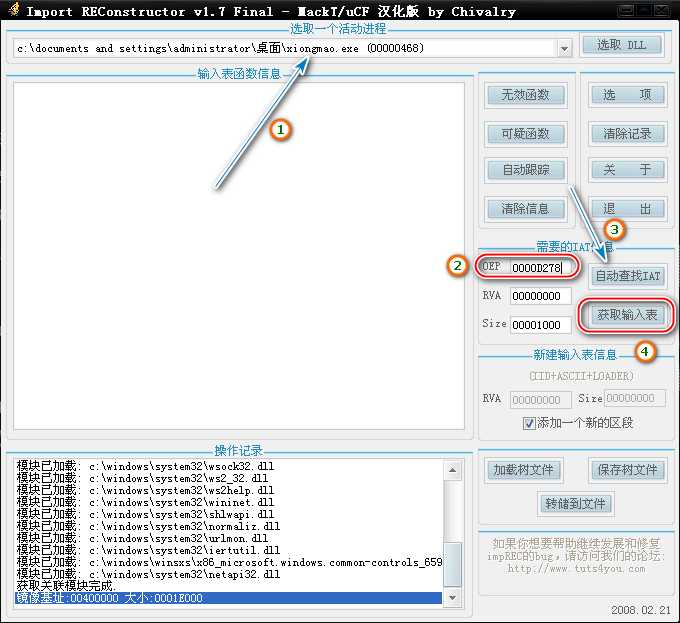

此时我们需要手动来修复 IAT 表,打开 Import REC,我们借助这个工具来对 IAT 表进行修复,选择 xiongmao.exe,如下:

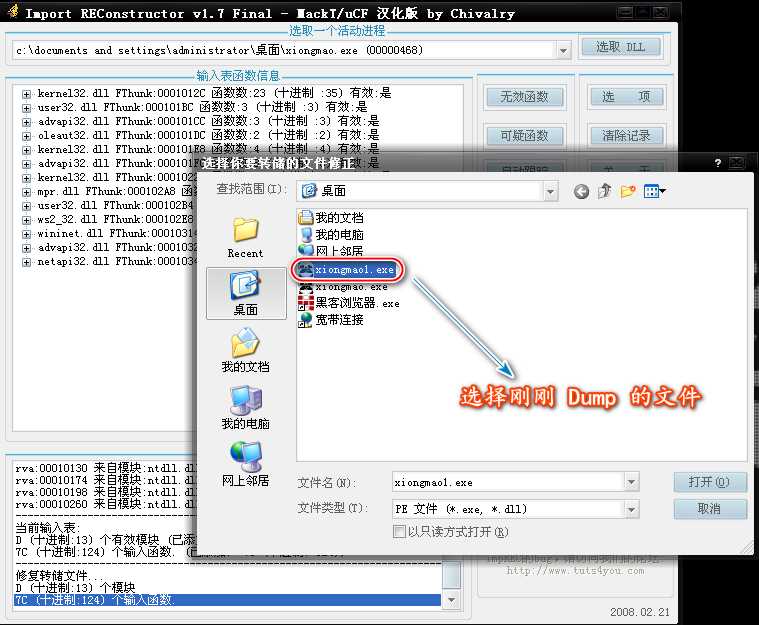

选择刚刚 Dump 出来的文件,如下:

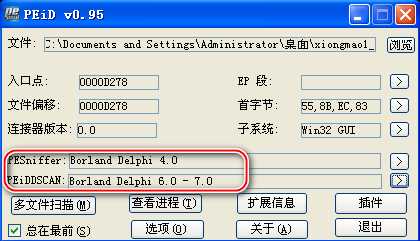

之后,会生成 xiongmao1_.exe 文件,我们再对其进行查壳,如下:

由此可见,这是用 Delphi 编写的病毒。那么,脱壳就到此结束。

标签:跳转 exe port alt 熊猫 方式 文件的 格式 虚拟

原文地址:https://www.cnblogs.com/importthis/p/10200358.html