标签:路由 https 需要 log 远程机器 logfile mic 连接 faq

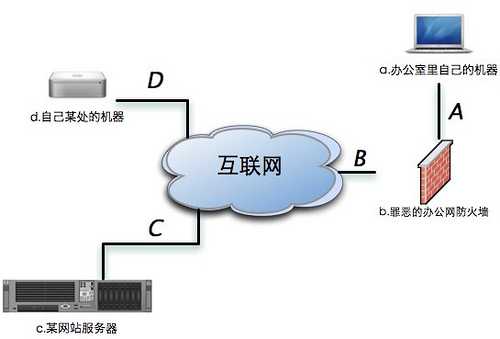

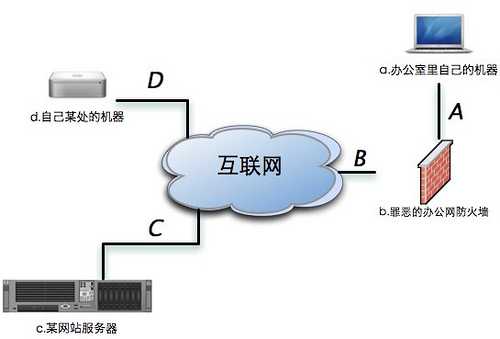

建立ssh隧道常用于, 通过一台公网的主机或者是大家都可以访问的主机做跳转机,来访问内部或者外部不能直接访问的机器.

项目当前用途:

由于服务端上假设架设的redis未设置加密, 因此通过防火墙了屏蔽redis端口(6379), 其他外网机器需要连接到该端口就可以使用ssh隧道建立端口转发绕过防火墙.

参考文章: https://www.cnblogs.com/fbwfbi/p/3702896.html

ssh -Nf -L {本地端口}:{目标机器}:{目标端口} {中间机器}

# 或

ssh -Nf -L {本地地址}:{本地端口}:{目标机器}:{目标端口} {中间机器}若{本地地址}未配置, 则默认为 127.0.0.1, 即只有本机可以访问该转发端口

{中间机器}可指定登陆的用户名{user@xx.xx.xx.xx}

示例

# 以下命令都是在 192.168.0.100 上执行

# 从 192.168.0.100 通过 123.123.123.123 访问 234.234.234.234

ssh -N -f -L 2121:234.234.234.234:21 123.123.123.123

ftp localhost:2121 # 现在访问本地2121端口,就能连接234.234.234.234的21端口了最后一个参数是我们用来建立隧道的中间机器的IP地址(IP: 123.123.123.123)

-L X:Y:Z的含义是,将IP为Y的机器的Z端口通过中间服务器映射到本地机器的X端口。

#

ssh -Nf -R {远程端口}:{本地机器}:{本地端口} {远程机器}

# 或

ssh -Nf -R {远程绑定地址}:{远程端口}:{本地机器}:{本地端口} {远程机器}{本地机器} 不一定是本机, 也可以是局域网内与本机联通的主机, 任何访问{远程机器}:{远程端口}的都会被连接到 {本地机器}:{本地端口}, 执行上述命令的主机本质上是作为中转主机.{远程绑定地址} 若不填写, 则默认是 127.0.0.1, 若要允许其他机器通过 {远程机器}:{远程端口} 来访问该隧道, 则可将该地址配置为 0.0.0.0(即{远程机器}上会监听来自 0.0.0.0:{远程端口} 的tcp连接{远程机器} 记得将 sshd 的 GatewayPorts 打开

vim /etc/ssh/sshd_config # GatewayPorts yesservice sshd reload

示例

利用 A(内网)-B-D 方向的连接 来建立 D-B-A方向的访问

# 在 192.168.0.100 上执行如下命令

ssh -Nf -R 2222:127.0.0.1:22 123.123.123.123

# 在远程 123.123.123.123 机器上执行如下命令即可连接到 A机器(192.168.0.100)的22端口

ssh -p 2222 localhost-R 参数

配置使用密钥连接

隧道可能因为某些原因断开,例如:机器重启,长时间没有数据通信而被路由器切断等等。

可以通过配置 supervisord, 确保链接断开时自动重连, 但配置时应去掉 -f参数(不放在后台执行)

自动重连需配合"免密码登陆"

supervisord配置示例

[program:ssh_tunel_3690]

command=ssh -N -L 36901:127.0.0.1:3690 publisher@123.59.xx.xx

numprocs=1

autostart=true

autorestart=true

startretries=10

redirect_stderr=true

stdout_logfile=/data/tmp/supervisord/ssh_tunel_3690.logsupervisorctl update标签:路由 https 需要 log 远程机器 logfile mic 连接 faq

原文地址:https://www.cnblogs.com/youjiaxing/p/10382758.html