标签:解压缩 comm ram load 文件上传 文件 protect cte img

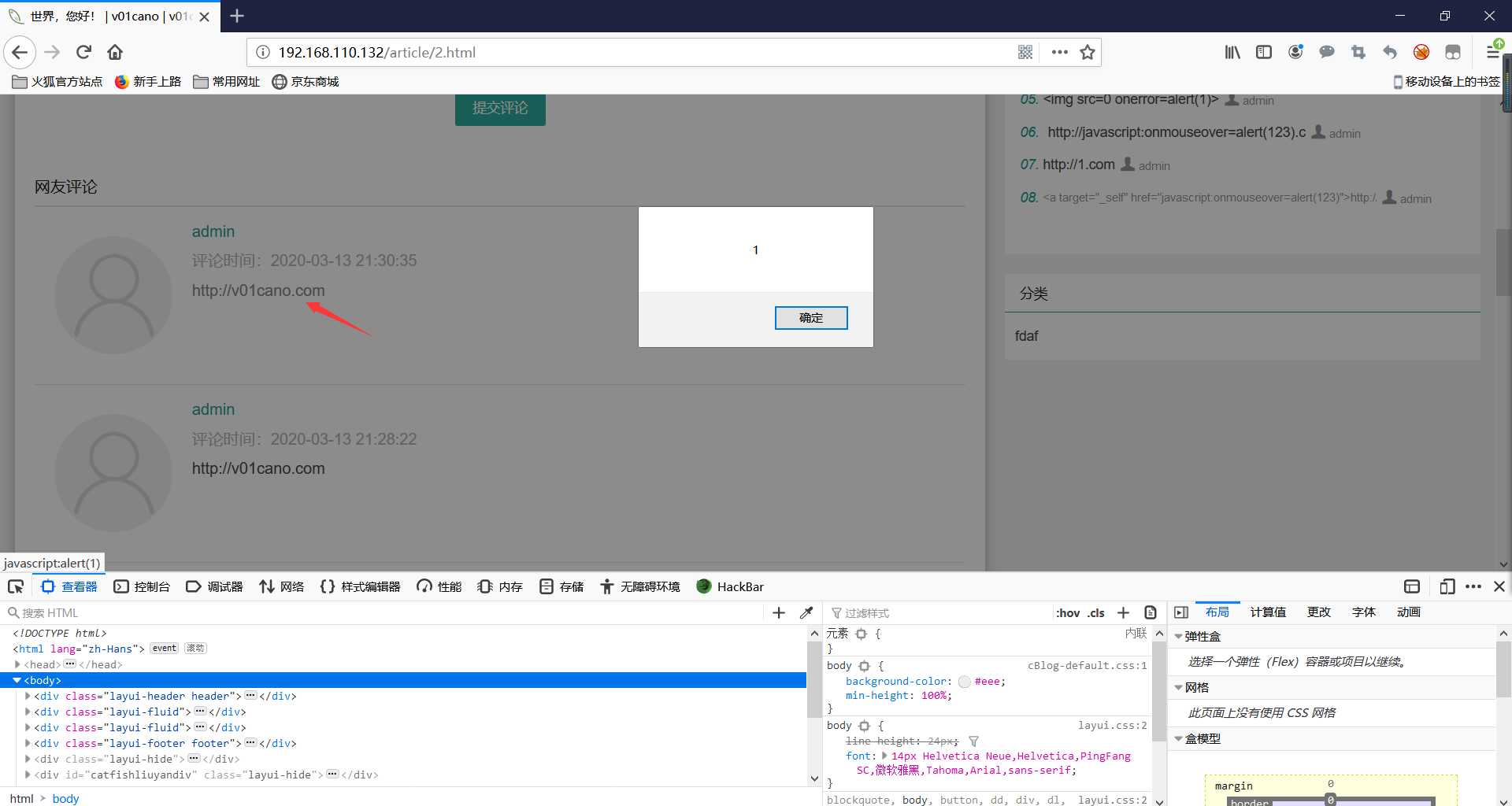

1,前台存储型xss漏洞

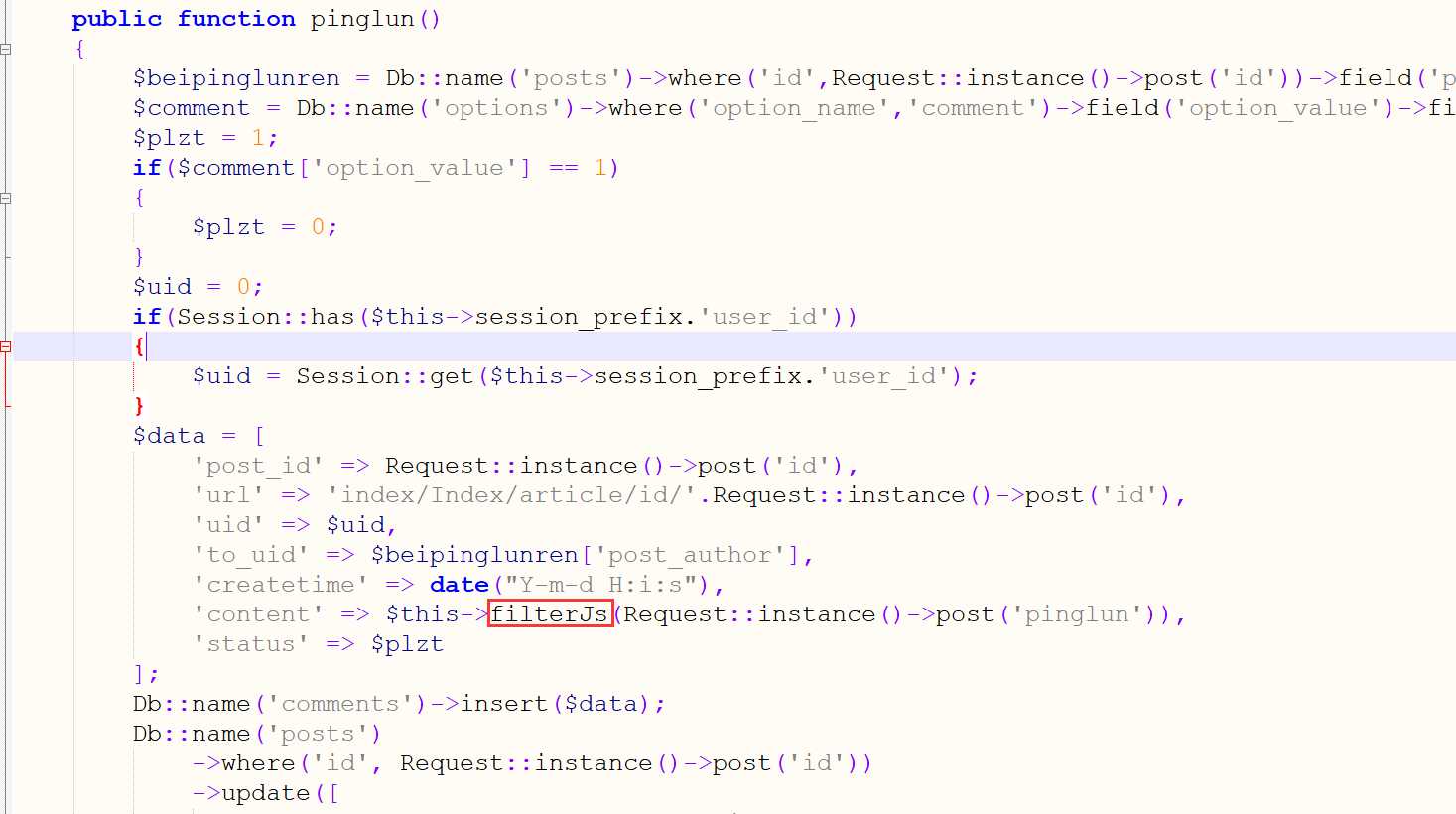

漏洞点:application\index\controller\index.php

调用了filterJs函数对content 参数进行过滤。

继续跟进filterJs函数:

在/application/index/controller/Common.php文件中filterJs函数定义如下:

protected function filterJs($str)

{

while(stripos($str,'<script') !== false || stripos($str,'<style') !== false || stripos($str,'<iframe') !== false || stripos($str,'<frame') !== false || stripos($str,'onclick') !== false)

{

$str = preg_replace(['/<script[\s\S]*?<\/script[\s]*>/i','/<style[\s\S]*?<\/style[\s]*>/i','/<iframe[\s\S]*?[<\/iframe|\/][\s]*>/i','/<frame[\s\S]*?[<\/frame|\/][\s]*>/i','/on[A-Za-z]+[\s]*=[\s]*[\'|"][\s\S]*?[\'|"]/i'],'',$str);

}

return $str;

}只要存在<script,<style,<iframe,<frame,onclick标签就将其替换为空。所以我们的payload只要不包含上述标签即可绕过。

漏洞利用:

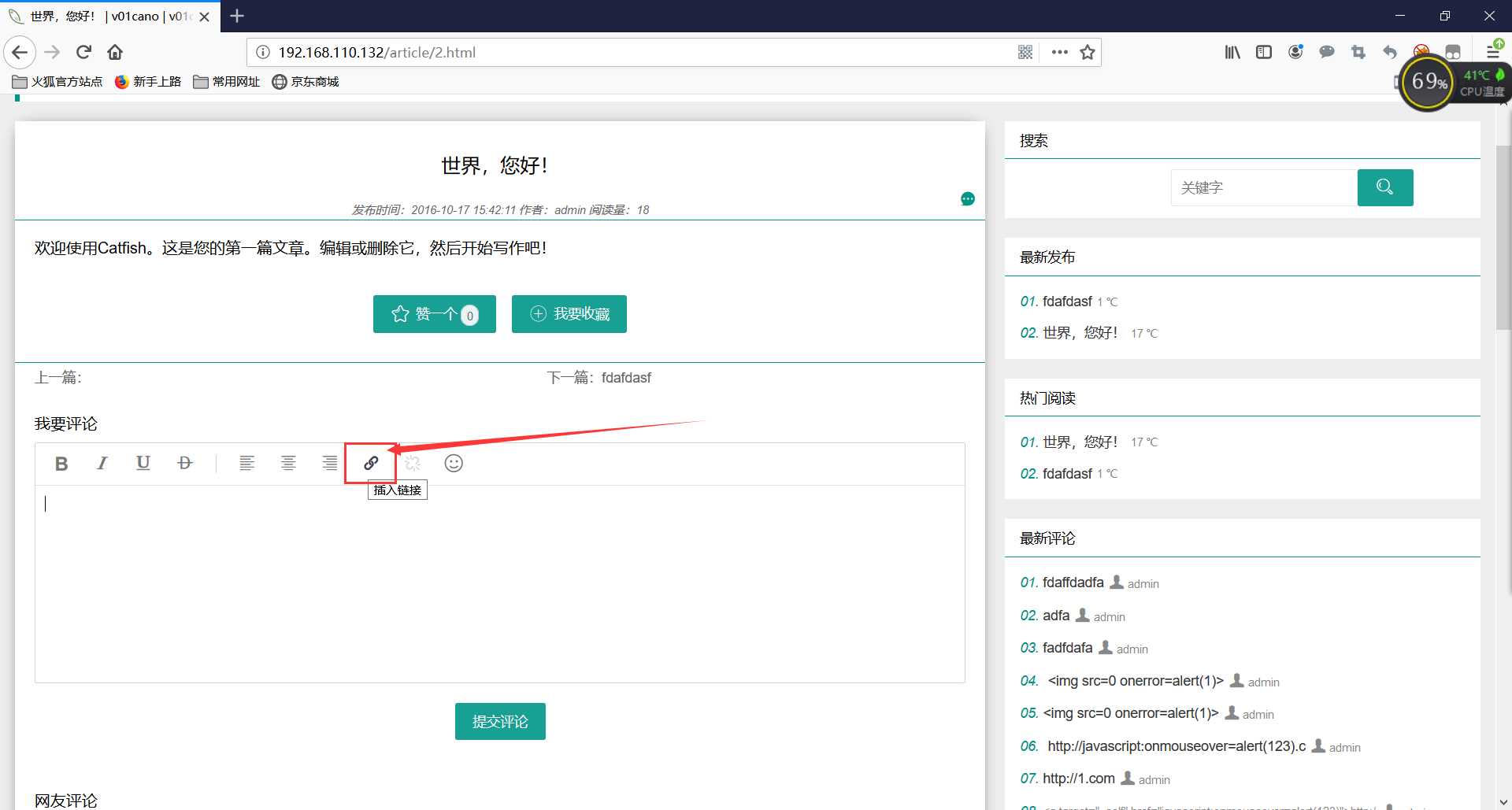

首先在前台找一篇文章进行评论,插入超链接

输入url后确认:

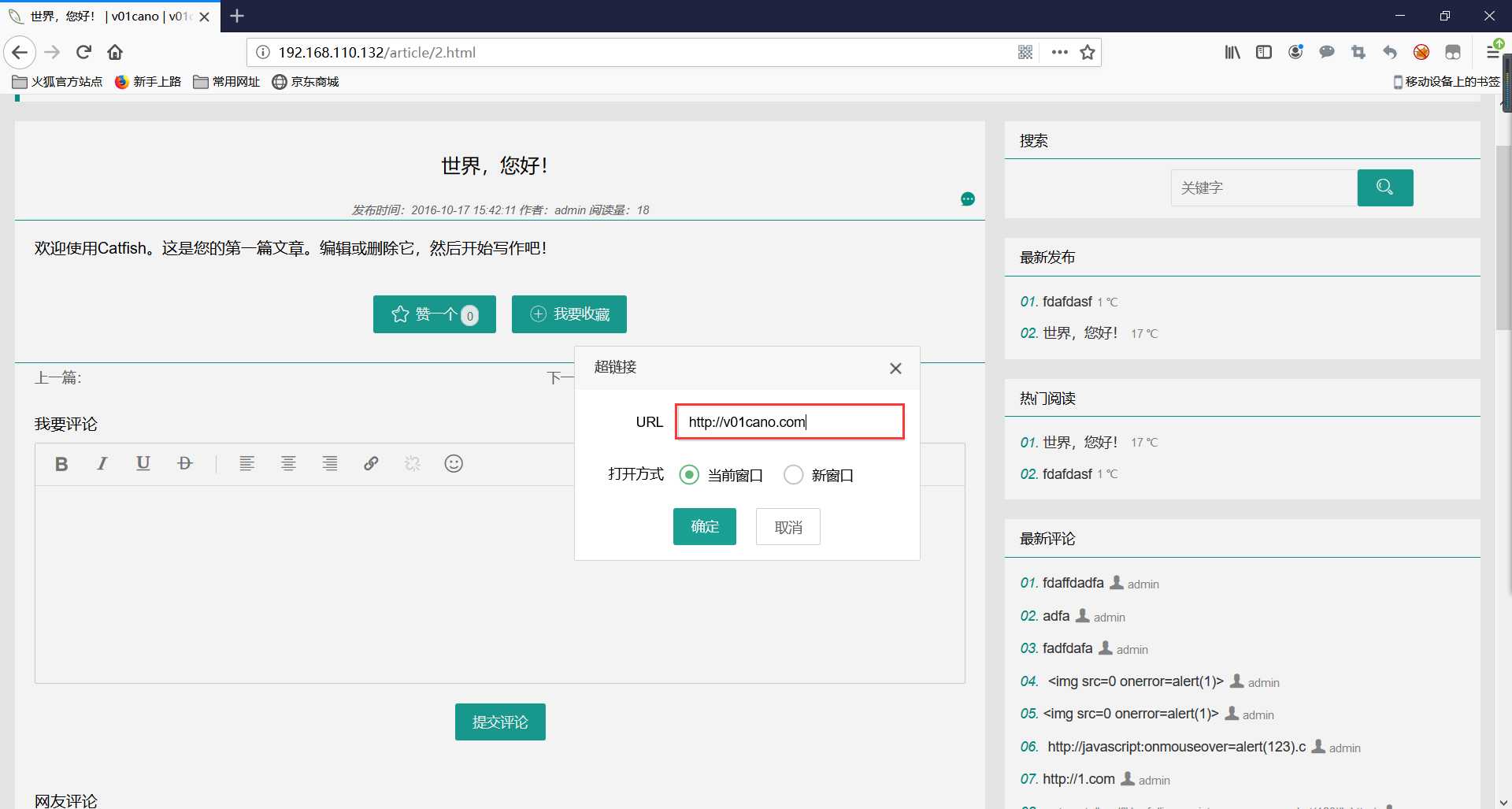

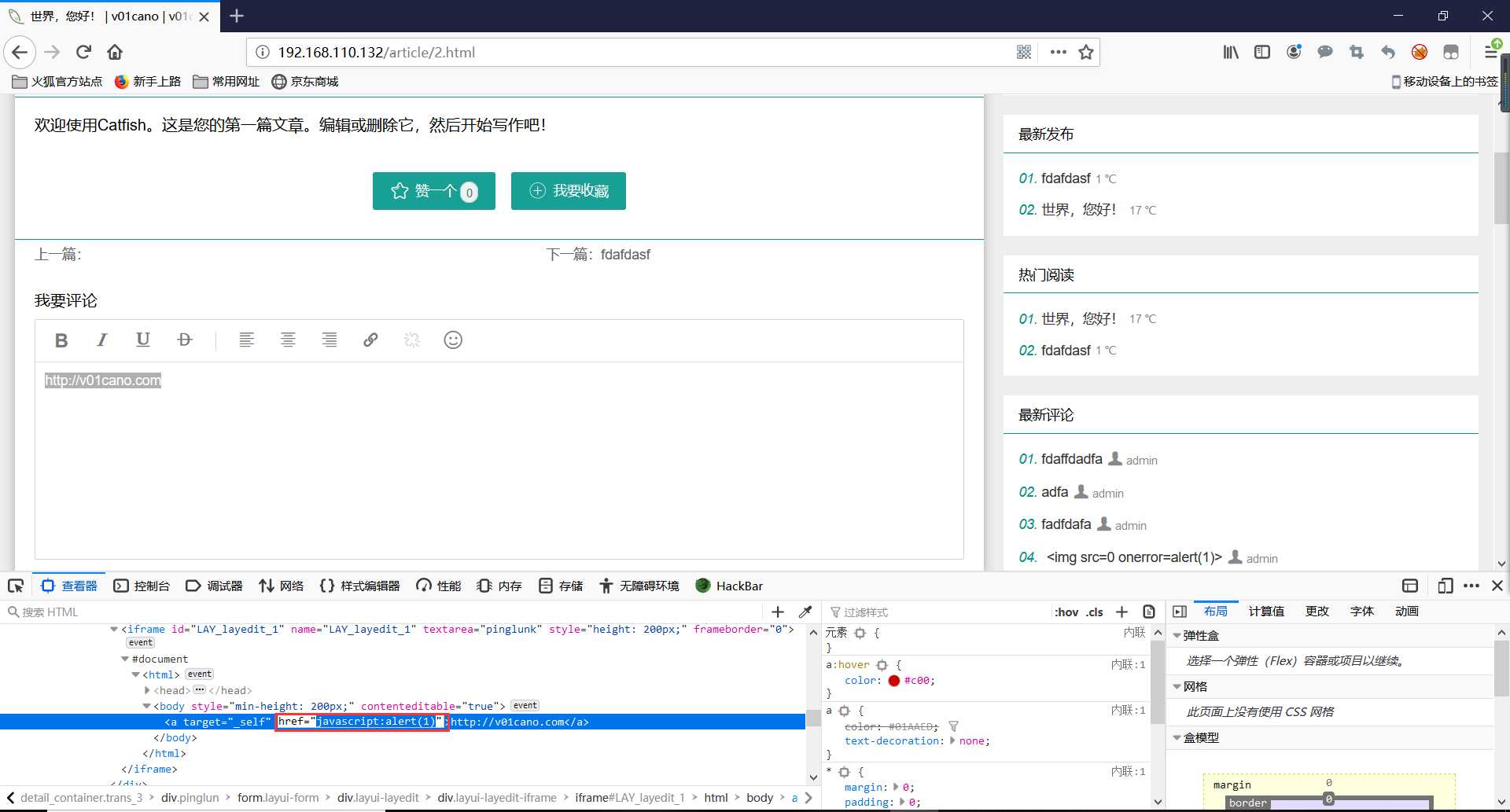

然后f12修改超链接的值:

将超链接中href属性值改为javascript:alert(1)

然后提交评论,当点击评论时候即可成功触发xss:

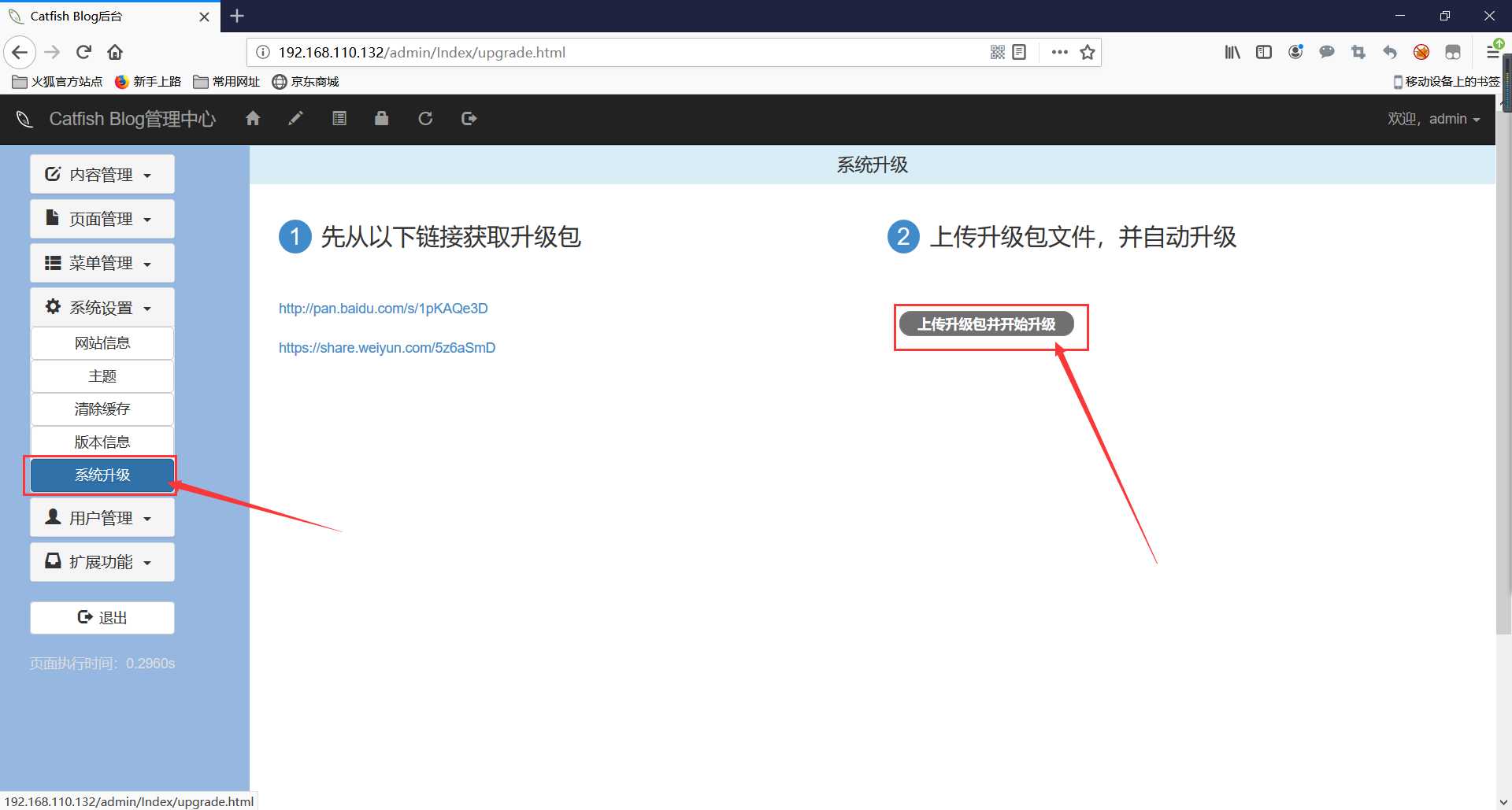

2,后台文件上传漏洞

直接给利用方式吧,其实思路就是将php木马压缩到压缩包中,然后利用系统升级功能进行解压缩,即可成功getshell。

首先来到后台,选择系统升级,然后上传升级包文件(任意包含木马的压缩包文件都可)

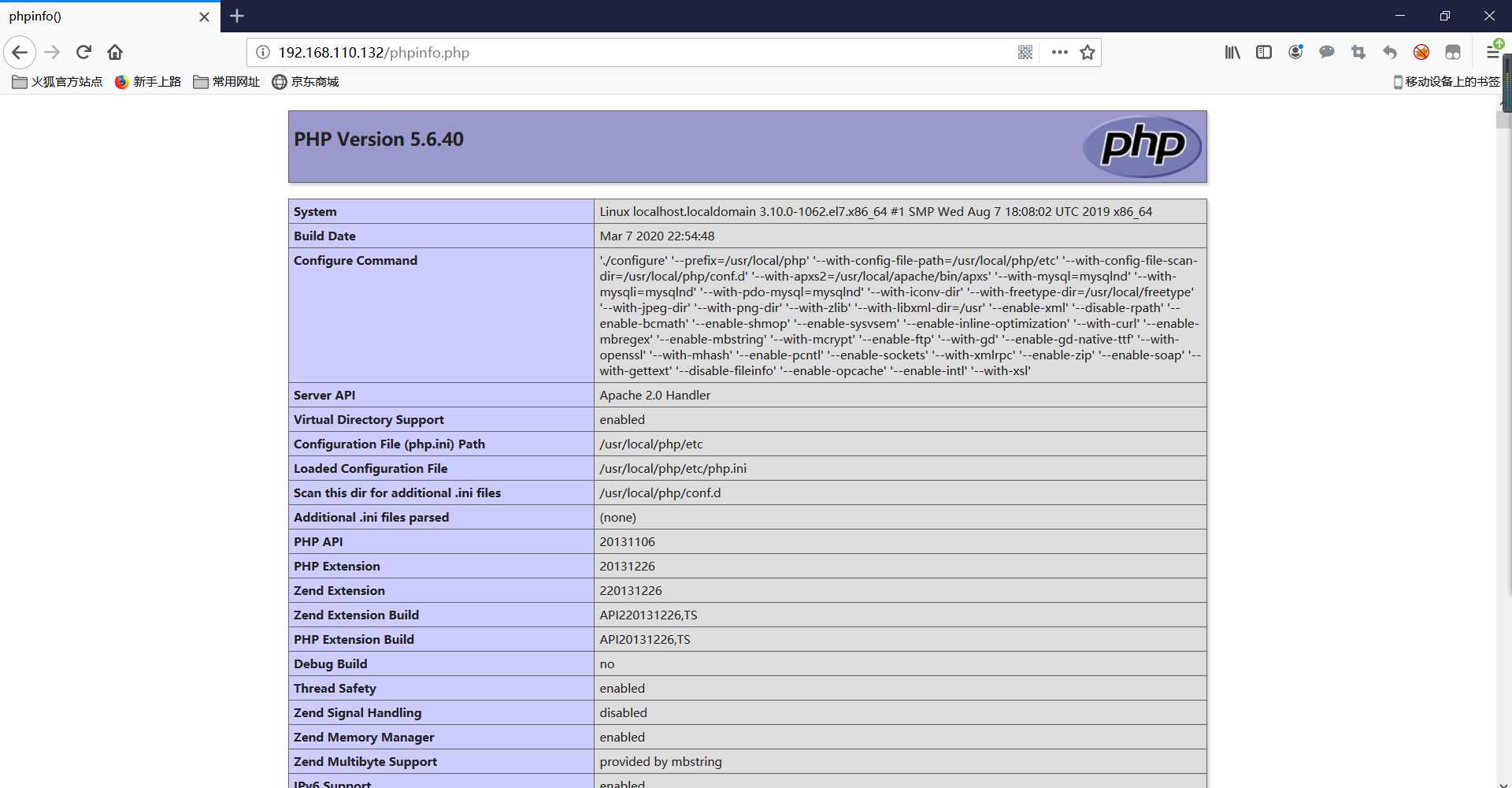

我上传的压缩包文件如下:其中只包含一个phpinfo.php文件。

上传成功后,即可成功在跟目录下面访问:

有空再继续吧。

标签:解压缩 comm ram load 文件上传 文件 protect cte img

原文地址:https://www.cnblogs.com/v01cano/p/12513268.html