标签:csp protect csrf cli http 透明度 ref 客户 csr

xss攻击手段:

1, 反射型 在url地址后面 加上脚本 例如<script src=‘xxx.js‘></script>

2,注入型 比如有评论的页面,发送消息带有<script src=‘xxx.js‘></script>

xss防御手段

1,转义 转义后的<script src=‘xxx.js‘></script> 会直接当做html显示在页面,不会执行js

2,服务器设置禁止xss-protection 协议

3,csp设置安全协议

4,httpOnly设置

csrf攻击手段

伪造客户请求,在客户已登录,不知道的情况下,以用户的名义去完成非法操作

cdrf防御手段

1,验证码

2,cookie值进行hash

3,referer

clickjacking 点击劫持手段

通过 iframe 引入被攻击的域名到自己的网页当中 iframe 透明度设置为0,诱导用户点击操作

click 防御手段

1,设置frame,不允许网页被iframe引入

sql注入手段

请求劫持手段

1,dns劫持

2,http劫持

请求劫持防御手段

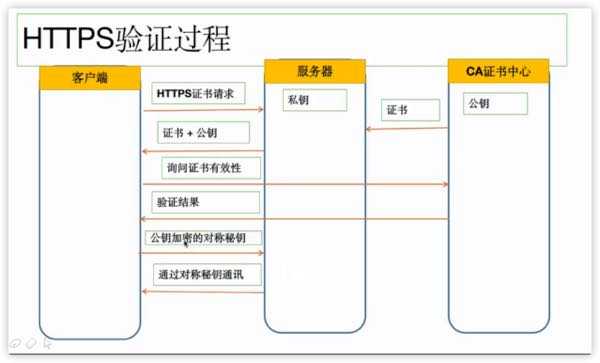

2,http劫持 升级成为https

标签:csp protect csrf cli http 透明度 ref 客户 csr

原文地址:https://www.cnblogs.com/zhaofeis/p/12804882.html